全従業員が“自分ごと”として捉えるべき、企業に必要なセキュリティ対策とは?

先日、株式会社ニッシン様にて、サイバーセキュリティの講演会をさせていただきました。

ニッシン様は、プラズマや電源技術を利用した様々なソリューションを提供されている企業様です。今回、MOTEXのセキュリティプロダクト「LANSCOPE」を導入いただいているご縁で登壇しましたが、お客様の会社に伺い、現場の皆様に直接セキュリティの講演を行う機会は滅多にないので、私にとっても貴重な経験となりました。

従業員の方にも、ただ「セキュリティ対策をしてください」と伝えるだけでなく、その必要性や背景も含めて知っていただくことで、よりサイバーセキュリティへの理解や関心を深めてもらえたように思います。(組織の情報システムやセキュリティの担当でない限り、なかなか外部の講師からセキュリティの話を聞く機会も、少ないのではないでしょうか。)

講演では、“企業でセキュリティ対策に取り組む「目的」”をテーマに、実際に発生したセキュリティ事故の例や、今求められる対策についてお話ししました。専門的な内容もあるかと思いますが、お客様先でお話しした内容についてダイジェストにし、皆さまにも重要な項目をお伝えできればと思います。

企業にとってのセキュリティとは

ここ数年でサイバー攻撃による被害件数はますます増加しており、すべての企業にとってセキュリティ対策が必要不可欠となりました。企業は保有する情報資産をしっかり守りつつ、時勢にあわせてDXや働き方改革なども推進し、生産性を高めていかなければならず、これにはセキュリティと生産性のバランスをとりながら事業を継続していくことが重要です。

このとき、セキュリティ対策は目的ではなく、あくまでも事業を継続するための手段であるとご理解ください。

企業のセキュリティ対策は、このPDCAサイクルに当てはめて行われることが一般的です。まずは情報資産の棚卸とセキュリティポリシーの策定を行い、ポリシーに応じて従業員が適切に行動することで、組織として高いセキュリティレベルが維持できます。

次に、導入されているシステムやポリシーが適切に遵守されているかの監査を行い、必要に応じてポリシーの見直しや改善を行います。システムやポリシーが遵守されているかは、組織の状況や新たな脅威といったさまざまな要因に左右されるため、定期的な見直しと改善が必要です。

もう少し詳細を説明すると、はじめに自社における資産を洗い出します。並行してリスク分析を行い、インシデントが発生した場合の「組織への影響度」を数値化し、影響度の高いリスクから優先して対策を検討していきます。

検討した結果、必要なルールの適用やツールの導入を行い、それらが正しく機能しているかを定期的に確認していくというのが、主な流れです。

しかし、この取り組みを行う前に、認識すべき重要な課題があります。それは、立場を問わず企業・組織に所属するすべての人が、こうしたセキュリティに対して理解を持つ必要があるということです。

例えば、経営者層がセキュリティの必要性を理解していなければ、「サイバー攻撃は自社には関係ない」「他人事だ」と考え、十分な予算を確保せず、結果的にセキュリティ対策が不十分になってしまうかもしれません。また、従業員がセキュリティの必要性を理解していなければ、万が一インシデントが発生した際に「どのような影響が出るか」をイメージできず、安易にポリシー違反の行動を取ってしまう可能性があります。

セキュリティ対策は企業の情報システム担当者やセキュリティ担当者だけが取り組むのでなく、現場で働くメンバーや経営者層も含め、全員が重要性を理解しなければなりません。自分ごと化することで、メンバーのセキュリティ意識が高まりますし、経営層であれば、従業員が安全に働くための環境確保に取り組むことが期待できます。

皆様にはセキュリティの重要性を理解いただき、ぜひ自分ごととして捉えてもらえればと思います。次のセクションでは、実際に起きたインシデント事例についてお話しします。

最近のインシデント事例と対策

従来のサイバー攻撃は手口がパターン化しており、型どおりの対策をしていれば、脅威を防げる時代でした。しかし、現在では攻撃手法も多様化しており、それぞれの攻撃に見合った対策を行わなければ、脅威を防ぎきれないという実態があります。また、自組織だけではなく関連企業も含めた「サプライチェーンセキュリティ」という観点からセキュリティ対策を行っていく必要もあります。

また、IPA(独立行政法人情報処理推進機構)が公開する「情報セキュリティ10大脅威 2024(組織編)」のランキングで、上位にランクインしている脅威、昨年から順位を上げている脅威は、特に注視して対策に取り組む必要があります。

この情報セキュリティ10大脅威から「サイバー攻撃の標的となりやすい企業の特徴」を読み解くと、大きく4つの要素が見えてきます。

価値ある情報資産の保有

サプライチェーンリスク

脆弱性

セキュリティ対策の不備

4つのうち、サプライチェーンリスクに起因するセキュリティ事例として、2022年10月に発生し大きなニュースとなった関西の大規模病院における事件について見ていきましょう。

ランサムウェア攻撃によって、病院内の電子カルテなどを含む基幹システムが暗号化され、外来診療や各種検査などの診察ができなくなったという事案です。

病院が被害を受けてしまった、ランサムウェアによる暗号化の流れを見てみましょう。

まず、攻撃者はターゲット(病院)の委託先の組織で、セキュリティレベルが低い組織から侵入を仕掛けました。その後、侵攻を拡大しながら委託先と委託元組織の機密情報を入手し、最終的には病院側に、暗号化した情報と引き換えに多額の身代金を要求しました。

被害後に調査したところ、病院システムのセキュリティ体制にはさまざまな課題があったことが判明しています。

例えば、認証情報を使いまわしていたり、導入済みのセキュリティ製品において適切な設定ができていなかったりと、人とシステムの脆弱性が重なった結果、セキュリティインシデントが発生してしまったのです。

また、関係者のみが接続できる通信回線「閉域ネットワーク」であれば、セキュリティ面も安全であろうという閉域網神話と呼ばれる考え方も、いまやその信憑性が崩れつつあります。「インターネットにつながっていないので安全」だと思う現場サイドと、閉域網環境の機器やシステムを保守するベンダー側の認識に違いがあることから、適切な対策がなされないまま、脆弱性を突かれてしまうケースも少なくありません。

こういったサプライチェーンリスクに対する対策ポイントとして、まずは組織内全ての環境でセキュリティレベルを見直すこと、そして「人」の脆弱性と「システム」の脆弱性の両方に関して、対策を行うことが重要です。

組織として必要なセキュリティ対策について

ここからは、組織としてどのようなセキュリティ対策を行えばよいのか、について解説します。

企業がセキュリティ対策に取り組むにあたって、まずはセキュリティポリシーを策定する必要があることは先述の通りです。このセキュリティポリシーは通常、

基本方針

対策基準

実施手順

の階層で構成されます。

「基本方針」では、企業の代表者による情報セキュリティに対する会社方針や必要性といった宣言を、「対策基準」では、基本方針を実施するため、どのような対策を行うのかという規定について記載します。また、「実施手順」では、対策基準ごとに実施すべき情報セキュリティ対策の内容を、具体的な手順として落とし込みます。

よって、セキュリティポリシーを策定する際は、まず基本方針を定めてから、対策基準、実施手順に落とし込んでいく流れとなります。

一方、企業では「技術的な対策」もあわせて行っていく必要があります。組織の中で守るべき資産や環境、どのような脅威から身を守る必要があるのかを整理し、組織の状況に応じて守るべき領域をあらかじめ明らかにしなければなりません。

また、「有事」も考慮したセキュリティ対策が必要です。具体的にはサイバー攻撃を受けた際の、組織としての被害を最小限にとどめるため、既知/未知問わず脅威を検出できるセキュリティ製品の導入や、異常を早期発見して対応する仕組みを構築しておくことなどが重要となります。

最近の傾向として、既に知られている「既知の脅威」だけではなく、初めて使用される「未知の脅威」を用いた攻撃が多く見られます。すでに攻撃手法が分かっている既知の脅威への対策であれば、ブラックリストやパターンマッチング型のセキュリティで対応することが可能です。

一方、未知の脅威への対策では、攻撃手法が分からない状態で脅威を検出しなければなりません。具体的な手法としては、業務用ファイルをホワイトリストとして登録し、それ以外のファイルや、通常とは異なる挙動を「未知の脅威」として検出します。

ここで、こうした未知の脅威となる「マルウェア」について、その特徴を紹介します。

マルウェアは日々進化しており、1日に約100万個のマルウェアが作成されていると言われています。マルウェアは作られてから約58秒で消滅し、一度攻撃に使われたマルウェアが再利用される確率は約0.5%です。これらの事実からも、私たちは「未知の脅威」を前提とした対策を取らなければならないことがわかります。

マルウェアを用いた攻撃の一例として、先述した「ランサムウェア攻撃」があります。最近ではRaaSと呼ばれる、ランサムウェアを悪用したビジネスモデルも構築され、専門知識がない人物でも簡単に攻撃を仕掛けることができてしまいます。

具体的には、まずランサムウェアのツール一式を開発者が攻撃者に提供します。攻撃者がツールを用いてランサムウェア攻撃を仕掛け、身代金を獲得した場合、その一部が開発者へ報酬として支払われる仕組みです。

ランサムウェアの作成や提供はもちろん法律で禁じられていますが、闇サイトでは日常的に、非合法にランサムウェアの売買が行われています。また、必要な項目を入力するだけで簡単にランサムウェアが作成できるWebサイトも存在し、ランサムウェア攻撃はますます猛威を振るい続けています。

こういった背景を踏まえ、企業のセキュリティ対策では、今や既知の脅威については対策済みであることが前提で、今後は未知の脅威についてどこまで対策できるかが問われています。ネットワーク境界やエンドポイント、内部ネットワークといったように、各領域に対応したセキュリティ製品のカテゴリがある中、特に未知の脅威対策に有効な製品として「EDR(Endpoint Detection and Response)」、「NDR(Network Detection and Response)」などが挙げられます。

ビジネスにおける生成AIの活用とリスクについて

さて、ここから話が変わりますが、いま話題の「生成AI」に関しても、サイバーセキュリティの観点で懸念されるリスクと、押さえておきたい正しい取り扱い方についてお伝えしておきたいと思います。

生成AIというと、例えばテキストを生成するのか、あるいは画像や音声を生成するのかといったように、さまざまな種類がありますが、今回はOpenAI社が提供するChatGPTで解説します。

以下の図は、著名なサービスが登録者数100万人に到達するまでにかかった日数を示しています。X(旧:Twitter)やFacebookでも10か月~2年の月日を要しているのに対し、ChatGPTはわずか5日で100万ユーザーを達成していることからも、いかに生成AIサービスの需要が高く、注目を浴びているかが伺えます。

ChatGPTをはじめとした生成AIの登場は私たちの生活に大きなメリットをもたらす一方、すでにChatGPTを悪用した新たな詐欺手法も生まれています。今まで詐欺といえば、電話での「オレオレ詐欺」や、SNS等での「チャット詐欺」が主流で、被害者と言葉のやりとりがある性質上、あくまで日本語話者である犯罪者によるものが一般的でした。

しかし、今ではChatGPTで自然な日本語の文章を作成できてしまったり、フェイク画像・フェイク動画を簡単に作れてしまったりすることから、国境を越えて、新たな詐欺手法が確立されつつあります。

また、犯罪を意図せずとも、生成AIを業務や日常で活用すること自体にも、以下のようなリスクが潜んでいます。

▼ビジネスでAIを利用する際、懸念されるリスク

情報漏洩のリスク

著作権法違反

サイバー攻撃に悪用されるリスク

1. 情報漏洩のリスク

生成AIサービスの中にはユーザーの回答を学習する場合もあるため、機密情報を入力してしまうと、AIサービス提供事業者(OpenAI社など)にて意図しない形で情報を利用される可能性があります。例えば、提供事業者に情報が流出する、別の回答の生成に機密情報が活用されて全く関係のない先へ情報が流出するなど、情報漏洩のリスクが懸念されます。

生成AIサービスの多くは、入力したデータを学習に利用しない設定が用意されているため、利用時に確認することが重要です。

また、回答の中に著作物が含まれている場合、外部への発信などのために回答をそのまま利用してしまうと著作権法違反となってしまいます。この点に関しても、最後は人が著作権に留意することが重要です。

3.サイバー攻撃に悪用されるリスク

さらに、生成AIが生成した情報が、サイバー攻撃に悪用されるケースも考えられます。

ChatGPTなどの一般的に利用が可能な生成AIは悪意を持った利用(例えば、ランサムウェアの作成方法の調査、誰かをだますための利用など)に対しては回答を生成しないという機能があります。

しかし、悪意を持って生成AIを利用するためのサービスも誕生しており、例えば生成AIに「○○会社の担当を名乗って、あるWebサイトに誘導するようなメール文を作成」するよう指示を出すと、簡単にフィッシングメール(ユーザーを不正なWebサイトへ誘導し、個人情報を窃取する目的で使用される詐欺メール)が作成できてしまうのです。

ビジネスで生成AIを利用するにも、先述してきたセキュリティ対策の基本であるガイドラインの策定と従業員全員のリテラシーが必要です。まだ対応できていない企業におかれては、ぜひ「AIサービス利用ガイドライン」の作成、社内周知、従業員各々のAI x✕セキュリティ意識の向上を推進していきましょう。

ガイドラインでは、ChatGPTをはじめとした生成AIサービスをどのような目的であれば使ってよいのか、どういった内容なら入力しても問題ないのか、あるいは、何を入力してはいけないのかを明確にします。これにより、ChatGPTに誤った機密情報を入力してしまったり、不正な目的で使用してしまうリスクを軽減することができます。

私がいるMOTEXでは、生成AIサービスを活用した社内AIを開発し、全従業員が業務で生成AIを活用できる環境を作っています。具体的な方法や導入効果については、以下の記事もご覧ください。

独自AI「Smartばんにゃ」を導入したら、組織で1,000時間の業務効率化を実現した話

質疑応答

講演会の最後では、受講者の方から事前にいただいた質問の中より、いくつかをピックアップしてお答えしました。今回はそのうちの1つをご紹介します。

Q)中小企業の規模でインシデントが発生した場合、予想される「インシデントの例」や「被害内容」「被害額」について教えてください。

A)まず、中小企業が被害を受ける可能性が高い、主要なサイバー攻撃の例は以下の通りです。

1.ランサムウェア:本編にもあったように、データを暗号化し、復旧と引き換えに身代金を要求するサイバー攻撃です。

2.エモテット(Emotet):メールに添付されたファイルを開くことで、感染してしまうマルウェアです。

3.Webサイトからの情報漏洩:顧客の情報を収集することが多いECサイトなどにおいて、Webサイトの脆弱性をきっかけに、ログイン時やフォームに入力した個人情報やクレジットカード情報などが漏洩してしまいます。

4.その他:DDoS攻撃のように、複数の端末から対象のサーバーやサイトに大量の攻撃を仕掛け、膨大な負荷をかけることでサービスの停止を引き起こす攻撃、あるいはメールアカウントやSNSアカウントを乗っ取るなどの攻撃があります。

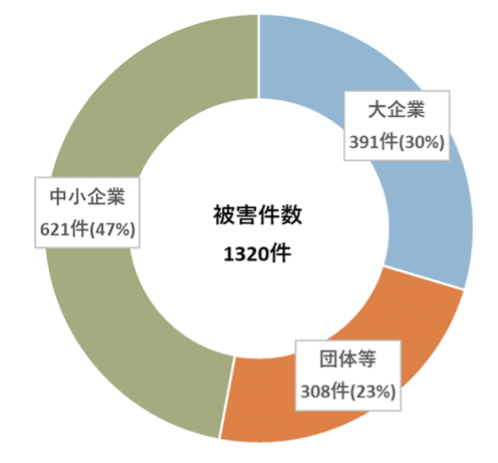

JNSA(日本ネットワークセキュリティ協会)の調査によると、2017年から2022年までの被害件数は1,300件に上り、そのうちの約半数が、金銭的・人的リソースに限りがあり、大企業に比べてセキュリティ対策が手薄な“中小企業” が標的となっていることが報告されています。また、最近は、取引先や委託先などのサプライチェーンを踏み台に攻撃を仕掛けるケースが増えていることからも、中小企業が狙われやすい傾向にあります。

▼被害組織全体の規模別割合

また、下記のサイバー攻撃の種別から見ると、ランサムウェア感染、エモテット感染、Webサイトからの情報漏洩で7割を占めています。

▼サイバー攻撃の種別

また、被害金額を攻撃種別で見てみると、どれも被害金額は数千万円に上っていますが、実はランサムウェアで請求された身代金が数千万円だったという訳ではなく、事故が発生した際の、調査費用や復旧対応などを含めた費用となっています。

特に、エモテット感染の場合は企業によって被害金額のばらつきがあり、2,000万円以上かかったケースもあれば、数十万円で収まっているケースもあります。よって一概に被害金額をお伝えするのは難しいですが、中小企業であっても、場合によっては数千万円の損失が発生するケースも十分に想定されます。

さいごに

さて、ここまで企業における「サイバーセキュリティ対策の重要性」について、講演会で話した内容をダイジェストにしながら、実例を交えて解説しましたがいかがでしたでしょうか?

今回は「組織」の視点に立ってお話ししましたが、個人レベルでのセキュリティ対策も、もちろん重要です。組織としてどれだけ強固なセキュリティ体制を整えたとしても、従業員一人一人がセキュリティを意識しなければ意味がありませんよね。

(例えば、パソコンやスマートフォンを業務やプライベートで使用する際、どのような行動がインシデントにつながってしまうのか……皆さまはパッと想像できますか?)

次回の記事では、そういった「個人が気を付けるべきセキュリティ対策」もご紹介できればと思います。本記事を通じて、少しでも皆さまに「サイバーセキュリティ」への当事者意識を持っていただければ幸いです!