【ニシイラボvol.1】情報窃取型マルウェア「Stealc」の脅威とは?

エムオーテックス(MOTEX)でフォレンジック業務に従事する西井 晃(にしい あきら)です。

今回から「ニシイラボ」と題して、私が注目しているセキュリティ脅威や、フォレンジッカー魂で日夜マニアックなセキュリティ実験に勤しんだ結果をレポートしていこうと思います!

記念すべき「ニシイラボ」第一弾。

今回は、「マルウェアに感染した際の、インシデント調査の参考になれば」と思い、私がいま注目している脅威である、情報窃取型(インフォスティーラー型)マルウェア「Stealc」の調査を実施しました。

情報窃取型マルウェアには様々さまざまな種類が存在し、アンダーグラウンドなフォーラム等で、攻撃者を中心に活発に売買されています。

中でもStealcは、2023年1月よりロシア圏のアンダーグラウンドフォーラムで販売が開始されたマルウェアで、感染端末からさまざまな情報を窃取します。また、ダウンローダー(感染したコンピューターにマルウェアをダウンロードさせるための機能)や、窃取データの解析が可能な管理画面が提供されるなど、複数の機能が備わっているのが特徴です。

もし貴社の端末がStealcに感染してしまった場合、社内の重要情報や機密データが窃取され、大規模な情報漏洩事件に発展する危険性もあります。今回はそんなStealcについて、実際の挙動の様子を見ていきましょう。

1.情報窃取型マルウェアとは?

はじめに、「情報窃取型マルウェア」について説明します。

「情報窃取型マルウェア」は、その名の通り、感染端末から情報を窃取する不正プログラムであり、「インフォスティーラー(Infostealer)型のマルウェア」と呼ばれることもあります。

窃取される情報の例として、認証情報(ID/パスワード等)、クレジットカード情報、ブラウザ情報、ウォレット情報等が挙げられます。盗まれた情報は、攻撃者自身に悪用されるだけでなく、転売され、別の攻撃者によりさらなる被害に発展する可能性もあるでしょう。

この情報窃取型マルウェアは、MaaS(Malware-as-a-Service)としてアンダーグラウンドで販売されていることが確認されており、攻撃者はこのマルウェアを購入することで、サイバー犯罪に悪用しています。

また、攻撃者はマルウェアが窃取する情報を調整したり、目的に応じて窃取情報を変更したりすることが可能です。先述の通り、ダウンローダー機能も備えているため、追加モジュールや新たなマルウェアの感染に悪用される危険性もあります。

さらに、攻撃キャンペーンによっては、複数種類の情報窃取型マルウェアを併用し、攻撃を行った事例も確認されています。機密情報を窃取する標的(被害端末)の範囲を広げるために、多種類のマルウェアを利用し、効率的かつ巧妙に攻撃を仕掛けてくるというわけです。

2.情報窃取型マルウェア「Stealc」による情報窃取の流れ

続いて、今回調査対象とした情報窃取型マルウェア「Stealc」が、情報を盗むまでの流れについて見ていきましょう。

ちなみにStealcは、RedLine・Raccoon・Vidarといった他の情報窃取型マルウェアに酷似しているとの報告もあります。

調査で分かったStealcの挙動の流れは、以下の通りです。

<Stealcの挙動の流れ>

マルウェア「Stealc」の実行

コンフィグ(設定ファイル)の取得

感染端末内で窃取する情報を指定

モジュールを取得

端末内で各種情報を収集

盗んだ情報をC2サーバへアップロード

Stealcはターゲットの端末に感染した後、データを盗み、攻撃者のC2サーバへ情報を送信します。

感染端末の環境次第ではありますが、マルウェア「Stealc」の実行からおおよそ1分以内で、情報窃取(情報アップロード)までの処理が完了します。

なお、永続化処理を行う挙動は調査では確認しておらず、1回の情報窃取を目的としたマルウェアであることが分かりました。

3.調査内容|情報窃取型マルウェア「Stealc」の挙動

Stealcは、窃取する構成情報や追加モジュールの取得、そして端末のデータを窃取する挙動を示します。

以下、実際に調査を行ったStealcの動きを、「挙動単位」で、実際の調査画面も交えながら解説します。

▼調査した挙動

各種構成情報の取得

モジュール取得

情報窃取

◆各種構成情報の取得

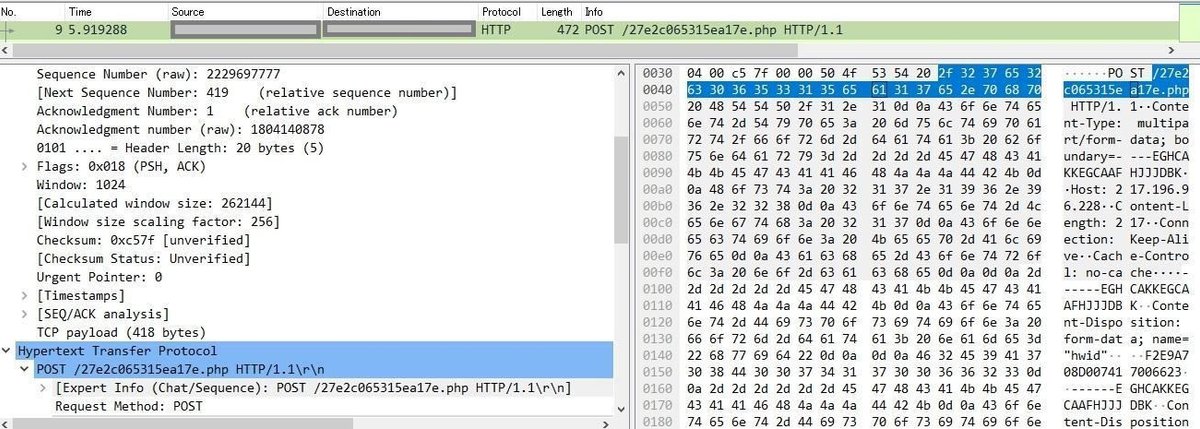

Stealcが実行されると、HTTPのPOSTリクエストをC2サーバに送信します。

<リクエスト内容(送信)>

その後、C2サーバより、Base64でエンコードされた情報が応答されます。

攻撃者は「デコード結果(エンコードした情報を元に戻したもの)」より、窃取する情報を設定する”コンフィグ”のような、収集構成を定義するデータを取得します。

<レスポンス内容(受信)>

<レスポンス情報のデコード結果>

このようなリクエストとレスポンス通信をC2サーバとの間で複数回繰り返すことにより、窃取する情報に関する命令を受け取ります。以降は実際に調査で見られた、取得したレスポンス内容となります。

<各種Webブラウザのデータ取集構成の取得>

<暗号通貨ウォレット関連のデータ取集構成の取得>

<感染端末内データの収集構成の取得>

◆モジュール取得

HTTPのGETリクエストを利用することで、C2サーバより正規のサードパーティのプログラムを取得します。

取得後は「C:\ProgramData」の配下に、取得プログラムを配置します。

調査の結果より「DLLファイル」がダウンロードされることが判明し、情報窃取する際にDLLが利用されたと考えられます。

<リクエスト/レスポンス通信(送信/受信)>

<取得プログラムの一覧>

<取得ファイルの概要>

◆情報窃取

HTTPのPOSTリクエストにおいて、Base64でエンコードされた窃取データを付与し、C2サーバに送信します。

窃取対象のデータや処理データの一部は、一時的に「C:\ProgramData」の配下に置き、削除すべき挙動を確認します。

<リクエスト内容(送信内容)>

<生成された一時ファイルの一覧>

<データのデコード結果>

なお、ブラウザに保存されていた認証情報については、ログインIDやパスワードは平文化されたデータで送信されます。

<送信データ(ブラウザ保存されていた認証情報)>

また、以下はマルウェア感染で窃取される可能性のある、情報の一例です。

<送信データ(情報漏洩の可能性がある情報)>

以上が、マルウェア「Stealc」に関して、その挙動や傾向を調査した結果となります。

まとめ

マルウェア「Stealc」に感染すると、情報漏洩の被害に遭う危険性があります。IDやパスワードといった「認証情報」が搾取されれば、不正ログインなどの二次被害が発生する可能性もあるでしょう。

また、追加でモジュールを取得できる機能も実装されており、マルウェアをダウンロードして実行することで、さらなる被害を生む危険性も懸念されます。

すべての組織・企業は、攻撃被害に遭わないため、以下のようなセキュリティ対策の実施が必要です。

ウイルス対策ソフト(EPP)の導入とセキュリティ監視

ウイルス対策ソフト(EPP)の定期的なパターンファイルの更新

EDRの導入とセキュリティ監視

導入ソフトウェアのアップグレード

利用しないソフトウェアのアンインストール

また、被害発生時の有事対応においても、以下のような準備をしておきましょう。

エスカレーションフローの整備 / 周知 / 訓練

有事の際のセキュリティ(フォレンジック)業者の選定

これらはStealcに限らず、マルウェア感染被害を防ぐため実施したい、基本的なセキュリティ対策です。本記事が皆さまにとって、情報窃取型マルウェア「Stealc」への理解を深め、セキュリティ体制の強化に取り組むきっかけとなれば幸いです。

それではまた、「ニシイラボ」第二弾でお会いしましょう!

※参考情報

・Sekoia.io Blog|Stealc: a copycat of Vidar and Raccoon infostealers gaining in popularity – Part 1

・MSSP Lab|Malware analysis report: Stealc stealer - part 1

※補足

◆ 窃取される可能性のあるブラウザ一覧

ターゲットとなっているブラウザ情報です。

◆ 窃取される可能性のある暗号化ウォレット一覧 (1)

ブラウザ拡張機能(extension)において、ターゲットとなっている暗号化ウォレットの情報です。

◆ 窃取される可能性のある暗号化ウォレット一覧 (2)

暗号化ウォレットのソフトウェアにおいて、ターゲットとなっている情報です。