会社から情報(ファイル)を持ち出す方法 (と、それを防ぐ方法)を考えてみる

「仕事先のファイルを持ち出したい」という、悪い考えを持ってしまうというココロのスキマは、誰にでもあることでしょう。(ドーン!!!! ※引用元:笑ゥせぇるすまん)

それに対抗するのは、情報システム部門やセキュリティ部門で、ネットワークで対応する方法や、PCなどのデバイスの中で対応する方法など、たくさんの方法があり、IPA(独立行政法人情報処理推進機構)からも、組織における内部不正防止ガイドラインが出ています。

今回は、ベーシックな部分はIPAのガイドラインにお任せするとして、具体的に持ち出す方法と、その方法に対しての方法をメインに書いていきます。突っ込みどころあると思いますので、コメントいただけると嬉しいです。

持ち出す具体的な方法

まず、具体的に持ち出す方法を、僕が思いつく範囲で上げていきます。

外部記憶装置(USBメモリ、外付けハードディスクなど)にコピー

メジャー中のメジャーな方法です。するっといけちゃいます。

USBフラッシュメモリが出始めのころは、とっても高かったのに、今はとっても安く買えます。お手軽です。

個人的に使っているクラウドストレージ(Google Drive, Dropbox, 個人のOneDrive, Boxフリーアカウント など)にアップロード

これもメジャーな方法です。

Googleフリーアカウントは、みなさん持っているはずで、GoogleフリーアカウントについているGoogle Driveにアップするのは、ドラッグアンドドロップだけ、お手軽です。

PCの内部記憶媒体(ハードディスクやSSD)を抜き出す

メジャーな方法とは言いがたいですが、意外とある方法です。そのまま抜き出して、私物PCに外付けハードディスクとして認識させて丸っとコピーする。

抜き出しているので、会社PCにログも残りません。

「HDDケース」は、PCに内蔵されている裸のHDDやSSDを「外付けHDD」のように接続して使うことができるPC周辺機器です。

既にデータが入っているお手持ちの内蔵HDDはもちろん、新品のHDDも接続することが可能で、別々のHDDを入れ替えて使えることが特徴です。

自宅で私物PCやNASにファイル共有でコピー

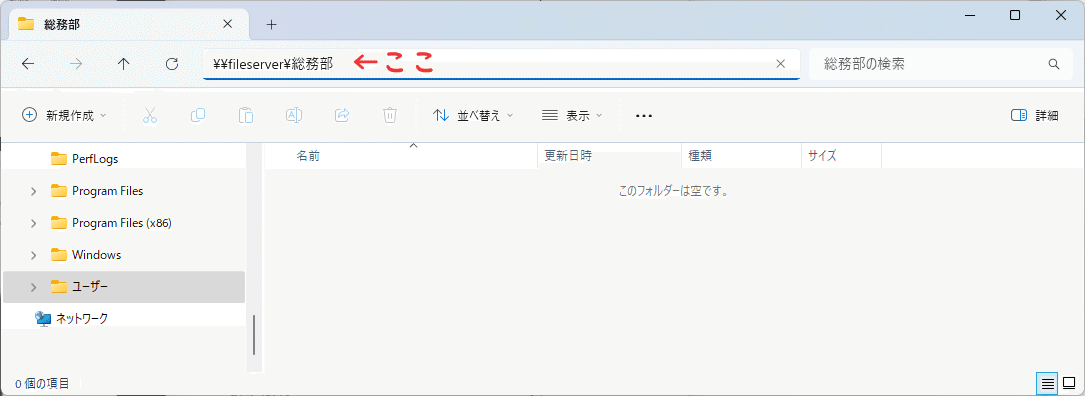

会社の中でファイルサーバーを使っていませんでしょうか?エクスプローラーで「\\fileserver\総務」みたいになっているのを。

これを自宅の中に設置して、コピーします。別にファイルサーバーを独自に用意する必要はなく、Windowsのファイル共有をオンにすればOKです。

[スタート] ボタンを選択し、[設定] > [ネットワークとインターネット] の順に選択して、右側で [共有オプション] を選択します。 [プライベート] で [ネットワーク探索を有効にする] と [ファイルとプリンターの共有を有効にする] をオンにします。

AirDropなどの近距離通信を使ってコピー

iPhoneやiPadの場合、AirDropでコピーすることができます。内部不正とは逆に、私物スマホが、会社貸与スマホよりも、カメラが良いので、写真撮影は私物で、会社スマホにコピーするといったときにも便利です。

AirDrop を使うと、近くにあるほかの Apple 製デバイスと写真や書類などのコンテンツを共有し、相手からも受け取ることができます。

持ち出させない方法

まず、IPAの内部不正防止ガイドラインによると、「内部不正防止の基本原則」はこう書かれています。

犯行を難しくする(やりにくくする):

対策を強化することで犯罪行為を難しくする捕まるリスクを高める(やると見つかる):

管理や監視を強化することで捕まるリスクを高める犯行の見返りを減らす(割に合わない):

標的を隠したり、排除したり、利益を得にくくすることで犯行を防ぐ犯行の誘因を減らす(その気にさせない):

犯罪を行う気持ちにさせないことで犯行を抑止する犯行者による自らの行為の正当化理由を排除する犯罪の弁明をさせない(言い訳させない):

犯行者による自らの行為の正当化理由を排除する

要するに、機能を禁止しつつ、不正しようというモチベーションを持たないようにし、もしやっても、やったことがわかるようにトレーサビリティー(追跡可能性)をしっかりととることです。

と、いう概念的なところはガイドラインをお読みいただくとして、持ち出す具体的な方法に対して、一つ一つ具体的な対策を書いていきます。

なお、今回は、ファイル単位でラベル付けをして暗号化するのは、割愛しています。

(対策) 外部記憶装置(USBメモリ、外付けハードディスクなど)にコピー

禁止しましょう。

Windowsのグループポリシー、MDM(モバイルデバイス管理)、資産管理システムを利用して、外部記憶装置を使えないようにすることができます。

チュートリアル GPO – 外部ストレージ デバイスを無効にする

上記はWindows ProでActive Directoryに参加している場合ですが、Homeやスタンドアローンの場合でも、ローカルグループポリシーを利用して設定することができます。

「容量足りないんだよ!」と言われた場合はどうすればいいか、ファイルサーバーを利用するとか、会社公認のクラウドストレージを用意したいところです。

(対策) 個人的に使っているクラウドストレージ(Google Drive, Dropbox, 個人のOneDrive, Boxフリーアカウント など)にアップロード

アクセスできなくするのが最も簡単です。

ファイアウォールの設定で、カテゴリごとにアクセスをブロックしましょう。

PaloAltoの場合、「Online Storage and Backup」があります。

URL Categories

また、より精度を高くしたい場合には、CASBを利用しましょう。

ラウドサービス利用増加に伴うセキュリティリスクを解決する手段として期待されているのが「CASB(Cloud Access Security Broker 通称:キャスビー)」だ。本記事では、CASBの基本的な機能、導入メリット、主要製品、製品選定のポイントを分かりやすく解説する。

CASBを利用すると、会社のGoogleアカウントはアクセスできるけれど、私物のGoogleアカウントはアクセスできないといった設定もできます。

懸念としては、CASBの多くはインターネット上にプロキシをおいて制御するので、プロキシを通らない場合にはチェックできないのを忘れないでください。(Microsoft Defender for Cloud Apps (旧MCASの場合は異なります))

(対策) PCの内部記憶媒体(ハードディスクやSSD)を抜き出す

内部ディスクを暗号化しましょう。暗号化すると、PC固有の情報と紐づくことで、抜き出してもデータを読み取ることができなくなります。

WindowsであればBitlocker、macOSであればFileVaultです。

BitLocker は、ボリューム全体の暗号化を提供する Windows セキュリティ機能であり、紛失、盗難、または不適切に使用停止されたデバイスからのデータの盗難や露出の脅威に対処します。

FileVaultを使用してMacのデータを保護する

(対策) 自宅で私物PCやNASにファイル共有でコピー

一番難しいのがこれではないかと、個人的には思います。

シンプルな方法としては、ファイル共有のプロトコルであるSMBを無効化することで、禁止することはできるようになります。

この記事では、SMB クライアント コンポーネントとサーバー コンポーネントでサーバー メッセージ ブロック (SMB) バージョン 1 (SMBv1)、SMB バージョン 2 (SMBv2)、SMB バージョン 3 (SMBv3) を有効または無効にする方法について説明します。

ただ、無効化してしまうと、会社のファイルサーバーへの接続もできなくなるし、クラサバのアプリでSMBを利用するケースもあり、無効化すればいいというものでもありません。

無効化できない場合には、操作ログを取得できるようにするなどの、リスク低減する方法も必要です。

なお、CASBでがんばって制限していても、ローカルで通信した場合は、CASBを通りません。

(対策) AirDropなどの近距離通信を使ってコピー

MDMをきちんと導入し、AirDropを無効化しましょう。

iPhone、iPad、およびMacでパスワードをAirDrop経由で共有できないようにする別の制限を追加することができます。

ユーザー利便性が著しく落ちるという問題があり、無効化すればいい、というのも、一概には言いづらいところがあります。

そして、AirDropのログってとれないはずなのですよね。

さらに、AirDropで連絡先のみを許可するということも、今のところできないのです。2021年5月のJamf Communityの投稿ですが、変わってないです。

原文(抜粋):

Restrict AirDrop to Contacts Only

That'd be great. But it isn't possible. File feedback to Apple. Maybe we'll see it some day.

対訳:

AirDropで連絡先のみにできたらいいのに

できないのよ、Appleにフィードバックしてみて。いつかできるようになるかも。

さいごに

今回は内部不正の観点で、会社のファイルを持ち出す方法から、それぞれの対策を考えてみました。

これだけでも、「内部不正対策っていえば、CASBでばっちりだよね!」とは言えなくて、もっと広い視野で考える必要があることはわかります。

今回割愛した、ファイル単位でラベル付けして、暗号化して、ダウンロードしても開かない…が最適解のように見えて、運用は厳しいのかなとは思ったりします。

あらためて、やっぱり、守らなくてはいけない情報資産は何で、それを守るためにどうすればいいか、考えないといけないですね。製品入れて解決できたら、ラクなのですけど。