Writeup: Vulnhub Scriptkiddie 攻略

Vulnhub の Scriptkiddie というマシンの攻略メモ。

今回はとても簡単だった。

それにしてもバックドア入りのバージョンは怖い。。

1.ダウンロード

下記のリンクからダウンロードできる。サイズは1.3GB 。

ダウンロード後、VirtualBoxにインポートし、ネットワークアダプタをホストオンリーアダプタに変更して起動。メモリは1GB で問題無く動作した。

2.攻略

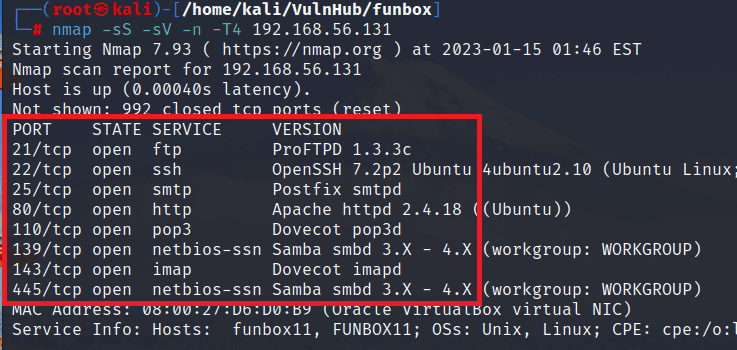

1)ポートスキャン

とりあえずIPアドレスを調べる。 nmap -sP で Pingスキャンを実行する。

ターゲットのIPアドレスは 192.168.56.131 。

次にポートスキャンを実行。

21/tcp ~ 445/tcp まで派手にポートが開いている。

さて、どれからチェックしていこうか。。

ブラウザで 80/tcp に接続してみる。

サイトのタイトルと富士山に関する説明が書かれていた。それにしてもテキストのみの表示になっているのが気にかかる。

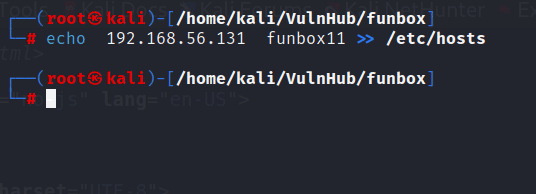

ソースを見てみると、サイトの名前は funbox11 であるようだ。

名前解決できないため、CSS等必要なファイルが読めなかったのだろう。

というわけで、名前解決ができるよう hosts にエントリを追加する。

再度、ブラウザで接続してみると正常な表示になった。

富士山の写真が綺麗。

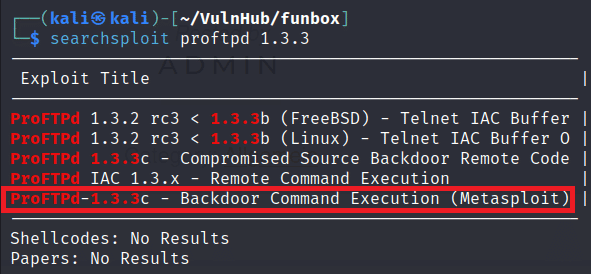

2)脆弱性探し

ポートスキャンの結果から多くのポートが開いていたので順番にチェックしていこう。

まずは、21/tcp で稼働している ProFTPD 1.3.3c 。

searchsploit で 調べてみると、proftpd 1.3.3c はバックドアが仕込まれたバージョンのようだ。

どんなバックドアなのだろう? 折角なので詳細を調べてみる。

GitHub に詳しい説明と PoCが載っていた。

PoC を見ると、21/tcp に接続後、"HELP ACIDBITCHEZ" という文字列を送信すれば、バックドアが起動して任意のコマンドが実行できるようになるらしい。

3)侵入

やってみよう。

nc で 21/tcp に接続し、"HELP ACIDBITCHEZ"を送信してみる。

あっけなく侵入できた。しかも権限は root なので、攻略完了である。

フラグ( /root/root.txt ) を見てみよう。

アスキーアートで Funbox Scriptkddi と書いてあった。

今回はこれでおしまい。

めでたし、めでたし。

この記事が気に入ったらサポートをしてみませんか?