Writeup: Vulnhub Basic Pentesting1

Vulnhub の Basic Pentesting1 攻略メモ。

このVMはビギナー向け。リハビリを兼ねて解いてみた。

1.仮想マシンのダウンロード

下記のリンクからダウンロード。サイズは 2.6GB。

ダウンロードしたファイルをVirtual Box へインポートして起動する。

メモリは 1GB、ネットワークインターフェースは「ホストオンリーアダプタ」を使用。

2.攻略

1)ポートスキャン

ping スキャンを行ってターゲットの IPアドレスを調べてみる。

IPアドレスは 192.168.56.141 だった。

ポートスキャンしてみると、ProFTPD, OpenSSH, Apache httpd が動いていることが判った。

2)脆弱性探し

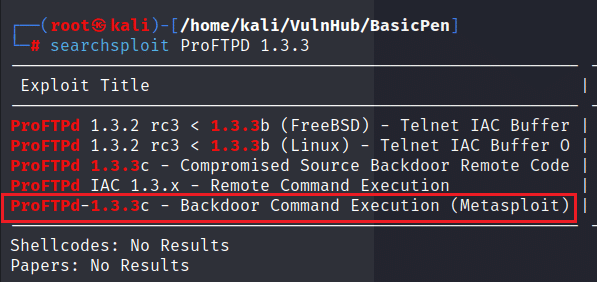

21/tcp で稼働している ProFTPD のバージョンは何となく見覚えがあったので、searchspoit でチェックしてみる。

ProFTPD 1.3.3c はバックドアが仕込まれたバージョンだ。

3)侵入&権限昇格

ProFTPD 1.3.3c に仕込まれているバックドアは「接続後に"HELP ACIDBITCHEZ" 」というコマンドを発行するとシェルが起動する、というもの。下記の記事に詳細が書いてある。

https://www.aldeid.com/wiki/Exploits/proftpd-1.3.3c-backdoor

試してみると、すんなりと管理者権限でシェルを起動できた。

とりあえず、これで攻略完了。。というにはあまりに呆気ないので、別解を載せておこう。

4)別解(Webサイトの脆弱性攻略)

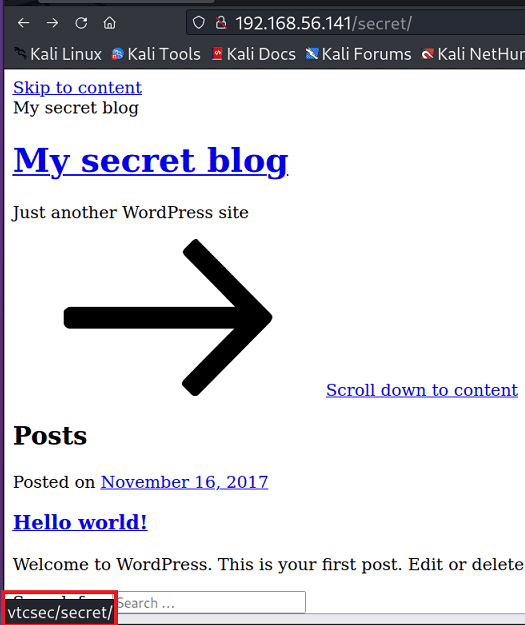

80/tcp で動作している Apache のWebサイトをスキャンしてみると、/secret というディレクトリが見つかる。

アクセスしてみると、WordPress で作られたブログサイトでホスト名がvtcsec であることが判る。

まずはvtcsec を hosts に追加してサイトがちゃんと見えるようにする。

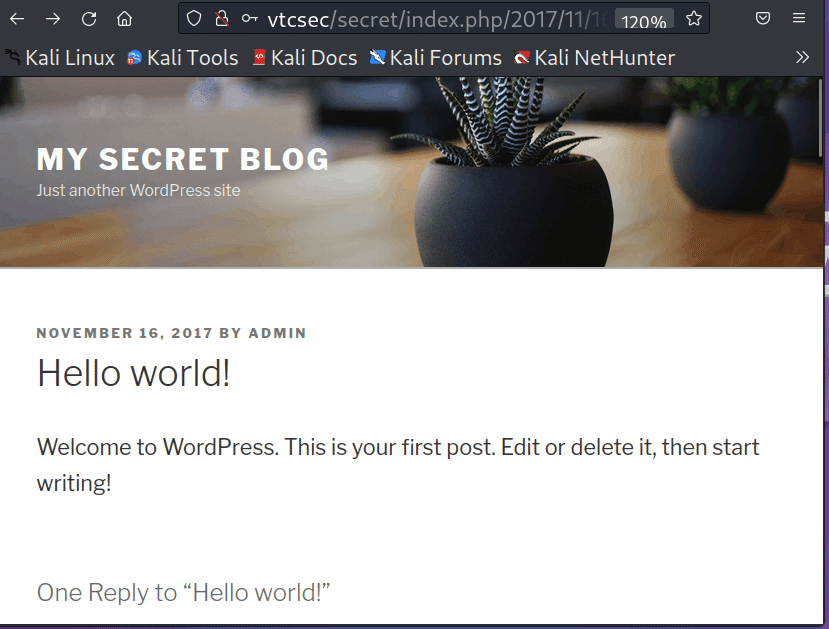

wpscan でサイトをチェックしてみる。WordPressのバージョンは4. 9。

ユーザーは admin であることが判った。

ユーザー名が判ったので、パスワードアタックを試してみる。

パスワード辞書は fasttrack を使用。運良く当たった。

パスワードはadminだった。

次のステップはサーバーへの侵入。

Wordpress管理画面にログインしてWebシェルを設置して、、とやってもいいのだが、面倒なので metasploit を使用。あっさりとログインできた。

これで侵入できたので、次の目標は権限昇格して root になること。

設定ミスが無いかと、サーバー内をうろついているうちに、パスワードファイルが書き込み可能になっていることに気づいた。

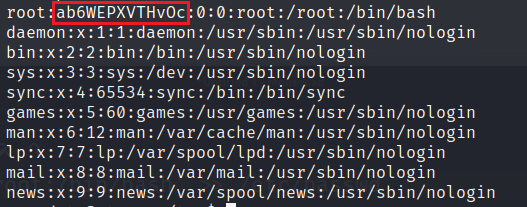

あとは簡単。rootのパスワードを書き換えてしまえば良い。

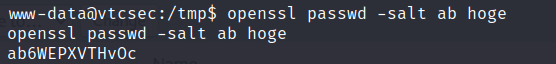

パスワードハッシュを生成する。

これを root のパスワードハッシュとしてファイルに書き込む。

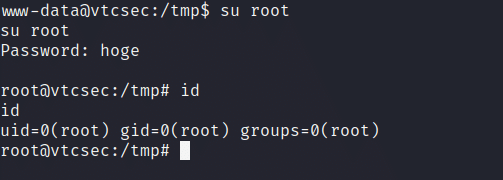

あとは root に su すれば良い。

これで、Web経由での攻略も完了。

めでたし、めでたし。