(スパム対策) スパムメールの見分け方

※我流です。異論は認める。

突然「Am〇zonアカウントが凍結されました」「クレジットカードで高額の決済がありました」といったメールが届き、ドキッとした経験はありませんか?

慌ててメール内のリンクをクリックするのではなく、一旦落ち着いてよく見てみましょう。

そういったもののほとんどが個人情報を窃取しようとする悪質なスパム(フィッシング詐欺)です。

差出人アドレスを確認しよう

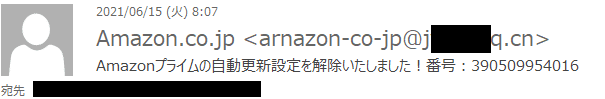

例えば、以下のようなメールが来たとします…

(一部黒塗りで隠してあります)

このメールの差出人の名前は「Amazon.co.jp」となっていますが

送信元はAmazonではないドメインです。(例では「j■■■q.cn」)

これは明らかに偽メールですので問答無用でゴミ箱行きです。

文中のリンク先を確認しよう

続いて、次のようなメールです。

なんだかそれっぽいアドレスから届いてきているように見えます。

今度こそ正規のやばいメールなのでは?

そこで、本文を見てみます。

Vpassの正規ドメインは「vpass.ne.jp」であり、それ以外のドメインへの誘導を行うことは極めて考えづらく、また例では見間違いを狙ったようなドメインであり、とても疑わしいです。

そのため、これはスパムと言えますので、ゴミ箱行きです。

おかしな日本語が使われていないか見よう

日本語のネイティブスピーカーでないスパマーからのメールには、おかしな文法や言い回しが使われることがあります。

おそらく機械翻訳を使っているためではないかと考えています。

それでは、次の文章はどうでしょうか。

文末に敬語や体言止めが混在していたり、言い回しも違和感のある文章です。

また次のような表題はどうでしょうか。

これは表題の言い回しが日本語としておかしいです。

(また、他の注意点と同様に差出人アドレスもおかしいです)

スパムメールにおいてはおかしな日本語が使われることもありますが、そうでないこともあります。

たとえば、正規のメールの文面をコピーし、リンク先だけ変えて送っていると思われるスパムメールも観測していますので

日本語が正しい≠スパムメールではない という点に注意してください。

メールヘッダを見よう

ちょっと技術的な話になります。

電子メールシステムにおいては、メールはリレー方式で宛先まで届きます。

これは現実の郵便システム(私書箱)と同じような仕組みです。

簡単に説明すると、

1. 差出人がメールを書く。

2. 差出人のメールサーバに対して、メールを送信する。

3. 差出人のメールサーバは、宛先メールアドレスのドメインを見て、宛名人のメールサーバにメールを転送する。

4. 宛名人のメールサーバにメールが届く。

5. 宛名人がメーラーでメールを受信する。

6. 宛名人がメールを読む。

という流れです。

メールヘッダには、差出人や宛名人のメールアドレス、メールタイトル等が記録されていますが

それに加えて、どのような経路でメールがリレー(転送)されたかの情報が追記されていきます。

つまり、それを辿れば、どの端末(サーバ)からメールが発信されたのか、ある程度追うことができます。

メールヘッダは下記のような文字の羅列です。

(実物ですが、一部隠したり架空のものを使用しています)

Return-path: <arnazon-account-update@t■■■■■w.cn>

Envelope-to: neu@example.com

Delivery-date: Wed, 02 Jun 2021 00:14:13 +0900

Received: from t■■■■■■w.cn ([106.xxx.xxx.xxx])

by mail.example.com with esmtp (Exim 4.69)

(envelope-from <arnazon-account-update@t■■■■■w.cn>)

id xxxxxx-xxxxxx-xxx

for neu@example.com; Wed, 02 Jun 2021 00:14:13 +0900

Received: from amazon.com (unknown [45.xxx.xxx.xxx])

by t■■■■■■w.cn (Postfix) with ESMTPA id XXXXXXXXXXXX

for <neu@example.com>; Tue, 1 Jun 2021 23:06:07 +0800 (CST)

Message-ID: <202106012NNNNNNNNNNNNNNN@t■■■■■■w.cn>

From: "amazon.co.jp" <arnazon-account-update@t■■■■■■w.cn>

To: <neu@example.com>

Subject: =?utf-8?B?44CQ6YeN6KaB44CRQW1hem9uIFNlcnZpY2VzIA==?=

=?utf-8?B?SmFwYW4g44Ki44Kr44Km44Oz44OI55Ww5bi4?=

Date: Tue, 1 Jun 2021 23:06:00 +0800

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_0214_01B7732E.1CE34BA0"

X-mailer: Vwh 2注目すべきは、複数存在する「Received: from」の項目です。

これは、このメールがどのサーバを経由したかを記録したものであり、上に行くほど新しい記録になります。

それを踏まえ、読み解くと

1. 「amazon.com」を名乗るサーバからメールが発信された

2. 「t■■■■■■w.cn」という謎のメールサーバを経由して届いた

ということが分かります。

通常であれば、余計なメールサーバを介さずに、直接宛名人のメールサーバに届くはずですので、まず怪しいです。

続いて、中継しているサーバも(詐称している)差出人とは関係なさそうに見え、より怪しいです。

実際に、中継しているサーバ(t■■■■■■w.cn)のドメインをWhois(所有者確認)したところ、全く関係ない企業の所有ドメインであることが分かり、完全に怪しいです。

おそらく中継しているサーバ(t■■■■■■w.cn)はセキュリティがザルか、もしくはスパマーと密接な関係のあるものであり、差出サーバが自らを「amazon.com」だと詐称してもチェックせず転送する仕組みではないかと推測されます。

直接確認を取ろう

これは確実ですが労力のかかる方法です。

届いたメールに返信したり、メール文中に記載されている連絡先に連絡をするのではなく、その他の方法で差出人に確認を取りましょう。

差出人のメールアドレスはもちろん、文中の連絡先についても詐称されている可能性が高いためです。

ある程度信頼できる方法(大手Web検索エンジン経由やブックマークなど)を使い、発信元と思われる企業の公式Webサイト等から問い合わせを行うようにしましょう。

(偽Webサイトから問い合わせを行ってしまうと、それは別の意味で危険です)

おわりに

言いたいことを1行で表すと

「心当たりのないメールは疑え、確認を取れ、相談しろ」

これに尽きます。

みなさま今日もご安全に!