Network Access Protection

私は数年前にWindows Serverのネットワークアクセス保護(NAP)、ネットワークポリシーサーバー(NPS)、リモートアクセス(VPN)を学びました。

振り返りをかねてアウトプットしたいと思います。

カバー写真は東京湾に浮かぶ灯台と島🏝️

NAPとは?

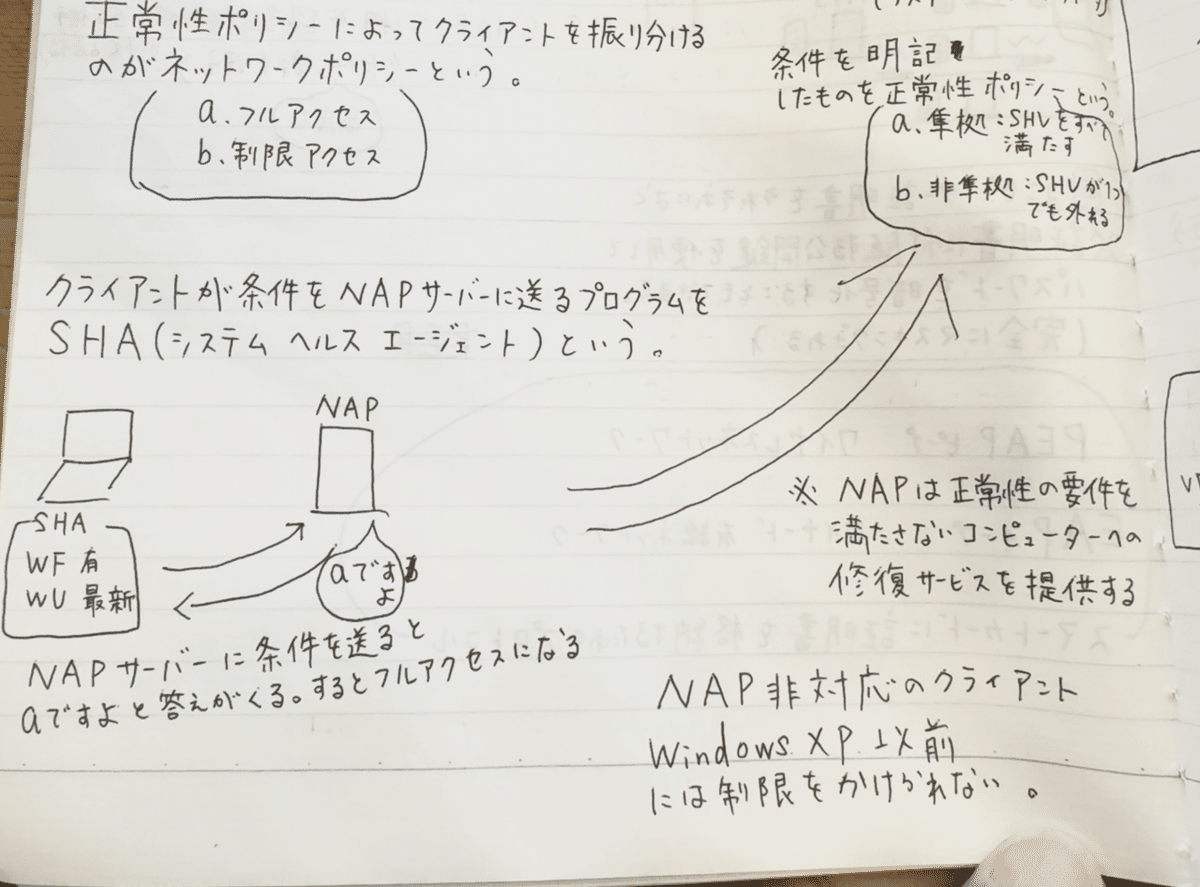

ネットワークに入るための条件をサーバー上で管理して、条件を満たさないクライアントはネットワークから除外する。条件を満たすクライアントはネットワーク入れるようにすること。

※改めて調べましたがWindows Server2012では非推奨でWindows Server 2016へ移行はできないとのことでした。(Microsoft Learnより引用)

NPS(ネットワークポリシーサーバー)の認証方法

Protocol

PAP(クリアテキスト、暗号化なし)

CHAP(ハッシュを使ったやり取り)

MS-CHAP(高度なハッシュを使う)

MS-CHAPv2(相互認証、正当な相手か検証する、ハッシュも使う)

Network Policyを構成する

前段階で設定するところ

認証の種類

アカウティング

属性の操作

高度な設定

接続要求ポリシー

フレームプロトコル

サービスの種類

トンネルの種類

日付と時刻の制限

ローカル認証

・RADIUSサーバーに登録されているユーザー情報を使って認証する。

・ローカルセキュリティアカウントデータベースまたはActive Directoryに対して行う。

・接続ポリシーはサーバーに存在する。

RADIUS認証

・ドメインコントローラーやローカルユーザー情報をRADIUSサーバーが適切な場所へ送る。

・セキュリティデータベースに対する認証のためにRADIUSサーバーに接続要求を転送する。

・RADIUSサーバーはすべての接続ポリシーのセントラルストアを維持する。

VPN ( Virtual Private Network )

WANを使ってプライベートネットワークのようにトンネリングを仮想的に作りアクセスできる!

サーバーはファイアウォール内部に置く

トンネリングはWANの中に作られ社内ネットワークに繋がる、ポートをオープンにして通過させる