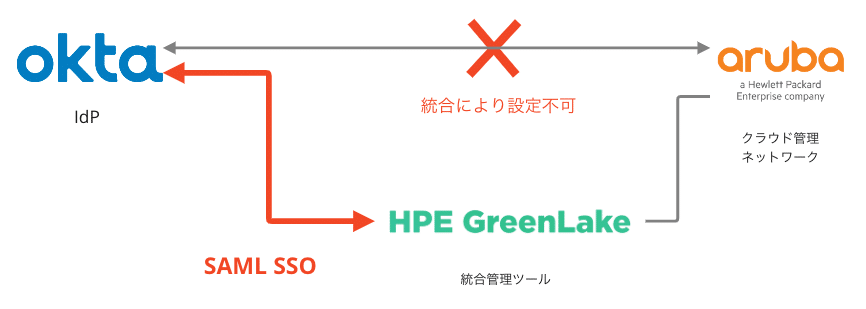

OktaをAruba CentralからHPE GreenLakeへ接続し直した話し

OktaとAruba CentralのSAML接続設定を投稿しましたが、2022年4月Aruba CentralはHewlett Packardの統合管理ツールHPE GreenLakeに統合されたので以前の方法では設定できなくなりました。

そこで今回は統合管理ツールHPE GreenLakeとのSAML接続した手順をnoteに書きます。

全体イメージや前提条件

OktaとHPE GreenLake間でSAML接続させます。HPE GreenLakeにシングルサインオンさえできれば配下にいるAruba Centralにもアクセスできるようになります。

HPE GreenLakeはSP Initiated SSOのみ対応しています。

設定方法

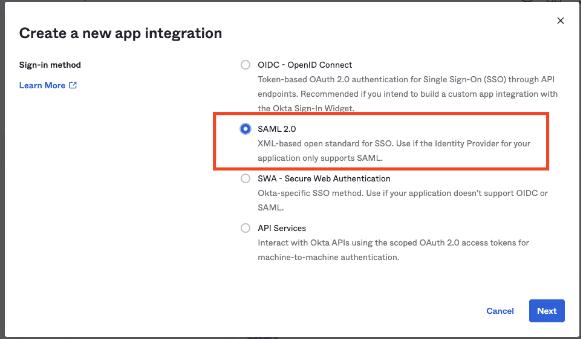

(1)Okta(SAML)

ApplicationsのCreate App IntegrationからSAML2.0のインテグレーションを作成します。

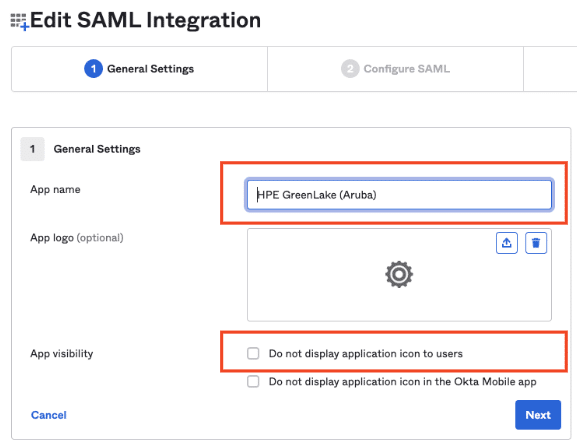

画像上チェック無しになっていますがDo not display application icon to usersはチェック有りにします。

IdP Initiated SSOのように見せるため、あとでブックマーク用インテグレーションを作成します。

そのためこのインテグレーションはアイコンを非表示にするのでチェック有りにします。

SAML Settingsの設定は前半と後半に分かれます。

前半の設定は画像の通りにします。

後半のAttribute Statementsになります。

ここも画像の通りのName名とValueを設定します。FirstNameとLastNameは特に指定ではないです。大事なのはhpe_ccs_attributeのValueです。

コピペ用のValueになります。▲の部分書き換えます。

version_1#▲:00000000-0000-0000-0000-000000000000:Account Administrator:ALL_SCOPES:683da368-66cb-4ee7-90a9-ec1964768092:Aruba Central Administrator:ALL_SCOPES『683da368-66cb-4ee7-90a9-ec1964768092』はAruba Central固有のApplication Customer IDで共通の値になります。

Account AdministratorやAruba Central AdministraotrはHPE GreenLake側で設定する管理者権限です。ここは後で登場します。

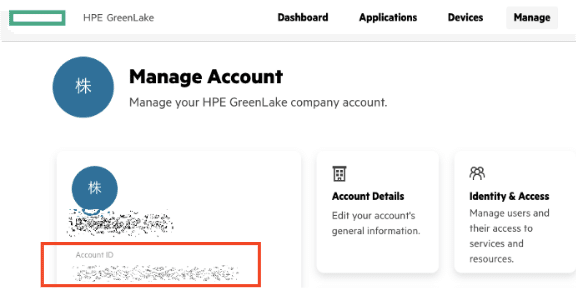

▲の部分はHPE GreenLakeのAccount IDになります。Manage画面に表示されるAccount IDを入れます。

その下は特に設定する箇所はありません。

次のHPE GreenLake側の設定で必要になるため、Sign Onタブ内のIdentity Provider metadataをクリックして適当に『metadata.xml』とか名前を付けて保存しておきます。

最後にAssignmentsタブで利用させたい人を追加しておけばOkta側のSAMLの設定は終了です。

(2)HPE GreenLake(SAML)

HPE GreenLakeにサインインします。

おそらく私と同じように統合された方はHPE GreenLakeのパスワードが未設定になってます。その場合『サインインについてヘルプが必要ですか?』から『パスワードをお忘れですか?』でリセットすれば大丈夫です。

ManageからAuthenticationへアクセスします。Add Domainをクリックしてドメインを入力します。会社のメールアドレスのドメイン名になります。

Identity Providerを設定する画面になります。

先ほどダウンロードしたmetadata.xmlをアップロードすればEntity IDなどの情報が自動的にインポートされます。

先ほどOktaのAttributeで設定したName名をこの通りに入れます。

万が一のRecovery用アカウントの設定を入れます。

確認画面を経てHPE GreenLakeのSAML側の設定は終了です。

(3)HPE GreenLake(権限)

ここはSAMLの設定とは異なり、利用者を増やす場合に行う権限追加の作業になります。

ManageのIdentity&Accessでユーザーアカウントを作っておきます。

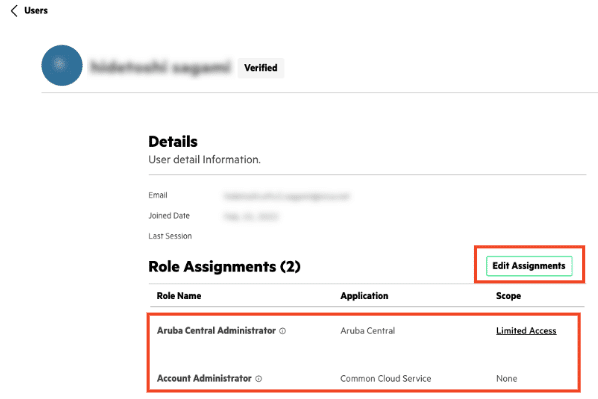

Edit AssignmentsからAdd Roleで権限が付与できます。

HPE GreenLake側の権限です。

OktaでAttributeを設定した際、hpe_ccs_attributeのValueに含まれていた文字列になります。

Aruba Centralに付与する権限です。

こちらもhpe_ccs_attributeのValue値に含まれていた文字列になります。

私の環境依存なのか分かりませんがScope値がこのようになるかもしれません。この表示でも問題ないので気にしなくて大丈夫です。

Aruba Central AdministratorのScopeがLimited Accessと表示される理由はHPE GreenLakeの配下にあるためかと思います。Aruba Central側から以前まで閲覧や変更ができたManage情報が無いので制限を掛けているという意味でこう表示される気がします。

Account AdministratorがNoneと表示される理由は分かりません。

(4)Okta(Bookmark)

HPE GreenLakeはSP Initiated SSOですが、IdP Initiated SSOのように見せるためのブックマーク用インテグレーションを作成します。

URL欄にこちらのものを貼り付けます。

https://portal-apaceast.central.arubanetworks.com/platform/login/user

作成できたらこちらもAssignmentsで利用者を追加しておきます。

これで設定作業はすべて完了です。

動作確認

Oktaに表示されたブックマーク用インテグレーションのアイコンをクリックします。この画面が表示されたらSign in with SSOをクリックします。

この画面になったらメールアドレスを入力します。

成功すればHPE GreenLakeのページかAruba Centralのページへ遷移します。

詰まった点など

(1)ナレッジが少ない

そもそも利用数の分母が少なく、さらにYamaha以外はほぼ海外製品といったネットワーク機器。必然的に英語ドキュメントをGoogle翻訳使って読み解くしかありませんでした。

さらにHPE公式ドキュメントにも設定方法やValue値などは書いておらず、Redditを漁って詳細な情報を発見することができました。海外ユーザーの凄さを実感しました。

(2)シングルサインオンのステップ数が増えてしまった

仕様上仕方ないですがAruba Centralまでのステップ数が増えました。

ブックマーク用インテグレーションを作成した際のURLは『サインイン』の方になります。

『Sign In with Single Sign-On』は見た目普通のURLでしたがこれをブックマーク用インテグレーションに追加するとエラーになりました。

『サインイン』ページの『Sign in with SSO』を押した時点でワンタイムトークンが生成されるため、ブックマークなどで直アクセスできないようになっていました。

(3)ベンダーも情報を掴みきれてない?

Aruba Centralはアクセスポイント含めてベンダー経由で購入し、サポート含めた保守契約をしております。HPE GreenLakeに私以外のユーザーを作成した際に反映されず、ベンダーに問い合わせて2週間後に解決しました。

おそらく『私→ベンダー→HPE日本法人→本国』とバケツリレーでやり取りしているような返答のスピードでした。新しいサービスかと思うのでベンダーや日本法人にはナレッジがほぼ無く苦戦していたのかもしれません。ベンダーの営業担当もその問い合わせで統合されたことを知ったようですし。

ちなみにユーザーが反映されなかったのは『システム上の不具合』とのことでした。