悪用される前に対処するべきWordPressサイトのセキュリティ課題

WordPressはその使いやすさと柔軟性から、個人ブログから大規模な企業サイトまで、さまざまなウェブサイトで広く使用されています。しかし、その人気の高さゆえに、セキュリティリスクも増えているのが現実です。

この記事では、WordPressサイトに潜むリスクと、それを防ぐための具体的な方法について、情報を共有します。たとえば、WordPressが使用されているかどうかの確認方法や、ログインページの見つけ方、ユーザー名の特定方法といった基本的なチェックポイントから、ブルートフォース攻撃や流出情報の確認方法まで、実践的なセキュリティ対策を簡単に紹介します。

ぜひ、今後のサイト運営に役立ててください。

1. WordPressが使用されているかを確認する方法

サイトがWordPressで運営されている場合、他者がどのように識別するかを理解しておくことはセキュリティ対策を強化するための第一歩です。

第三者によりサイトのソースコードやURLを調査することで、WordPressを特定することができます。また、競合や悪意ある第三者がサイトを分析することも考えられるため、公開されている情報に対して適切なセキュリティ対策を講じることが求められます。

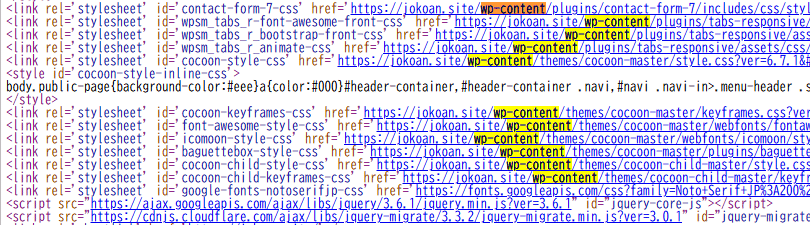

ソースコードからWordPressを見抜く方法

ウェブサイトのソースコードには、WordPress固有の情報が含まれています。この情報を元に、サイトがWordPressで運営されているかを簡単に確認することができます。

wp-contentディレクトリ

WordPressのファイル構成には、テーマやプラグインが格納されているwp-contentというディレクトリが含まれます。このディレクトリが見つかれば、ほぼ確実にWordPressで構築されていると判断できます。

wp-includesディレクトリ

もう一つの特徴的なディレクトリがwp-includesです。WordPressのコアファイルが格納されているこのディレクトリも、サイトがWordPressである証拠となります。metaタグのgenerator情報

WordPressは、サイトのHTMLコード内に<meta name="generator" content="WordPress">というタグを追加することがあります。これにより、サイトがWordPressを使っていることを簡単に見抜くことができます。

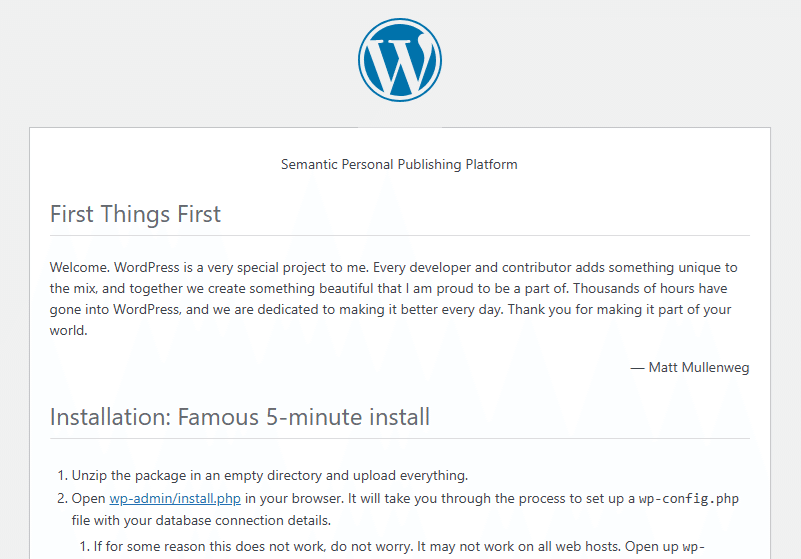

readme.htmlファイルや管理画面URLで確認する方法

WordPressをインストールすると、デフォルトでreadme.htmlというファイルが生成され、サイトに公開されていることがあります。このファイルには、使用しているWordPressのバージョンが記載されているため、重要な手がかりとなります。

readme.htmlファイル

readme.htmlが公開されていると、その中にWordPressのバージョンやインストールに関する情報が含まれていることがあります。これが外部に公開されている場合、悪意ある第三者はそのバージョンに特有の脆弱性を突いて攻撃することが可能です。セキュリティ上の観点から、このファイルを削除するか、非公開にすることが推奨されます。wp-adminやwp-login.phpページ

管理画面にアクセスするためのURLも、WordPress固有のものです。wp-adminやwp-login.phpは、WordPressサイトのログインページに一般的に使われるURLです。このURLを確認するだけで、サイトがWordPressであることがわかります。

2. WordPressサイトのログインページを特定する方法標準的なログインURLの確認

WordPressサイトでは、ログインページが攻撃のターゲットとなりやすいため、その特定方法とセキュリティリスクを理解することが重要です。以下では、標準的なログインURLやカスタマイズされたログインページを特定する方法、そしてログインページへのアクセス時に伴うリスクについて解説します。

標準的なログインURLの確認

WordPressでは、標準的なログインページのURLは次の2つです。

wp-login.php

サイトのドメインに/wp-login.phpを追加すると、WordPressのログインページにアクセスできます。例えば、https://example.com/wp-login.phpがその典型的なURLです。wp-admin

もう一つのURLは、/wp-adminです。こちらも同じくログインページにリダイレクトされるURLですが、管理画面が直接表示されるため、アクセスを試みると最初にログインを求められます。例えば、https://example.com/wp-adminが該当します。

これらのURLを知っているだけで、誰でも簡単にログイン画面にアクセスすることができます。

カスタマイズされたログインページの見つけ方

セキュリティ強化のため、多くのWordPressサイトではログインページをカスタマイズしています。プラグインを使用して、デフォルトのwp-login.phpやwp-adminのURLを変更することができます。カスタマイズされた場合でも、様々な手法を使ってログインページを特定することができます。

カスタムURLの推測

標準のwp-login.phpやwp-adminに加えて、/loginや/adminなど、推測されやすいURLを試すことがあります。この方法では、比較的簡単にカスタマイズされたログインページのURLを発見できる場合があります。公開されているヒントの活用

サイト内のソースコードやフッター、またはエラーメッセージなどにカスタマイズされたログインページの手がかりが隠されていることがあります。これらの情報を元に、ログインページを特定することが可能です。プラグインの利用

「WPS Hide Login」や「Loginizer」などのプラグインを利用して、ログインページを非標準のURLに変更することができます。しかし、これらのプラグインを使用している可能性を理解しており、特定のパターンを試すことがあります。

3. WordPressユーザー名の推測と特定手法

WordPressサイトでは、ユーザー名が簡単に推測できる場合があります。以下のような公開情報を基にユーザー名を特定することができます。

コメント欄や投稿者名

多くのWordPressサイトでは、投稿者名が公開されており、これがそのままユーザー名と一致することがあります。特にブログやニュースサイトでは、投稿者名として使用されることが多いです。この情報を手掛かりに、ユーザー名を予測することが可能です。URLの構造

記事のURLが/author/ユーザー名/の形式で表示されている場合、そのURLの後に続く部分がユーザー名である可能性が高いです。例えば、https://example.com/author/admin_example/というURLがあれば、「admin_example」がそのサイトのユーザー名である可能性があります。?author=(数字)

基本設定ではURLに?author=1を追加すると、URLが/author/ユーザー名/の形式のアーカイブページにリダイレクトされ、そこでその投稿者のユーザー名が特定できます。ソーシャルメディアとの関連

サイトの運営者がソーシャルメディアで活動している場合、そのユーザー名がWordPressサイトの管理者名と一致することがあります。公開されているプロフィールやリンクを手掛かりに、ユーザー名を特定する人もいます。メールアドレスの推測

一部のサイトでは、ユーザー名がメールアドレスの一部(例えば、example0803@example.comならexample0803)に基づいていることがあります。

4. 総あたり攻撃(ブルートフォース攻撃)の危険性

ブルートフォース攻撃(総あたり攻撃)は、ユーザー名とパスワードのすべての組み合わせを順番に試し、正しい組み合わせを見つけ出す攻撃手法です。これは非常に基本的な攻撃ですが、効果的であり、強力なセキュリティ対策がない場合、成功する可能性が高いです。

ブルートフォース攻撃の仕組みとその影響

ブルートフォース攻撃を実行する際、攻撃対象のユーザー名を特定した後、そのユーザー名に対して無数のパスワードを試行します。辞書攻撃や順列攻撃、リスト攻撃などが代表的な手法です。使用するツールやリソースが強力であれば、比較的短期間でパスワードを突破することが可能です。

成功すると管理者権限を得て、サイトを完全に掌握することができます。これにより、データの盗取、改竄、バックドアの設置などが行われるリスクが高まります。

典型的な攻撃パターン

ブルートフォース攻撃にはいくつかの典型的な攻撃パターンがあります。最も一般的なのは、辞書攻撃や順列攻撃です。一般的なパスワードを順番に試したり、文字、数字、記号を組み合わせてパスワードを特定しようとします。

使用する辞書ファイルには、よく使われるパスワード(例: password123、qwerty、123456)や、過去に流出したパスワードリストが含まれています。また、強力な計算リソースを使うことで、短期間で多くのパスワードを試すことが可能です。

ブルートフォース攻撃にかかる時間

ブルートフォース攻撃でパスワードを突破する時間は、使用する文字数や大文字・小文字、数字、記号などによって大きく変わります。具体的には、以下の要素が攻撃にかかる時間に影響します。

文字数

パスワードの長さが長くなるほど、総当たり攻撃にかかる時間は増加します。例えば、8文字のパスワードと比べて、12文字以上のパスワードは攻撃にかかる時間が数倍以上長くなります。文字の種類(大文字・小文字・数字・記号)

パスワードが使う文字の種類が増えると、攻撃にかかる時間も急激に増加します。例えば、単純なアルファベット(大文字・小文字)だけを使ったパスワードと、数字や記号も含むパスワードでは、攻撃に必要な試行回数が天文学的に変わります。大文字・小文字のみ(26文字)

例:password(8文字)大文字・小文字・数字(62文字)

例:Password123(12文字)大文字・小文字・数字・記号(94文字)

例:Password!123(12文字)

計算能力

計算能力(つまり、使用するコンピュータの性能)にも依存します。強力なGPU(グラフィックカード)を使ったクラウドコンピューティングリソースを利用すれば、1秒間に試せるパスワードの数が桁違いに増加します。

以下は、文字数と文字の種類による所要時間の例です。

8文字のアルファベットのみ(大文字・小文字)

約1分(約2,000,000通り)8文字の大文字・小文字・数字

約1時間(約200,000,000通り)10文字の大文字・小文字・数字・記号

約10日(約300,000,000,000通り)12文字の大文字・小文字・数字・記号

約3ヶ月(約10,000,000,000,000通り)

このように、パスワードの長さや複雑さが増すごとに、ブルートフォース攻撃を突破するまでの時間は指数関数的に増加します。したがって、強力で複雑なパスワードを使用することが、セキュリティ強化の重要なポイントとなります。

5. IntelligenceXを活用した流出情報の確認

近年、サイバー攻撃やデータ漏洩により、多くの個人情報やアカウント情報が流出しています。こうした流出情報はダークウェブや公開リポジトリなどを通じて、悪意ある第三者によって不正利用される危険性があります。

流出情報の確認に利用できるツール IntelligenceX の概要とその使用方法、さらに流出データに基づく不正ログインのリスクについて解説します。

IntelligenceXとは?流出情報の収集と検索方法

IntelligenceXは、公開されたデータベースやダークウェブなどの情報源から流出したデータを収集し、検索可能な形で提供するOSINT(オープンソースインテリジェンス)ツールです。このプラットフォームを利用することで、流出したメールアドレスやアカウント情報を効率的に特定できます。

主な特徴

公開データやダークウェブからの情報収集

ファイル、メールアドレス、電話番号、ドメインなどの多様なデータ形式を検索可能

過去に流出したデータのアーカイブへのアクセス

同様のツールを使用して、ターゲットのアカウント情報を特定するため、サイト運営者としてこのツールの仕組みを理解することが重要です。

自分のアカウント情報が流出していないか確認する手順

IntelligenceXを使えば、流出情報の有無を確認できます。以下にその手順を示します。

IntelligenceXの公式ウェブサイトにアクセス

公式サイトにアクセスし、検索機能を利用します。検索対象を指定

検索バーに、自分のサイトに関連するメールアドレスやドメイン名を入力します。

例: example@example.com または yourdomain.com検索結果を確認

検索結果には、過去に流出したデータや関連するアーカイブが表示されます。

もし該当データがあれば、どの情報が漏洩しているのかを確認します。具体的な漏洩内容の特定

データが暗号化されている場合はハッシュ形式で表示されることもあります。ハッシュを解読しない限り、詳細な情報はわかりませんが、既に解読済みである可能性を想定して対応する必要があります。

流出データに基づく不正ログインのリスクと対応策

流出した情報を利用して悪意ある第三者不正ログインを試みることは珍しくありません。このリスクの主なポイントを以下に挙げます。

パスワードの再利用による脆弱性

流出したメールアドレスとパスワードの組み合わせが有効であれば、複数のサービスで同じ組み合わせを試行される可能性があります。この攻撃手法は「クレデンシャルスタッフィング」と呼ばれます。公開された情報によるアカウント特定

流出データがログインIDやパスワードを含む場合、悪意ある第三者これを利用して即座にアクセスを試みます。また、メールアドレスやユーザー名が特定されると、ブルートフォース攻撃やフィッシング詐欺のターゲットになる可能性もあります。流出情報を悪用した追加攻撃

漏洩した情報から得られるヒントを利用し、ソーシャルエンジニアリング攻撃(偽装メールや電話など)を仕掛けるケースも多く報告されています。

注意点

流出した情報を確認するだけでなく、可能であれば、該当するサービスやサイトでパスワードを更新し、強力なパスワードを使用することが推奨されます。また、メールアドレスが流出している場合は、フィッシング詐欺に注意し、不審なメールには慎重に対応する必要があります。

IntelligenceX のようなツールを正しく活用することで、自分や自分の運営するサイトの安全性を向上させることができます。一方で、ツールの利用にはルールや倫理観を守ることが大切です。

6. WordPress保護のための具体的対策とツール

WordPressサイトのセキュリティを向上させる方法の一例として、IDの漏洩防止、総当たり攻撃への対策、ログインエラー時の情報漏洩防止について、具体的な手順とツールを紹介します。

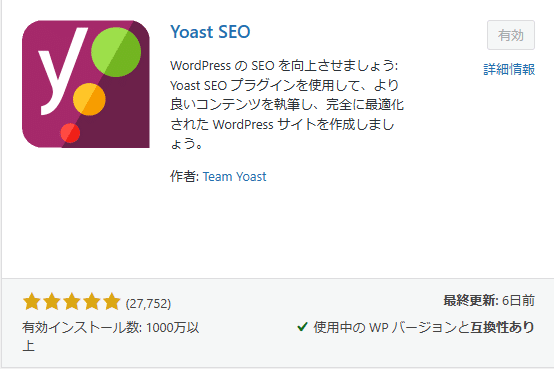

1. Yoast SEOで投稿者アーカイブを非表示にし、IDをわからなくする方法

前述したとおり、投稿者アーカイブページはデフォルトで公開されており、第三者が?author=1といったURL操作で管理者のユーザーIDを特定する手段として利用されることがあります。このリスクを軽減するには、投稿者アーカイブを非表示にすることが有効です。

Yoast SEOプラグインをインストール

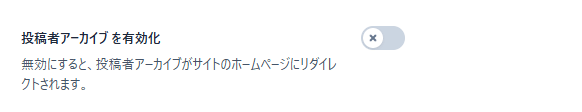

WordPress管理画面で「Yoast SEO」をインストールして有効化します。投稿者アーカイブの非表示設定

WordPress管理画面の左メニューから「SEO」 > 「検索の外観」を開きます。

「アーカイブ」タブを選択し、「投稿者アーカイブ」を無効に設定します。

「変更を保存」をクリックして設定を反映します。

この設定により、投稿者アーカイブページは非表示となり、ユーザーIDを特定されるリスクを減らせます。

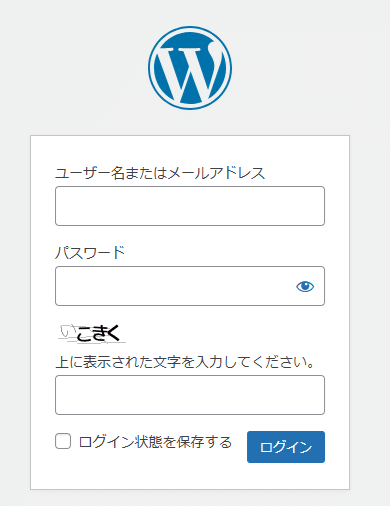

2. SiteGuard WP PluginでログインページのURL変更と画像認証の追加

総当たり攻撃(ブルートフォース攻撃)を防ぐためには、ログインページのカスタマイズと追加認証の導入が効果的です。

SiteGuard WP Pluginを使用すると、これらの設定を簡単に行うことができます。

SiteGuard WP Pluginのインストール

WordPress管理画面で「SiteGuard WP Plugin」をインストールして有効化します。

ログインページURLの変更

WordPress管理画面の左メニューから「SiteGuard」 > 「ログインページ変更」を選択します。

任意の新しいログインURLを設定します(例: /my-login-page)。

「設定を保存」をクリックして適用します。

ログイン時の画像認証を有効化

「SiteGuard」 > 「画像認証」を開きます。

「画像認証を有効にする」にチェックを入れ、保存します。

これにより、ログイン時に画像認証が求められるようになり、自動化された攻撃を効果的に防止できます。

3. ログインエラー時の詳細メッセージを防ぐ方法

デフォルトでは、WordPressはログインエラー時に「ユーザー名が見つかりません」「パスワードが間違っています」といった詳細なエラーメッセージを表示します。これらのメッセージは有用な手がかりとなるため、単一のエラーメッセージに変更することが推奨されます。

functions.phpにコードを追加してカスタマイズ

以下のコードをテーマのfunctions.phpファイルに追加します

プラグインで簡単に設定する方法

プログラミングに不慣れな場合は、「WP Custom Login Messages」などのプラグインを使用すると、手軽にエラーメッセージをカスタマイズできます。

これらの対策を組み合わせることで、WordPressサイトのセキュリティをさらに向上させることができます。攻撃のリスクを未然に防ぎ、安心して運営を続けるために、ぜひ取り入れてください。

7. まとめ

定期的なセキュリティチェックやプラグインの更新、脆弱性の報告に対応することで、WordPressサイトの安全性をさらに高めることが可能です。また、セキュリティの専門家に相談することも、万全を期すための有効な選択肢です。

WordPressのセキュリティ対策は、初期設定を行った後も一度きりでは完了しません。定期的なメンテナンスと改善が不可欠です。小さな改善を積み重ねることで、リスクを最小限に抑え、安全で信頼性の高いサイト運営を目指すことができます。

この記事が、ご高覧いただいた皆様のサイト運営において、安全で信頼性の高い環境を作り上げる手助けとなることを心より願っています。