情報セキュリティ白書 ダントツ人気コンテンツの「国内のセキュリティインシデント」 その10 標的型攻撃 ③ ~ 従業員の対策 ~

標的型攻撃の手口がいかに高度かつ巧妙であるかは、前回までの連載でご理解いただけたと思いますが、ここからは、対策について説明します。標的型攻撃の対策は従業員と組織とでそれぞれ異なりますが、今回は従業員向けについて説明します。

■従業員が実践できる不審メールに対する注意点と確認ポイント

1)不審メールに対する注意力の向上

標的型攻撃メールでは、受信者を騙すための巧妙な手口が多用されますが、これは連載の「標的型攻撃 ①」で説明した通りです。メールに表示されている送信者名を鵜呑みにせず、メールアドレスの表記が正しいか確認したり、身に覚えの無いメールアドレスからのメールの添付ファイルを迂闊に開いたり、URLリンクをクリックしない様、注意力の向上が重要です。

また、受信したメールが本物かどうかを確認する場合、信頼できる公式の問い合わせ先を確認することも重要です。受信メールに記載されている連絡先に連絡するのはお勧めできません。加えて、その組織のウェブサイトで「不審なメールの送信を確認している」といったお知らせが掲載されていないか、確認するのも有効な手段です。

2)オンラインストレージサービスを悪用した手口の周知

2018年度に続き2019年度も、送られてきたメールの本文に記載された正規のオンラインストレージサービスのURLリンクからウイルスをダウンロードさせる攻撃が確認されました。通常業務でオンラインストレージサービスを利用している場合、こうした手口が存在することをまずは認識したうえで、そのメールが本物であるかどうか真偽を確認する必要があります。

3)マクロ機能の危険性の周知

Microsoft Office のマクロ機能はデフォルトでは無効となっており、ファイルを開いただけでは動作しませんので、手動で有効化する必要があります。しかし、標的型攻撃メールは巧妙で、このマクロ機能を有効化させようと巧みな表現で誘導します。そのため、安易に「コンテンツの有効化」「マクロの有効化」を実行せず、信頼できるメールかどうか慎重に確認することが求められます。

上記3点は従業員自身が実践するものですが、その実践のためには組織が従業員に日頃から周知し、注意力向上を促すことが重要です。

なお、IPAではサイバーセキュリティ対策のために従業員など向けの教育用動画を公開しています。巧妙で様々な仕掛けが繰り出される標的型攻撃の脅威を実感頂くために、2点動画を紹介します。

(1)そのメール本当に信用してもいいんですか?

~標的型サイバー攻撃メールの手口と対策~(映像時間:10分)

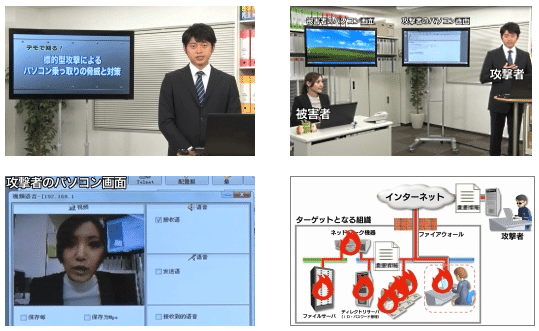

(2)デモで知る! 標的型攻撃によるパソコン乗っ取りの脅威と対策

(映像時間:7分)

次回は標的型攻撃の最終回として組織が実践すべき対策について説明します。

「情報セキュリティ白書2020」は以下のURLからご覧になれます。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html