Active Directoryに侵入されるとどうなる?情シスが知っておきたい防衛策

Active Directoryがサイバー攻撃を受けて被害に遭うケースが2020年以降増えています。なぜ、攻撃を受けているのか、その背景を紹介するとともに、どのようにActive Directoryを防御していくのか、その対策について取り上げます。

なお、このnoteは主に中堅・中小規模の企業の新任情シスや兼任情シス向けの内容です。

1.システムの“急所”Active Directoryを狙う脅威が増えている

2020年以降、急速に広がったリモートワーク。社外から自社システムにアクセスする際にはVPN装置を利用することが一般的でしたが、その脆弱性を悪用したサイバー攻撃が増加しました。例えばテレワーク環境のシステム管理者のPCがウイルス感染したことをきっかけに、Active Directoryが乗っ取られてしまい、ランサム攻撃などの被害に遭って多額の損失が発生した…という企業がいくつもありました。このような例は枚挙に暇がなく、その実態はIPA(独立行政法人情報処理推進機構)の「コンピュータウイルス・不正アクセスに関する届出について」の公開資料で詳細を確認することができます。

Active Directoryが攻撃されることで、企業はその組織の機器の管理情報、ユーザIDなど認証情報が漏えいしたり、ユーザアカウントの変更権限が奪われたりしてしまいます。その結果、システムの重要な情報を窃取されるだけではなく、データ暗号化されるなどして身代金を要求されるような被害にあってしまいます。このようなケースは、情報漏えいとデータ暗号化双方で金銭を要求されることから二重脅迫と呼ばれています。

ほかにも最近ではActive Directoryへの攻撃方法が人知れず数多く公開されていると言います。Active Directoryは企業のIT情報の“肝”であり“急所”でもあります。この権限を奪われることでどのような被害につながるか、自社でも検討する必要があることでしょう。

2.Active Directoryへの侵入経路は?

ではどのようにActive Directoryが被害に遭うのか、まずはその例を具体的に見てみましょう。

【被害例1】ゲートウェイ(GW)機器(VPNやUTM等)の脆弱性から侵入され、Active Directoryサーバが制圧されファイルサーバが暗号化

VPNルータの脆弱性(ソフトウェアアップデート未対応、セキュリテイパッチ適応漏れ等)を悪用した攻撃者が社内に侵入。

VPNルータのアカウント情報からActive Directoryへ侵入。不正な管理者アカウントを作成。

ファイルサーバ等から機密情報を盗み出した後に、サーバを暗号化。プロキシを経由しないので、外部通信が検知されない。

こうして、機密情報の身代金と、サーバ暗号化を復号化するための二重脅迫が行われるに至った。

【被害例2】VPNルータのアカウントから侵入され、Active Directoryサーバが制圧されユーザPCが暗号化

VPNルータへブルートフォース攻撃でアカウント取得。ブルートフォース攻撃とは、総当たり攻撃とも呼ばれ、考えうるパスワードの組み合わせを可能な限り試す手口。

Active Directory情報を収集し、パスワードスプレイ攻撃から管理者アカウントでActive Directoryへ侵入し、グループポリシーを改ざんした。また、ユーザPCのアンチウイルス機能・EDRの無効化、ユーザPCへのマルウェア配信を行った。

機密情報を盗み出してから、4. に合わせて暗号化。プロキシを経由しないので、外部通信が検知されない。

PC起動時にランサムウェアが起動。

【被害例3】メール添付ファイルから侵入、Active Directoryサーバが制圧されユーザPCが暗号化(VPN経由※)

テレワーク端末等に、マルウェア付きメールを送信。

ドメイン内の情報収集を行い、管理者アカウントを入手し権限昇格。その後、Active Directoryサーバに不正な管理者アカウントを作成。

ファイルサーバから機密情報を盗み出す

Active Directory情報を収集しグループポリシーを改ざん。また、ユーザPCのアンチウイルス機能・EDRの無効化、ユーザPCへのマルウェア配信を行った。

これらの例から言えることは、多くの場合、サイバー攻撃者は入念に計画を立てて攻撃準備を整えて、企業の弱点を突いてくるための様々な手口を持っているということ。昨今、サイバー攻撃はビジネス化していると言われ金銭目的のものが増えました。また、ランサムウェア技術は進化し続けていて、例えば、ランサムウェアをサービスとして容易に実行できるRaaS(Ransomware as a Service)もダークウェブ上で取引されているとのこと。このようにランサムウェアを利用した「ビジネスモデル」が国際的に広がっていることからも、企業側は確実に備えが必要になっているのです。

https://warp.ndl.go.jp/info:ndljp/pid/12446699/www.ipa.go.jp/files/000046236.pdf

3.Active Directoryを守るための対策

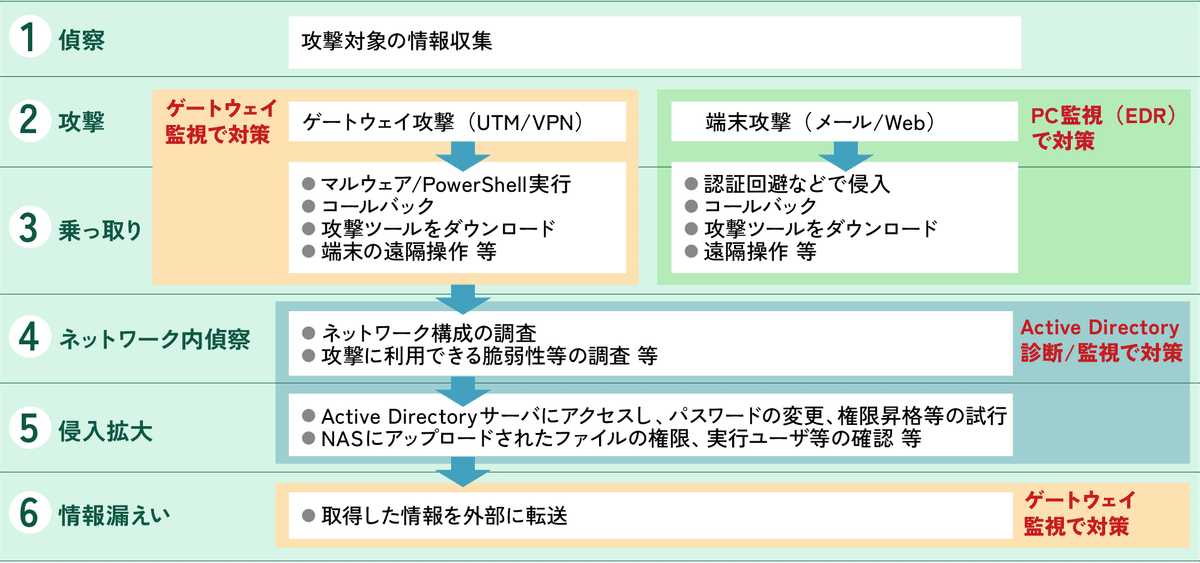

Active Directoryを狙う脅威への対策はどのようなものが考えられるでしょうか。対策のポイントをサイバー攻撃を受けた場合を想定したプロセス(下図参照)に合わせて考えてみましょう。

攻撃者はまずターゲットとなる企業を「①偵察」し、情報収集した後に「②攻撃」「③乗っ取り」へと移ります。この時の攻撃方法は大きく「ゲートウェイ攻撃」と「端末攻撃(メール/Web)」に分けられます。ゲートウェイ攻撃に対してはゲートウェイ監視を行い、端末攻撃に対してはPC監視で対応することになります。

しかし、対策を行っていても、内部侵入を許し「④ネットワーク内偵察」を行われている可能性もあります。この場合にはActive Directory自体を診断したり監視することにより、「⑤侵入拡大」や「⑥情報漏えい」による被害を未然に防いだり、最小限に食い止めたりします。

この中でもActive Directoryの診断と監視の内容についてもう少し詳しく見ていきましょう。

●Active Directory診断

「Active Directoryがサイバー攻撃に遭っているかどうか知りたい」という場合に行います。診断は最新の攻撃の動向を踏まえ、Active Directoryやファイルサーバが、サイバー攻撃を受けていないかをイベントログの解析などを行うことで診断します。

●Active Directory監視

「Active Directory がサイバー攻撃に遭った場合の影響度を知りたい」という場合に行います。Active Directory監視では、Active Directoryおよびファイルサーバ、管理者端末のイベントログを分析します。管理者アカウントの窃取、不審な PowerShell 実行やグループポリシー改ざんなどを監視します。

このように、サイバー攻撃の動向を踏まえた上で対策することで、適切な対策ができるようになります。しかし、「これらの診断や監視は自社での対応は難しい」という場合には、アウトソースすることも一案です。

おわりに

今回は、昨今増加しているActive Directoryへのサイバー攻撃やその対策などを紹介しました。重要なデータが格納されているActive Directoryをサイバー攻撃から守るためにも、最適な方法を検討することがおすすめです。

<関連情報>

<Active Directory関連サービス>

Active Directory診断サービス

Active Directory監視サービス

また、ソフトクリエイトは「情シスレスキュー隊」にて、情シスに役立つ様々な情報を発信しています。こちらもぜひご覧いただき、情シス業務にお役立てください。