偽装URL短縮サービスの実態

サイバー犯罪経済は世界で 3 番目の規模を持ち、 2023 年には 8 兆ドルの価値に達したと推定されており、 「Prolific Puma」 はそのサプライチェーンの一部です。

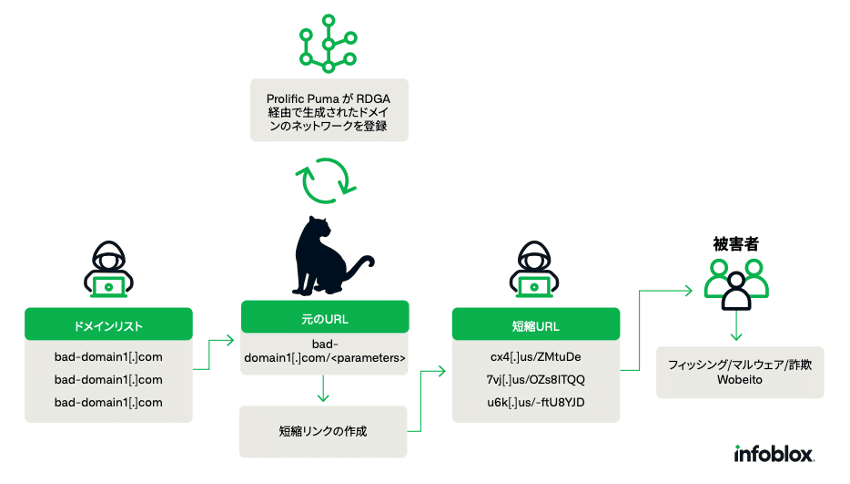

「Prolific Puma」 は RDGA を使用してドメイン名を作成し、これらのドメインを使用して他の悪意のあるアクターに URL 短縮サービスを提供し、そのアクターがフィッシング、スパムメール、およびマルウェアを配布する間の検出回避を助長しています。

本ブログでは、大規模な偽装 URL 短縮サービスについて解説します。

偽装リンク短縮サービスの真相と、従業員が安易にリンク短縮サービスを利用しないようにする方法をご確認ください。

URL短縮サービスとは

URL短縮サービスとは、長いウェブサイトのアドレスをコンパクトに変換し、シェアや入力を容易にするオンラインツールです。

特にSMSやSNSの投稿で文字数が制限されている場合に活用されています。また、短縮URLによってクリック数やアクセス解析などのデータを収集できる機能もあり、マーケティング活動においても活用されています。

利用者は提供される短縮URLをクリックするだけで、元のURLへのアクセスが可能になります。

URL短縮サービスの悪用方法

上記の通り、URL 短縮サービスの本来の目的は、ウェブサイトのリンクを簡単に共有できるようにすることと、ソーシャルメディアのサイズ制限に収めることでした。例えば、

•リンク https://tinyurl.com/c6u6myhw は、

•https://blogs.infoblox.com/cyber-threat-intelligence/introducing-dns-threat-actors/ の短縮バージョンで、この URL は DNS 脅威アクターの概念を紹介した論文です。

ユーザーが短縮リンクをクリックすると、別の URL にリダイレクトされます。

内部的には、短縮サービスドメイン(例: tinyurl[.]com)の IP アドレスを解決するための DNS 要求が行われます。その後、元のサイトを識別するために使用されるハッシュ値を含む Web 要求がそのアドレスに送信されます。

上記の例では、 TinyURL サービスは値 c6u6myhw を使用して、接続をリダイレクトする場所を決定します。

最終的なコンテンツをホストする IP アドレスを見つけるために、追加の DNS 要求が行われます(この場合は blogs.infoblox.com)。正当なユーザーは共有するために単純な短縮リンクを作成しますが、悪意のある攻撃者は最終的なランディングページの前に複数のリダイレクトレイヤーを使用する場合があります。

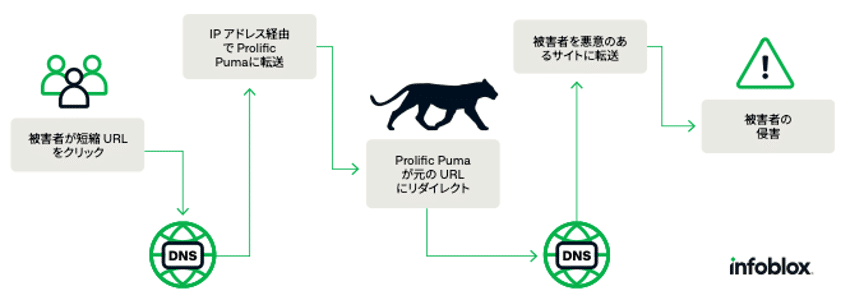

このプロセスは図 2 に示されています。

偽装URL短縮サービスを提供している「Prolific Puma」とは

Prolific Puma は RDGA を使用してドメイン名を作成し、これらのドメインを使用して他の悪意のあるアクターに URL 短縮サービスを提供し、そのアクターがフィッシング、スパムメール、およびマルウェアを配布する間の検出回避を助けています。

図 1 は、 Prolific Puma の活動の概要と、それが犯罪者にとって役立つ仕組みを示しています。

Prolific Puma はアルゴリズムによって大量のドメインを生成し、それらのドメインを使用して、他の悪意のあるアクターのための短縮 URL を生成し、実際の活動を隠蔽します。

Prolific Puma は、私たちが発見した唯一の違法リンク短縮サービスではありませんが、最大規模で最も動的なサービスです 。この短縮サービスを通じて配信される合法的なコンテンツは見つかりませんでした。

本脅威調査レポートの後半では、ユーザー情報のフィッシング、詐欺的な支払い、ブラウザマルウェアの配信につながる短縮リンクの具体的な例について詳しく説明します。

具体的なキャンペーン例

ここでProlific Puma が実際に実行しているキャンペーンを 1 つの例として解説します。

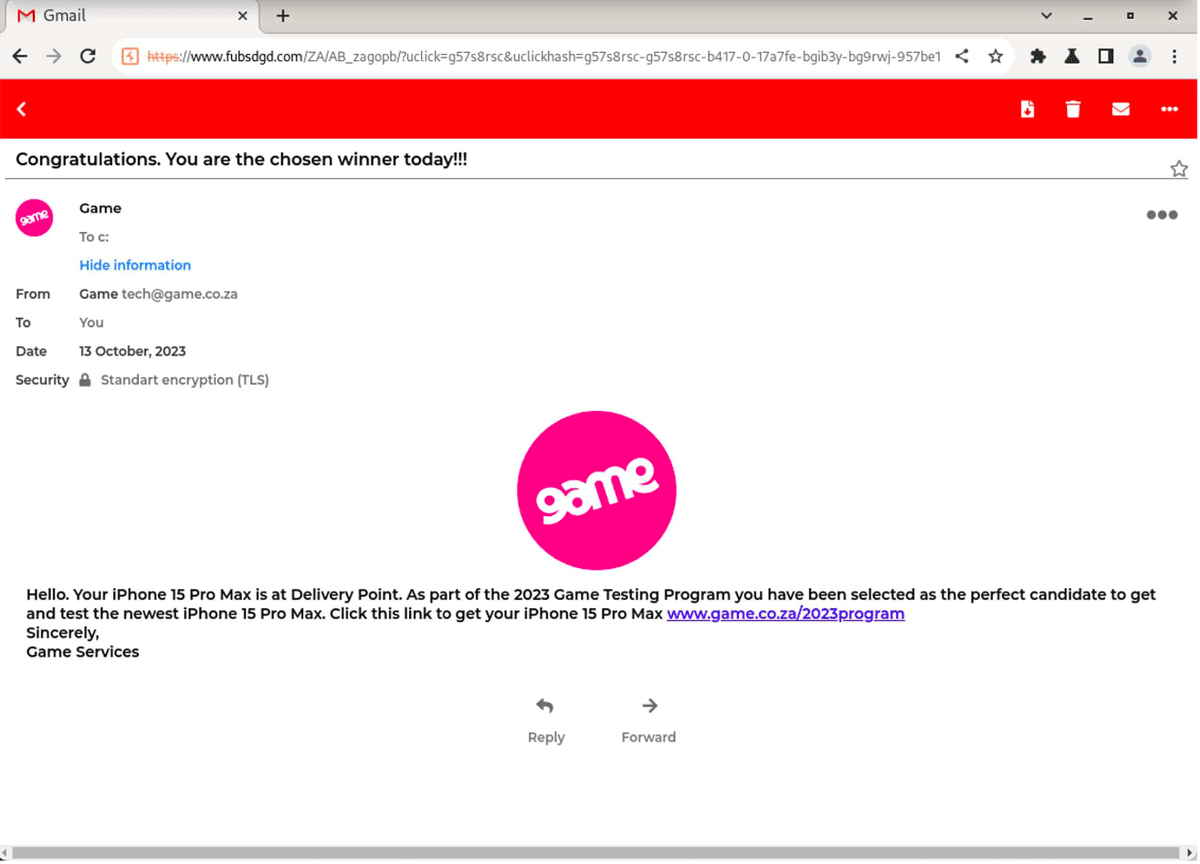

被害者が最初に短縮リンク(http://bwkd[.]me/ZFjfA3)をクリックした後に表示される画面のスクリーンショットです。

このリンクは、電子メールに似せて設計されたフィッシングページに接続し、ユーザーに個人情報を提供して支払いを行うよう促します。

その後、ブラウザープラグイン・マルウェアに感染させます。以下に、このプロセスについて記録した画面録画を示します。

このキャンペーンにおける、短縮リンクからブラウザプラグイン・マルウェアまでの技術的な手順は次のとおりです。

最初の短縮リンク http://bwkd[.]me/ZFjfA3 が、次の URL にリダイレクトする。

リダイレクトされた http://ksaguna[.]com/click.php?key=<redacted> から、さらに次のページにリダイレクトする。

https://www[.]asdboloa[.]com/ZA/AB_zagopb/?uclick=<redacted>

» この最後のウェブサイトは、新しい iPhone 15 をテストするチャンスを獲得したことをユーザーに伝える、偽の Gmail メッセージ。ユーザーは、携帯電話を受け取るには、リンク(https://www[.]game[.]co[.]za/2023program)をクリックして配送情報を入力するよう指示される。ウェブサイト(www[.]game[.]co[.]za)は、消費者を引き付けるためにプロモーション活動を行っている南アフリカのディスカウント小売業者です。

適切な条件でこのリンクをたどると、トライアルに参加するために 18 南アフリカランド(ZAR)を支払うように求められます。

そこから、ユーザーには郵便物追跡と表示されたページが表示され、 fubsdgd[.]com からの通知を承認するよう促されます。 [ 受け入れる ] をクリックすると、 OneSignal サービスを使用してプッシュ通知を行うブラウザマルウェアのインストールが開始されます。ブラウザプラグイン・マルウェアは一般的に広告に関連付けられますが、 私たちの経験では、広告とともにスパムメール、フィッシング、およびその他のマルウェアを配信するためによく使用されます。

最後に、被害者は一連のプロンプトに誘導され、配送設定の確認と個人情報の入力を求められます。

元の短縮 URL がどのようにして被害者に届けられるのかは不明ですが、偽の Gmail メッセージが開くことから、 SMS テキストメッセージ経由で届けられる可能性があります。

被害者へのエクスプロイト中に使用されたドメインは変化し、それ自体が大規模なネットワークの一部となっています。このキャンペーンでは、各ステップで他の「参加者」からの推薦レビューが積極的に提供されるなど、さまざまな手法を使用して、被害者にオファーが本物であることを確信させます。

結論

Prolific Puma は、 DNS が犯罪活動を支援するために悪用が可能であり、何年もの間検知されないままである実態を示しています。

サプライチェーンの一部であるこのアクターは、検出や撃退が困難です。従来のセキュリティサービスは、リンクの最終的なランディングページに基づいてユーザーを被害から保護します。

しかし、弊社が提供するプロテクティブDNSサービスは、Prolific Puma や同様のサービスプロバイダを妨害することができ、それによってフィッシング、スパムメール、マルウェアを配信するためにそれらに依存しているすべてのアクターを阻止することができます。

RDGA と安価なドメインレジストラを使用することで、 Prolific Puma は事業規模を拡大し、持続させることができます。しかし同時に、 DNS とドメイン登録記録するタイミングから、当社は RDGA の使用を検出することもできます。

さらに詳細に「偽装リンク短縮サービス」について知りたい場合は、以下の調査レポート(日本語)をご確認ください。情報情報を入力する必要なく閲覧・ダウンロードすることができます。

本調査レポートを発行した 世界で唯一の DNS エキスパート集団「Infoblox Threat Intel」の詳細情報は以下のサイトからご確認できます。