[イベントレポート]Exchange 2024 Tokyo – [導入事例]福岡大学におけるDNSセキュリティの取り組み

2024年11月20日、東京千代田区大手町にて、Infoblox 主催の年次カンファレンス「Exchange 2024 Tokyo」が開催されました。「Exchange」は、世界14都市で開催されるInfobloxのワールドツアーです。今回のExchange 2024 Tokyoでは、ユーザー事例や国内外の業界オピニオンリーダーからのDDI(DNS、DHCP、IPAM)に関する最新のアップデート、Infobloxからのソリューションキーノートに加え、パートナー各社によるデモブース、エンジニア向けハンズオンワークショップも開催。マルチクラウド時代に適応した次世代型DDI モデルやプロテクティブDNSのテクノロジーやベストプラクティスが披露されました。

今回のブログでは、プロテクティブDNSの実装により、キャンパス内セキュリティの強化を実現した福岡大学様の事例をご案内します。

基調講演やソリューションキーノートのブログはこちらから参照できます。

[導入事例]

福岡大学におけるDNSセキュリティの取り組み

福岡大学

情報基盤センター

藤村 丞 氏

福岡大学では、2020年9月より、フィッシングサイトや偽サイト、マルウェアをダウンロードさせるサイトなど、名前解決をするタイミングで「悪意のあるドメインへのアクセスである」と検知した場合、 プロテクティブDNSの導入により、名前解決を行わずに自動的に通信をブロックし、攻撃が行われる前段階でブロックする仕組みを実現しています。

本セッションでは、福岡大学 情報基盤センターの藤村丞氏が登壇し、同大学がPDNSを導入した背景や目的、そして、実際の検知結果等に基づいた導入効果について紹介されました。

冒頭、藤村氏は、会場に集まった受講者の方々に「DNSの運用に関して、こんな認識をしていませんか?」と問いかけました。

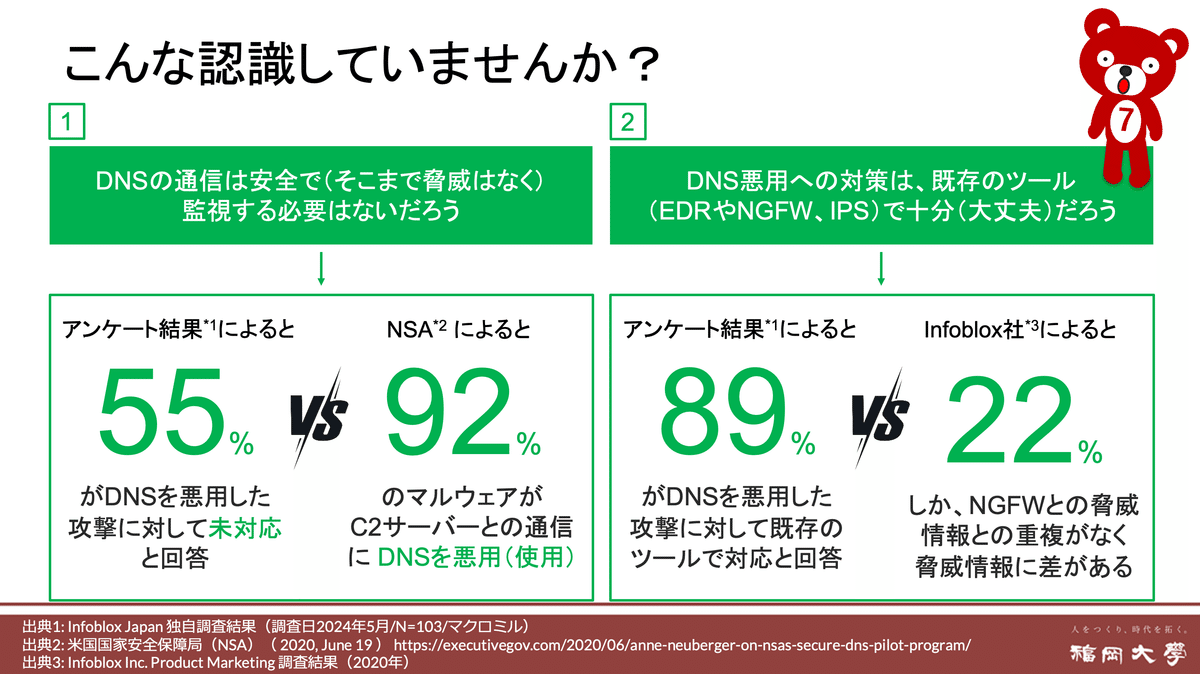

そして、藤村氏は「DNSの運用に関して、多くの情報システム担当者は2つの誤った認識をもっています」と訴えます(図1)。

1つめの誤解は、「DNS通信は安全であり、重大な脅威が発生することもないため、あえて監視する必要はない」ということ。

そして、2つ目の誤解は、「DNSを悪用した攻撃への対策は、EDRや次世代ファイアウォール、IPSといった既存のセキュリティ対策で十分対応できる」というものです。

事実、Infobloxは、2024年5月、5,000名以上の従業員を擁する日本企業に勤務するインフラ担当者100名に対して、第三者機関によるセキュリティ調査を実施。アンケート調査の結果では、「DNSの53ポートは安全であり、監視する必要もない」とする回答が55%に達するなど、半数以上がDNSを悪用した攻撃に対して未対応であることが明らかとなりました。

その一方で、2020年に米国NSA(国家安全保障局)から「92%のマルウェアがC2サーバーとの通信にDNSを悪用している」とのレポートが発表されるなど、多くの企業が未対策となっているDNS(53ポート)が悪用されている、という事実があります。

また、2つ目の誤解についても先のアンケート調査の結果から、「対策を行うとしても、既存のセキュリティツールで十分カバーできている」との回答が89%に達しています。

これまでも多くの企業がセキュリティに対策に投資を行ってきたことから、これ以上、セキュリティにコストをかけたくない、と考えるのは当然のことでしょう。

しかし、Infobloxが調査を行ったところ、FortinetやPalo Altoといった著名な次世代ファイヤーウォール製品と、InfobloxのDNSセキュリティソリューションの間で、脅威情報の重複は22%程度しかありませんでした。これを実数に換算すると、DNSに関して数百万単位におよぶ固有の脅威情報が存在することになります。

この差はどこから生じているのでしょうか。

ファイアウォールベンダーは「アプリケーショントラフィック」の精査に主眼を置く一方で、InfobloxはDNS専業ベンダーとして「コントロールプレーントラフィック」の精査に主眼を置いており、その目的も「マルウェアの挙動・兆候を体系的に制御する」という違いに起因すると考えています。

このようにDNSセキュリティと、次世代ファイアウォールやUTMが対象としているポイントは異なります。つまり、昨今の進化するセキュリティ脅威の動向を考慮したのであれば、「DNSに特化したセキュリティ対策は不可欠」と言えます。

「本セッションでは、DNSのセキュリティ対策について、実際に利用しているからこそ分かったことについて紹介していきたいと思います。そして、本日の講演内容が、皆様の組織でお役に立つように願っております」と述べ、藤村氏は福岡大学のセキュリティ対策の事例について解説を始めました。

キャンパスネットワークのセキュリティ強化に向け

プロテクティブDNSを導入

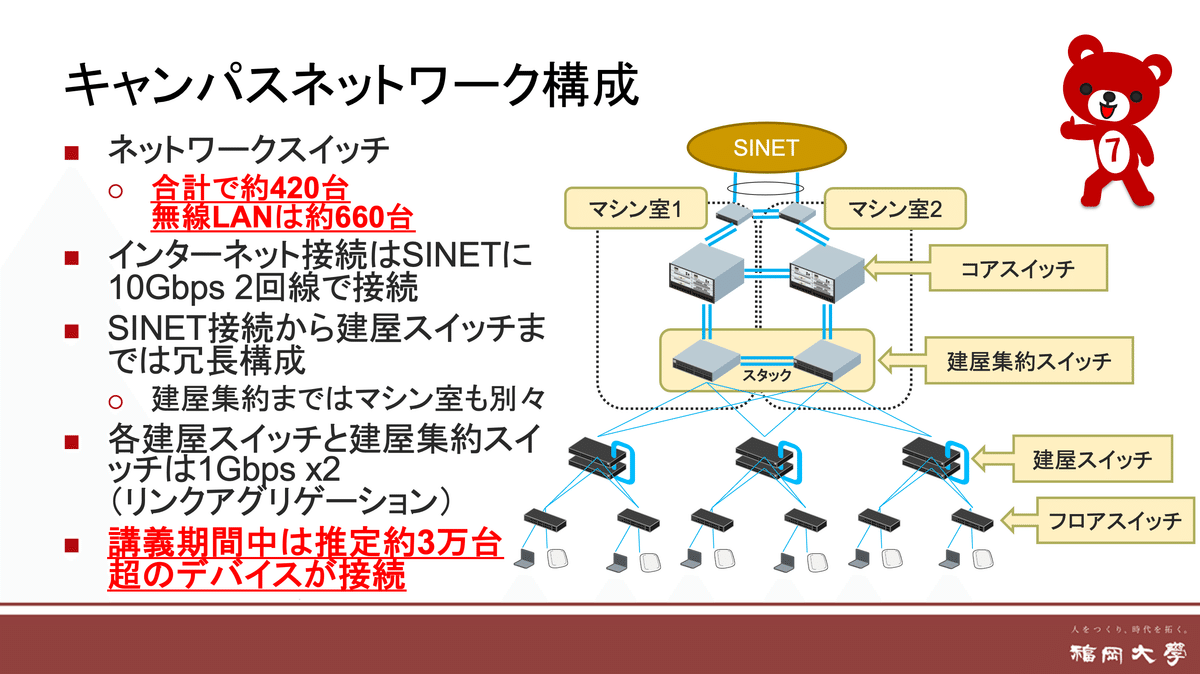

現在の福岡大学のキャンパスネットワーク構成ですが、420台のネットワークスイッチと約660台の無線LANが設置されています。また、講義期間中は約3万台超のデバイスが接続されることから、インターネットへの接続トラフィックも最大で7.4Gbps規模にも達しています(図2)。

そして福岡大学では、2015年よりDNSSECを導入。その後、2020年9月より悪意のあるサイトへの接続が行われようとした際に、名前解決を行わずに攻撃の前段階でブロックする仕組みとしてプロテクティブDNSを導入しました。

これにより、「C&C サイト、ウイルス/マルウェア配布サイト」や「DoS攻撃用サイト」、割当てられていないアドレススペースの応答である「Bogon space」、そして、「DoH(DNS over HTTPS)サイト」等、様々な悪意あるドメインへのアクセスをDNSレベルで遮断しています(図3)。

藤村氏は、「悪意あるサイトへのアクセスを遮断した場合、学生や教授から『このサイトにアクセスできない」と言ったような問い合わせなどが増加するかと思いきや、PDNSの導入から現在に至るまで、そのような問い合わせは寄せられておらず、また、運用上の課題になるような事象も起きていません』と説明します。

攻撃の初期段階で検知・遮断を行う、

高い防御効率を評価しプロテクティブDNSを採用

福岡大学はセキュリティ強化の方策として、なぜ、プロテクティブDNSを導入したのでしょうか。藤村氏は、プロテクティブDNSの優位性と高い防御効率について、説明します(図4)。

プロテクティブDNSは、ユーザー、またはデバイスが、悪意のあるドメインに接続しようとした際、最初の段階で攻撃サイクル全体をブロックします。具体的には、「ユーザーやデバイスが接続しようとしているドメインには悪意がある」ということを、プロテクティブDNSが認識しており、その名前解決を行わないようにしているのです。

これより、次世代型ファイアウォールや、プロキシなどのゲートウェイといった、他のセキュリティソリューションよりも「先に」脅威をブロックするが可能です。

そして、プロテクティブDNSの後段に置かれたセキュリティソリューションは、初期段階で遮断されなかった通信のみに絞って監視できるようになります。

「これが意味するところは、既存のセキュリティソリューションを用いて既にネットワークやPCに潜入した脅威に事後対処するのではなく、プロテクティブDNSを用いて、侵入や攻撃の前段階で対処したほうが、何百万倍も効率的であるということです」と藤村氏は強調します。

また、藤村氏は「クライアントの挙動を都度、記録する『EDR』や『XDR』といったソリューションは大量のログが出力されるため、悪意のある挙動を見逃してしまっていたおそれがありました。対して、プロテクティブDNSが初期段階でほとんどの脅威を遮断してくれるので、EDR/XDRは遮断されなかった通信のみに監視を専念できるようになります。これにより、これまで見過ごしてしまっていた脅威もつぶさにあぶり出し正しく認識できるようになると考えています」と語ります。

「このような、早い段階で脅威の侵入を防御する『セキュリティのシフトレフト』を実現するソリューションだったことが、プロテクティブDNSを選択した理由です」(藤村氏)

より効果的な脅威の遮断を実現する

「セキュリティのシフトレフト」

ここで「セキュリティのシフトレフト」について、説明しましょう。

図5は、「サイバーキルチェーン」と呼ばれるサイバー攻撃が行われる過程を示したものです。

プロテクティブDNSの導入により、攻撃の各ステージにおいてどのような保護機能が実現されるのか、右側から順番を逆に見ていきましょう。

図の右端に位置する「7.目的の実行」に対しては、機密データを社内ネットワーク外に持ち出すのを防ぐことができます。

続く「6.遠隔操作」に関しては、脅威が乗っ取ったシステムを遠方から制御する「C2通信」をブロックすることができます。

「5.インストール」については、ランサムウェアやバックドアといった、攻撃をネットワーク内で横展開するためのツールキットの遠隔サイトからの持ち込みを防ぎます。

しかし、これらの5~7の段階までネットワーク内部に侵入されてしまったのであれば、手遅れであると思われます。そうしたことから、これらのサイバー攻撃に対する緩和策をその前段階で実施し、脅威を軽減することが重要となります。

つまり、可能な限り初期段階で脅威を未然に防ぐために、脅威に対するディフェンスラインを左側に移動させていく「セキュリティのシフトレフト」が求められているのです。

プロテクティブDNSの場合、フィッシングやマルウェア配信サイトといった、攻撃者が仕掛けた罠にユーザーが陥らないよう、事前に遮断する機能を備えています。

また、多くの企業や組織では、ファイアウォールやIPS等にブラックリストドメインを設定して既知の脅威を遮断するような、ネットワークセキュリティ運用を行っていると思われます。対してプロテクティブDNSは脅威の予測能力を有しているため、疑わしいドメインを追跡して予防的にブロック可能です。これにより、さらに効率的なセキュリティ対策が実現できるようになります。

さらに、プロテクティブDNSは、攻撃前の「偵察行動」をするような怪しいドメインも監視し、ブロックすることができます。

このようにプロテクティブDNSの導入により、ディフェンスラインを完全にシフトレフトするとともに、サイバーキルチェーンにおける7ステージ全体のセキュリティ強化を実現可能となります。

サイバーキルチェーンの全ステージで

セキュリティ強化を達成

藤村氏は、プロテクティブDNSの利用状況の分析結果に基づき、その導入効果についても言及しました。

「はじめにクエリ回数とブロック率ですが、2024年7月の実績では0.8%のクエリが不正なクエリとしてブロックされていることが分かりました。なお、1年前の2023年7月の実績ではブロック率は0.1%であったことから、年を経るごとに不正クエリの割合が急増しています」(藤村氏)

また、藤村氏はプロテクティブDNSの導入後、どのような脅威が発見されたのかについても紹介しました。

図6は先述したサイバーキルチェーンの工程と照らし合わせ、各ステージ別に脅威のカテゴリを並び替えて表したものです。

「サイバーキルチェーンのステージ1から2においては、准悪性通信と考えられる脅威が検出されました。そこで、プロテクティブDNSを活用し、侵入の前段階でブロックしたことで、その後に続く攻撃者による悪性な行動を事前に防御できました。また、ステージ3~6に該当する脅威として、『組織内の情報収集から攻撃対象の特定、そして特定先への攻撃』が検知されましたが、このステージにおいてもプロテクティブDNSは不正プログラムの感染やC2通信といった攻撃を遮断しています」(藤村氏)

「また、サイバーキルチェーンのステージ5~7に照らし合わせてみた場合、C2通信による攻撃対象の特定と、特定先への攻撃と考えられる、脅威カテゴリが検出されました(図7)。なお、サイバーキルチェーンの最終ステージ7の領域では、『DNSトンネリングを通じた組織外への情報流出の検出』はゼロ件でした」

このほかにも藤村氏は、ステージ3~6に該当する脅威カテゴリ「Antimalware」において検出されたドメインのうち、上位10ドメインについても紹介しました(図8)。

Infoblox Threat Defense Advanced Editionは、調査ツールの『Infoblox Dossier』を用意しています。

このツールを利用することで、検出された疑わしいドメインの詳細な脅威カテゴリ情報を参照可能となります。また、不審なドメインがサイバーキルチェーンのどのステージに該当するのについても確認できます。

「今回、検出が確認された疑わしいドメインのうち、上位に入っていたのは『Omniture Malvertising Network』と呼ばれる悪質な広告や通知を行うようなサイトでした。

これはマルウェアファミリの1つに数えられるようなサイトです。

そうしたマルウェアファミリの特定もInfoblox のプロテクティブDNSソリューションは容易に行えるため、クライアント端末におけるセキュリティ対策の強化など、いち早く対応策を検討、実施できるようになります」(藤村氏)

最後に藤村氏は、次にように結論を述べ、講演を締め括りました。

「数々のDNSセキュリティの導入効果を確認でき、改めて、プロテクティブDNSはセキュリティ対策の強化に不可欠な有効手段であることを実感しました。

今後もその効果を可視化・確認していきます。また、ネットワークセキュリティは攻撃、および、防御手法の移り変わりが激しく、最新の情報収集を怠ることなく、有用なものがあれば組み込んでいったり、また、随時チューニングを施したりするなど、常に改善点を図っていきたいと考えています」(藤村氏)

次のブログでは、有識者によるオピニオンリーダーセッションの内容をご案内します。