[イベントレポート]Exchange 2024 Tokyo – IT管理者がこれから始めるOT/IoTの管理とセキュリティ対策(Nozomi Networks 橋本 賢一郎 氏)

2024年11月20日、東京千代田区大手町にて、Infoblox 主催の年次カンファレンス「Exchange 2024 Tokyo」が開催されました。「Exchange」は、世界14都市で開催されるInfobloxのワールドツアーです。今回のExchange 2024 Tokyoでは、ユーザー事例や国内外の業界オピニオンリーダーからのDDI(DNS、DHCP、IPAM)に関する最新のアップデート、Infobloxからのソリューションキーノートに加え、パートナー各社によるデモブース、そして、エンジニア向けハンズオンワークショップを開催。マルチクラウド時代に適応した次世代型DDI モデルやプロテクティブDNSのテクノロジーやベストプラクティスが披露されました。

今回のブログでは、Nozomi Networks 橋本 賢一郎 氏による、ITとOT(Operational Technology)の違いから考える運用管理とセキュリティ対策、Infoblox IPAMとのインテグレーションで実現する統合管理の有効性について、ご案内します。

基調講演や事例講演などのブログは、以下のマガジンからご覧いただけます。

[スポンサーセッション]

IT管理者がこれから始めるOT/IoTの管理とセキュリティ対策

Nozomi Networks

Regional Sales Engineering

橋本 賢一郎 氏

DXの推進とともに、OT(Operational Technology)の活用が拡大、高度化する中、そのセキュリティ対策の実施が急務となっています。

「IT管理者がこれから始めるOT/IoTの管理とセキュリティ対策」と題されたセッションでは、Nozomi Networks 橋本 賢一郎氏が登壇し、自身の経験に基づき、ITとOTの違いから考える運用管理の仕組みとセキュリティ対策について解説を行いました。

近年、OTを用いた、産業用制御システム(ICS:Industrial Control Systems)の利用は様々な領域に広がっています。工場をはじめ、電力、ガス、水道といったインフラ、化学や製薬、さらには空港やテーマパークなど、枚挙に暇はありません。

そして、OTは企業のDXの推進とともに、ITと連携、近年ではビジネスプロセスとも一体化するようになっています。

「その一方で、OTのセキュリティ対策が急務の課題として浮上しています。ITとの密な連携が拡大するのに伴い、サイバー攻撃やマルウェアの感染等によってITが侵害された場合、OTにも多大な影響をもたらすようになっているからです」と橋本氏は、警鐘を鳴らします。

実際、この数年の間にOTをターゲットとしたインシデント事例は急増しています(図1)。中には、水処理施設のシステムに不正侵入し、意図的に水酸化ナトリウムの量を増量させるなど、人に危害を加えようとする攻撃なども発生しています。

DXの推進に伴い、ITとOTの連携が進む

従来、IT環境とOT環境は完全に物理的に分離されており、プロトコルは独自のものが用いられていました。また、OTのコンポーネントも、専用ハードウェアや独自の組込みOSが用いられていました(図2)。

しかし、DXの推進とともに、現在では多くのOTが企業のITインフラに接続されるようになっています。TCP/IPを利用した相互通信が行われるようになったほか、OTデバイスも汎用OSと汎用ハードウェアを使用、ネットワーク接続もワイヤレスが用いられるなど、既存とITと同様の環境へと変化しています。

そうした変化の結果、現在ではOT環境においても、サプライチェーンによる企業間の協業が加速しています(図3)

「その結果、OT/IoTに関しても、新たなリスクが生じるようになっています」と橋本氏は訴えます(図4)

例えばサイバー攻撃による操業停止や生産停止、出荷停止はその一例です。さらに、ITと同様に機密情報の流出や、ランサムウェアの感染による産業用制御システムの暗号化といったリスクも発生します。

「そして、複数の企業を接続しているサプライチェーンの崩壊というリスクも危惧されています。複数の企業におけるOT環境のどこか一か所だけでもセキュリティ侵害を受けてしまったならば、全てのビジネスプロセスが停止してしまい、企業経営に多大な影響をもたらしてしまう恐れがあります」(橋本氏)

実際、Nozomi Networksやリサーチ会社の調査によれば、OT環境に対するサイバー攻撃を受けた企業は76%に達しており、また、その結果、4社に1社が業務停止に至っている、などの報告が寄せられています(図5)。

OT/IoTのセキュリティ対策を

効果的に進めていくためには?

では、企業のIT管理者がOTに対するセキュリティ対策を実施していくには、どのような手順を踏んでいけばよいのでしょうか。

OTのセキュリティ対策について「何から始めていけばよいのか、分からない」というOT管理者や産業制御機器のオペレータも少なくありません。

そこで、橋本氏は、OT/IoTにおけるセキュリティの強化ステップを提示(図6)。これらのステップを順に進めていくことで、効果的なOTのセキュリティ対策が実施できるようになります。

各ステップについて見ていきましょう。

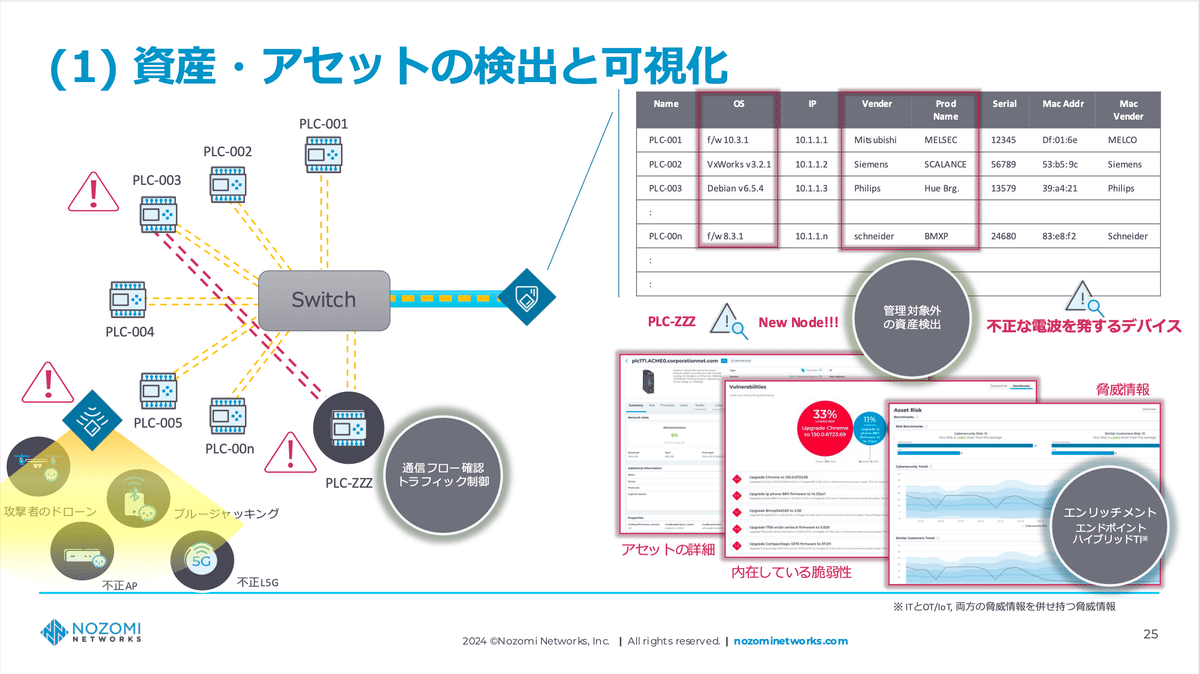

(1) 資産・アセットの検出と可視化

1番目のステップが、「資産・アセットの検出と可視化」です(図7)。橋本氏は「IT環境と同様に、OT環境においても守るべき対象の検出と管理が, セキュリティ強化の第一歩です」と強調します。

「ITに加え、OTの資産・アセット検出と統合管理で有効となるのが、Infoblox のIPAM(IP Address Management )機能と、OT環境の包括的な可視化を実現する、当社のソリューション「Nozomi Guardian」のインテグレーションです」と橋本氏は語ります(図8)

「InfobloxのIPAMとNozomi Guardian の連携により、管理対象となるアセット情報の自動的な取得とアップデート、さらに可視性の強化が実現されます。これにより、従来分断されていたITとOTの統合管理も可能となります」と橋本氏は説明します(図9)

(2) セグメンテーション

2番目のステップが「セグメンテーション」です。「IT環境とOT環境のネットワークを介した接続が進む中で、まずは両者の間をファイアウォールでセグメンテーションし、適切なセキュリティ対策を実施していくことが重要です」と橋本氏は強調します(図10)。

「このセグメンテーションを行った後に、産業オートメーション、および制御システム(IACS)のセキュリティ確保のための国際標準規格『IEC 62443 PURDUEモデル』をOT環境に適用していきます(図11)。のPURDUEモデルに示された階層ごとにセキュリティ対策を実施いていきます」(橋本氏)

(3) 脅威検出と防御

(1)(2)のステップを経た後に、脅威検出と防御を行っていきます(図12)。各コンポーネント、およびPURDUEモデルで示された階層ごとに、脅威を監視する仕組みを実装。「各セグメントにおいて、何が起きているのか、誰が何処とどのような通信を行っているのか、それらの挙動は健全なものなのか、定常的に監視し、何か異常が発生した場合には、検知して対処するようにしていきます」(橋本氏)

(4) ASM/CTEM

攻撃者の視点に基づいて、攻撃が仕掛けられる可能性がある企業内の対象領域を把握するとともに、セキュリティを強化する取り組みがASM(アタックサーフェス管理)です。

また、CTEM(脅威エクスポージャ管理)は、企業のITリソースに対する脅威を常時監視、評価することにより、いち早いセキュリティリスクの特定を実施、対応に繋げていくためのフレームワークです。これは、2022年に米国の調査会社であるガートナーが提唱したものです。

セキュリティ対策を実施していくうえで、近年、ASM/CTEMは多くの企業から注目を集めており、今後、OT環境においてもその実装が求められるようになると考えられます(図13)。

とはいえ、OTに対するASM/CTEMの実装ですが、現時点では時期尚早であるとも考えており、まずは脆弱性管理や、SBOM(ソフトウェア部品表)による管理といった、代替手段を用いることから始めるのが効果的であると思われます」(橋本氏)

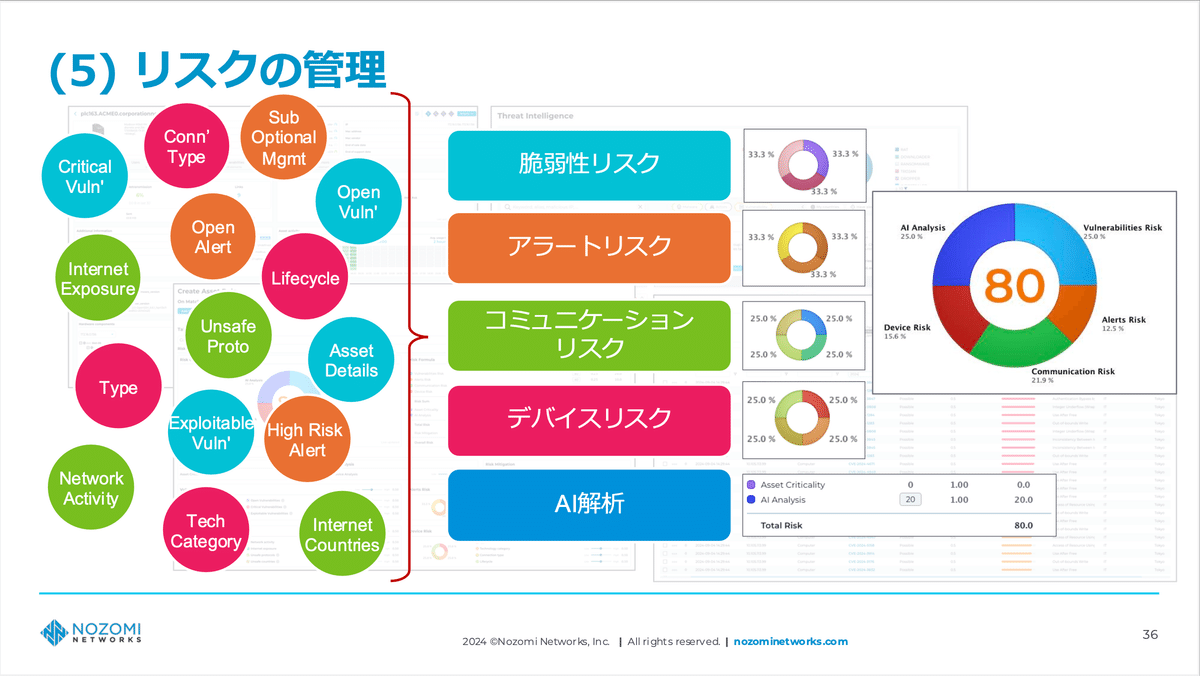

(5) リスクの管理

最後のステップが「リスク管理」です(図14)。「リスク管理については、対象に関連する様々な情報を紐づけ、“エンリッチメント”していくことが重要です。

例えば、脆弱性の有無やバージョン、ベンダーサポートの状況など、様々な情報を紐づけてエンリッチメントし、整理していく。そのうえで、AI解析も用い、想定されるリスクごとに総合評価を行っていくことが肝要となります」と橋本氏は強調します。

あらゆる場所の、あらゆるデバイスに

可視化とセキュリティを提供するNozomi Networks

Nozomi Networks は2013年の創業以来、OTをはじめ、ネットワークとエンドポイントの可視化、脅威の検出、AIを活用した分析等により、多岐に亘るOT環境の保護と正常な運用の維持を支援し続けてきました(図15)。

「当社のフラグシップ製品であるネットワークセンサーの『Nozomi Guardian』をはじめ、OT環境向けの無線セキュリティセンサー『Guardian Air』、エンドポイント向けの『Nozomi Arc』、三菱電機 様との協業により開発された、同社製PLCに内臓するセキュリティセンサー『Nozomi Arc Embedded』など、OT/IoT向けに多彩なソリューション群を展開しています。このほかにも、SaaS型の監視統合プラットフォーム『Vantage』も展開しています」と橋本氏は説明します(図16)

最後に橋本氏は、「これらのソリューションに加え、Infoblox が提供するIPAM機能との連携により、ITとOTを融合させた統合管理が実現できるようになります。これからもお客様のOT環境のセキュリティ強化と安定した運用の維持を支援してまいります」と述べ、セッションを締め括りました。

基調講演や事例講演などのブログは、以下のリンクからご覧いただけます。