keeper securityでAzureとより高度な自動化を実現

この記事はAzure ADを使ってKeeper SecurityにSSOやSCIMをしている方に向けた記事になります。

先日keeper security使い始めた所感のレビューを上げたところ、コメント欄で「認証周りが…」みたいな話がされていました。

その中で紹介いただいたAzure Functionsについて検証してみました。

毎度のことhikky様さまさまです笑

Azure Functionsで自動化する方法があるらしいですwhttps://t.co/rAMHOSzrYU

— hikky (@ken_hikita) September 14, 2021

Azure Functionsで出来ること

Azure Functionsで一度設定をすれば、以下のことが実行されます。

①チーム作成の自動化

②ユーザーとチーム割り当ての自動化

③チームフォルダプロビジョニングの自動化

④デバイス承認の自動化

従量課金ではありますが、よほどなことがなければ課金されないくらいの無料枠はついていますし、ヘルプページでも同様のことが記載されています。(感覚的にkeeper securityで超過するような料じゃない…)

ただ、思わぬところで課金されることもあり、不安は不安なので初月は細かく実行回数などは見ておくと良いと思います。

使用実験によると、デバイス認証とチーム認証用インストールの数が少ない場合、Keeper Azure Functions のホスティングに毎月かかる費用はほぼ $0.00 です。

※同ページ説明欄より

追記)Azure functionsのコードを格納するためのストレージが必要になるため、少額の課金が発生します。

課題感を先にお伝えしていきます。

特に、②と、④の機能について課題感が大きかったです。

②ユーザーとチーム割り当ての面倒さ

SCIMを利用して、IdP側でユーザーが発行されたタイミングでkeeper securityにユーザーを自動で作ってくれるようになったのですが、そのあとにチームの割り当てを手動でしないといけませんでした。

しかも、ユーザーがログインしないと割り当てが出来ないという何とも「うーん…」な仕様。もちろん初回ログイン時は普段以上に不正アクセスされるが高いので仕方はないのですが。

ただ、ここもログインした時にすぐに業務で使えるようにしたいので割り当てを自動化させていきます。

④デバイス承認の課題

SSOでログインすることがユーザー目線では大きなメリットであることは前回の記事でもお伝えしましたが、実際使ってみると不便さもあります。

具体的には未承認のデバイスでログインした際に、承認済みのデバイスで許可するか、管理者が許可する必要が出てきてしまうのです。

セキュアなので良いのですが、IdP側でもデバイス認証をさせていることは多いので過剰ではないか…?という疑問がわきます。

そのため、デバイス承認は自動化させたいという要望が出たわけです。

Azure Functionsの設定

ヘルプページを見ながらつまずいたところを中心に解説していきます。

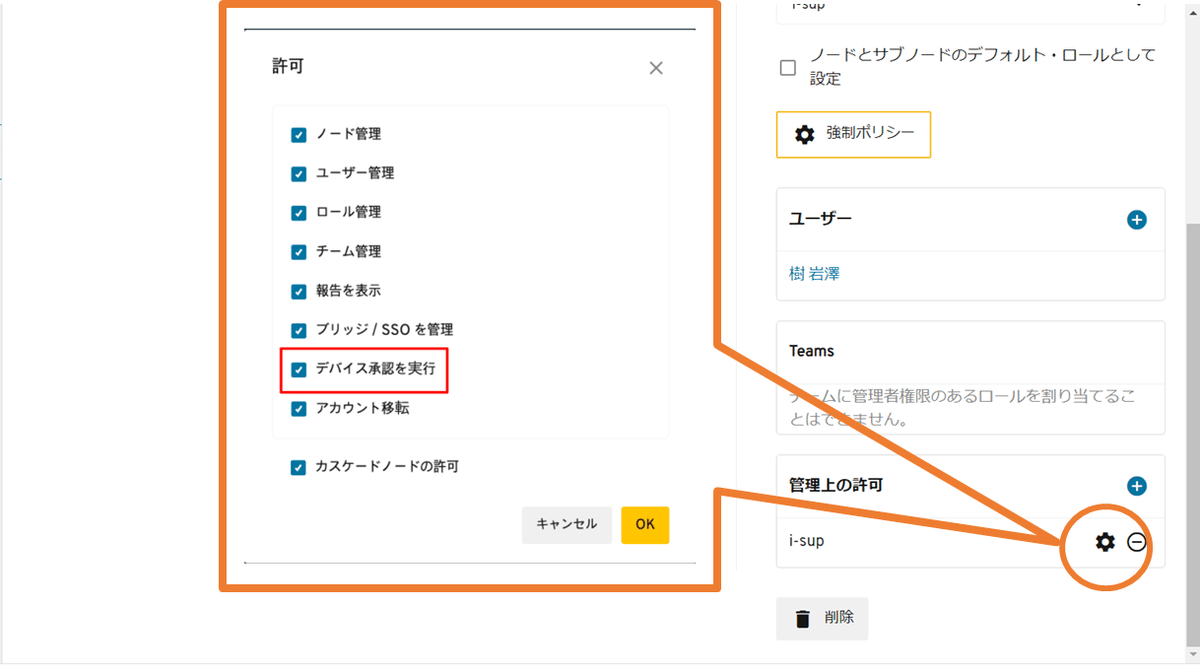

1)「デバイス承認を実行」権限の設定場所

いきなりわかりにくいのですが、ユーザーに割り当てる「デバイス承認を実行」の権限設定は、「管理上の許可」の設定から行うことが出来ます。

2)利用するのは「関数アプリ」

「Functions」で検索すると2種類のアプリが出てきます。

今回利用するのは「関数アプリ」です。

関数アプリを作成する際、リソースグループと機能名を指定しますが、そこは任意の値になります。特に機能名はマニュアル通りには設定出来ないので注意ください。

あとはマニュアル通り設定すれば問題なく動作します。

あとは動作について簡単に紹介していきます。

①チーム作成の自動化

お客様の Azure 環境から Keeper Enterprise アプリケーションへプロビジョンされたチームはすべて 10 分以内に Keeper ノード内に作成されます。

SCIMを有効化にしていると、Azureのエンタープライズアプリケーションで設定したグループが自動で作成されます。

②ユーザーとチーム割り当ての自動化

ユーザーが Keeper ボルトを作成すると、10 分以内に指定された Azure チームへ自動的にプロビジョンされます。

ここについてはおそらく、Keeper チームに展開されるという話だと思ったのですが、文面を読む限り不安だったので、問い合わせしました。

Q.「ユーザーがKeeper ボルトを作成する」とは、「記録」や「フォルダ」の作成でしょうか。その場合、Azureから作成されたKeeper Securityのチームに、何かが作成されるのでしょうか。

A. Keeper ボルトを作成するとは、ユーザーがアカウントをアクティブにすることを意味します。記録やフォルダとは何の関係もありません。ユーザーは自分が属するべきKeeper チームに追加されます。

③チームフォルダプロビジョニングの自動化

チーム内で共有されている共有フォルダはすべて、ユーザーがボルトを作成してから 10 分以内にユーザーのボルト内に表示されます。

ここについてはうまく理解が出来なかったので、問い合わせしました。

Q.Azure functionsを利用しないと、共有フォルダ内にボルトを作成した場合、他のユーザーにボルトが表示されるのに10分以上かかるということでしょうか。

A.SCIM を単独で使用している場合、ユーザーはそれぞれのチームに追加されますが、Identity Provider として Azure を使用している場合、最大で 40 分かかります。別のIdPを使用している場合は異なります。

④デバイス承認の自動化

Azure で認証を実行した後に「管理者承認をリクエスト」をクリックした SSO Cloud ユーザーに対し、必要な暗号化キーへのアクセスが約 15 秒以内に自動的に許可されます。

Keeper SSO Connect Cloudを有効にしている場合に新しいデバイスでログインしようとするとデバイス認証がかかります。

その際に、「管理者承認をリクエスト」を選択すると管理者がいちいちログインしなくても自動的に承認されます。

最後に

ということで今回はKeeper Securityをより便利に使うために、Azureの関数アプリを始めて使って連携を実現してみました。

いまAzure ADを使っていて、Keeper Securityのデバイス認証に頭を悩ませている管理者がいたら試してみてください!

それではまた次回!