【AWS】CloudTrail証跡の作成

はじめに

CloudTrailはデフォルトで有効化されていますが、デフォルト設定のままだとログは90日で削除されてしまいます。長期保存する場合は証跡の設定が必要になります。

設定手順

証跡の設定をする手順は以下の通りです。

1.AWS コンソールにログインし、CloudTrailを選択します。

2.CloudTrailを有効化するリージョンを選択します。

3.「証跡の作成」をクリックします。

4.詳細設定を行います

「証跡名」に任意の名前を入力してください。

「ストレージの場所」新しいS3バケットを選択し、バケット名はデフォルトのまま、または任意の名前を入力してください。

「ログファイルのSSE-KMS暗号化」有効化しておくとよいでしょう。

「カスタマー管理のAWS KMSキー」は新規を選択しAWS KMSエイリアスに任意の名前を入力します。

「その他の設定」項目はデフォルト設定のままとします。

「ログファイルの検証」は、ログの変更・削除・改竄を検証してくれる機能です。

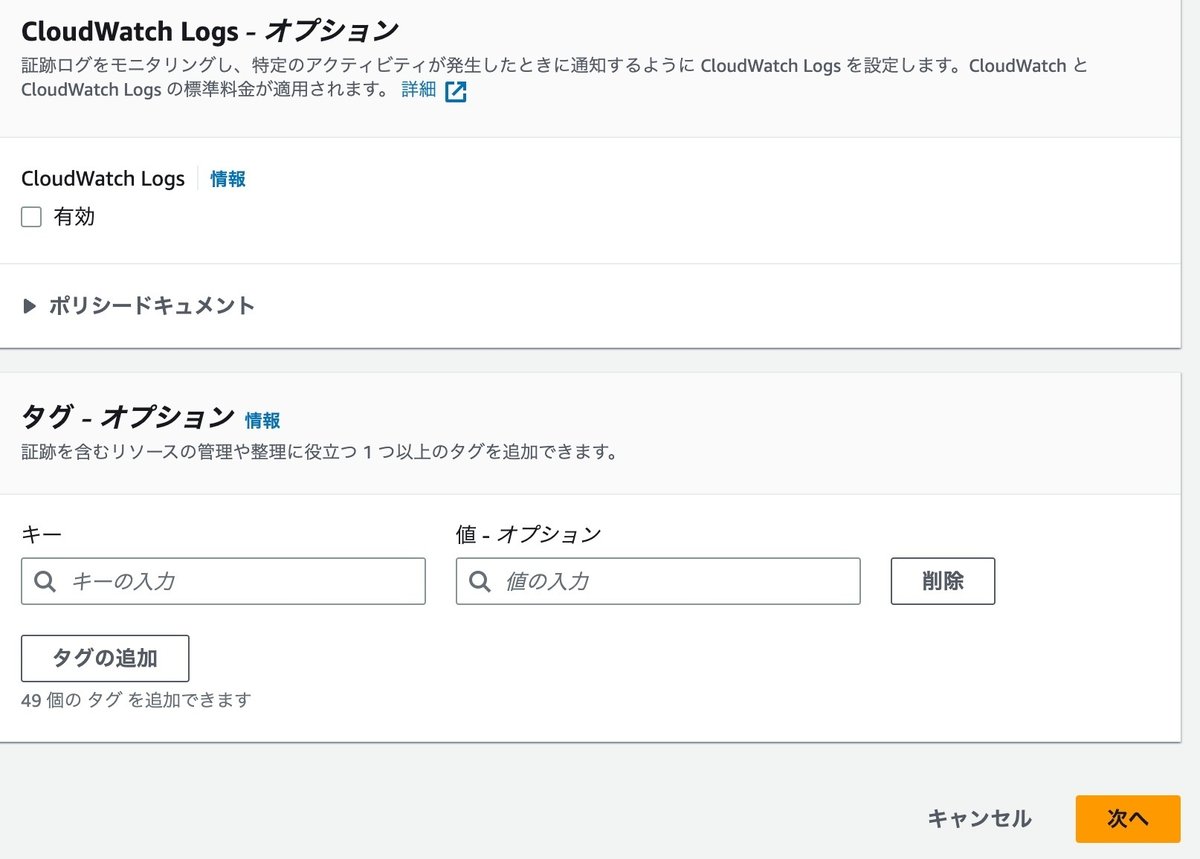

残りの設定はデフォルトのままとし、「次へ」をクリックします。

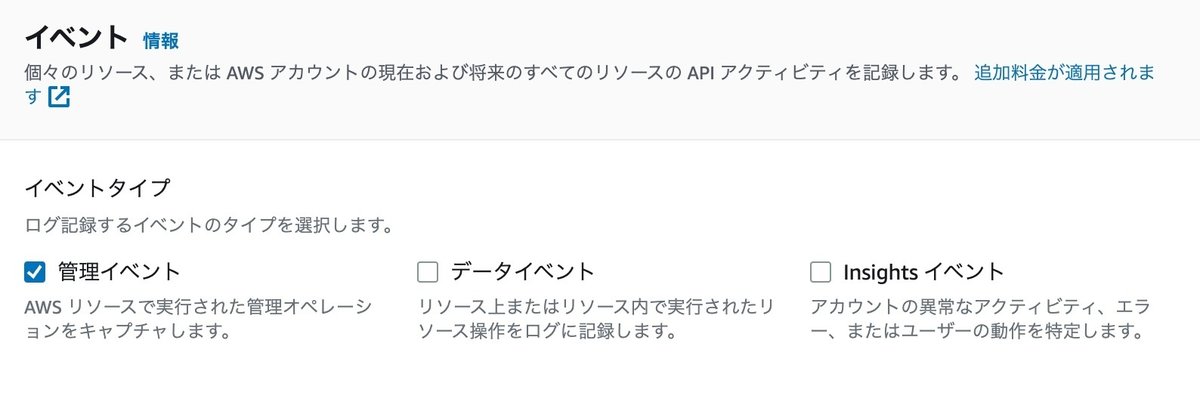

5.イベント設定画面

「イベントタイプ」では、取得するイベントを選択します。

まずは、デフォルトで選択されている管理イベントのみを選択します。

後から必要に応じて追加することが可能です。

管理イベント欄は全てデフォルトのまま進めます。

読み取りイベントと書き込みイベントが選択されていることを確認します。

最下段の「次へ」をクリックします。

6.最終確認

入力した内容をチェックして問題がなければ、最下段の「証跡の作成」をクリックすると証跡が出来上がります。

事後確認

サンプルログ

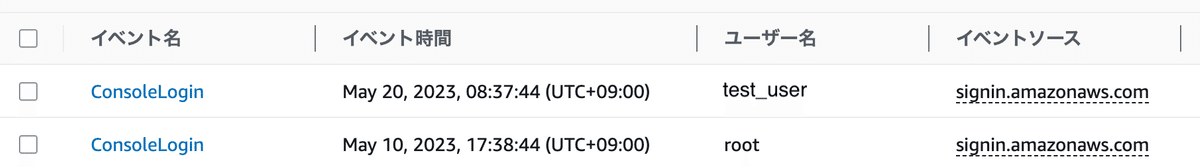

下記の画像は、CloudTrailに保存されているコンソールログインの証跡になります。誰が何時にログインしたか分かりますね。

JSON形式のログとしても保存されます。以下のような形式になります。

{

"eventVersion": "1.08",

"userIdentity": {

"type": "IAMUser",

"principalId": "ABCDEFGHIJKLMNOP",

"arn": "arn:aws:iam::123456789012:user/test_user",

"accountId": "123456789012",

"userName": "test_user"

},

"eventTime": "2023-05-19T23:37:44Z",

"eventSource": "signin.amazonaws.com",

"eventName": "ConsoleLogin",

"awsRegion": "us-east-1",

"sourceIPAddress": "***.***.***.***",

"userAgent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/16.4 Safari/600.1.15",

"requestParameters": null,

"responseElements": {

"ConsoleLogin": "Success"

}S3バケット

S3バケット内を確認してみましょう。

以下の画像のようにリージョンごとにフォルダ分けされCloudTrailログが格納されます。

まとめ

以上がAWS CloudTrailの証跡を設定するための基本的な手順となります。

ただし、証跡の設定にはデフォルトの値以外にカスタマイズが必要になる場合があります。適宜セキュリティ要件に合わせカスタマイズしてください。

関連

【初めてのAWS】CloudTrailの紹介

【AWS】CloudTrail証跡の作成

【AWS】CloudTrail Insightsの有効化

【AWSのログ管理】CloudTrailのログをAthenaを使って調査してみる