SSL-VPNの認証をEntraIDでやってみた:Watchguard Firebox編

こんにちわ。

WatchguardのFireboxさんがVersion12.11でSSL-VPNのSAML認証に対応したので早速やってみましたみた。

EntraIDでやってみたけどEntraID以外のIdPでできるのかは未検証です。

というかいまさらVPNの話?ZTNAでいいじゃんとか言わないでw

■前提条件

Fireboxのファームウェアが12.11以上

SSL-Clientのバージョンも12.11以上

Windows端末限定

UTMのWAN側インターフェースに固定IPがアサインされていること

WAN側のIPアドレスがDNSで名前解決できること

SSL-VPNの認証グループ名とEntra-ID側のグループ名を合わせること

Firebox側の管理者権限をもっていること

EntraID側の管理者権限をもっていること

接続が失敗してもなにくそ!とトラブルシュートする折れない心を持っていること(大事)

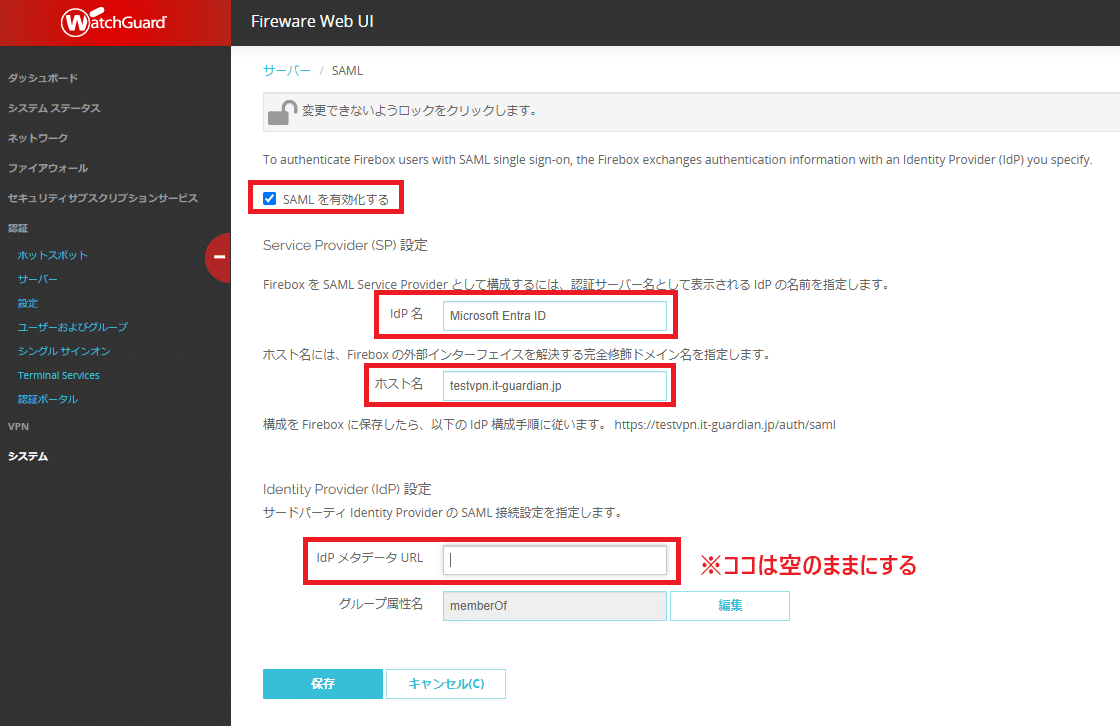

■Firebox側で認証サーバの登録

Firebox管理画面→認証→サーバ→SAMLを選択

SAMLを有効化するにチェック

IdP名、ホスト名を入力して保存をクリック

■FireBox側でEntraIDに登録するパラメータのコピー

https://<fireboxドメイン名>/auth/samlにアクセスしてメタデータURLをコピーする

・SAML Entity IDをコピー

・Assertion Consumer Service (ACS) URLをコピー

・Single Logout Service (SLS) URLをコピー

・X.509 Certificateをダウンロードする

■EntraID側でグループの作成

割愛

■EntraID側でアプリケーションの作成

1.Entra管理センターにログイン

2.アプリケーション→エンタープライズアプリケーション→すべてのアプリケーション→新しいアプリケーションをクリック

3.独自のアプリケーションの作成をクリック

4.アプリ名を入力してギャラリーに見つからないその他のアプリケーションを統合します (ギャラリー以外)を選択し作成

5. 1.ユーザーとグループの割り当てで作成したグループを選択

6. 2.シングルサインオンの設定→SAMLを選択

7.基本的なSAML構成→編集を選択

8.以下のパラメータを入力する

・識別子 (エンティティ ID)

・応答 URL (Assertion Consumer Service URL)に

・ログアウト URL (省略可能)を入力する

9.属性とクレーム→編集を選択

10.グループ要求を追加するを選択

11.グループクレームの項目でアプリケーションに割り当てられているグループを選択

11-1:ADConnect連携している場合

詳細オプションを開いてソース属性をsAMAccountNameに設定

グループ要求の名前をカスタマイズするでmenberOfを入力

※この場合AD側にグループを作って同期する必要がありそう

11-2:クラウドユーザのみの場合

ソース属性をクラウド専用グループの表示名に設定

グループ要求の名前をカスタマイズするでmenberOfを入力

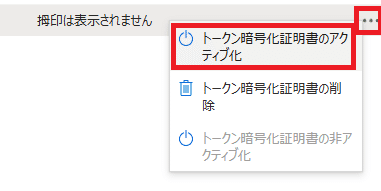

12.左側トークンの暗号化を選択

13.証明書のインポートを選択してダウンロードしたX.509 証明書をインポート

14.右側の三点からインポートした証明書をアクティブ化

15.SAML 証明書のアプリのフェデレーション メタデータ URLをコピーする

■Firebox側でフェデレーションメタデータURLの登録

Fireboxにログイン

Firebox管理画面→認証→サーバ→SAMLを選択

フェデレーション メタデータ URLを入力して保存

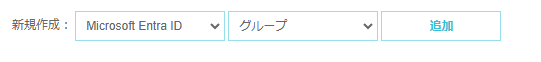

■Firebox側でSSL-VPNの設定

1.Firebox管理画面→VPN→Mobile VPNを選択

2.SSLの構成を選択

3.認証サーバでMicrosoft Entra IDを一番上に移動

4.Microsoft EntraID グループを選択して追加を選択

5.グループ名を入力したあと追加を選択

■接続確認

動画でどうぞ。SSL-VPNの認証がSSOできてほくほく

よーしWatchguardのFireboxのSSL認証がEntraIDでSSOできるようになったぞー。 pic.twitter.com/KeePbsPToD

— GOETAN (@GOETAN_GOETAN) December 1, 2024

■番外編

トークン暗号化の証明書は有効期限が1年なので更新するためには以下を参照してください。証明書を削除してFireboxの再起動をすると証明書が更新されます。

Article ID :000015431

Renew or Replace an Expired Certificate on a Firebox