セミナーメモ:1時間でわかる!AWSアカウントで最初にやっておくべき設定

下記オンラインセミナーの受講メモ

2024/11/14開催

1時間でわかる!AWSアカウントで最初にやっておくべき設定

主催:クラスメソッド

AWSで最初にやる設定

ログ・モニタリング

セキュリティ

契約・コスト

ログ・モニタリング

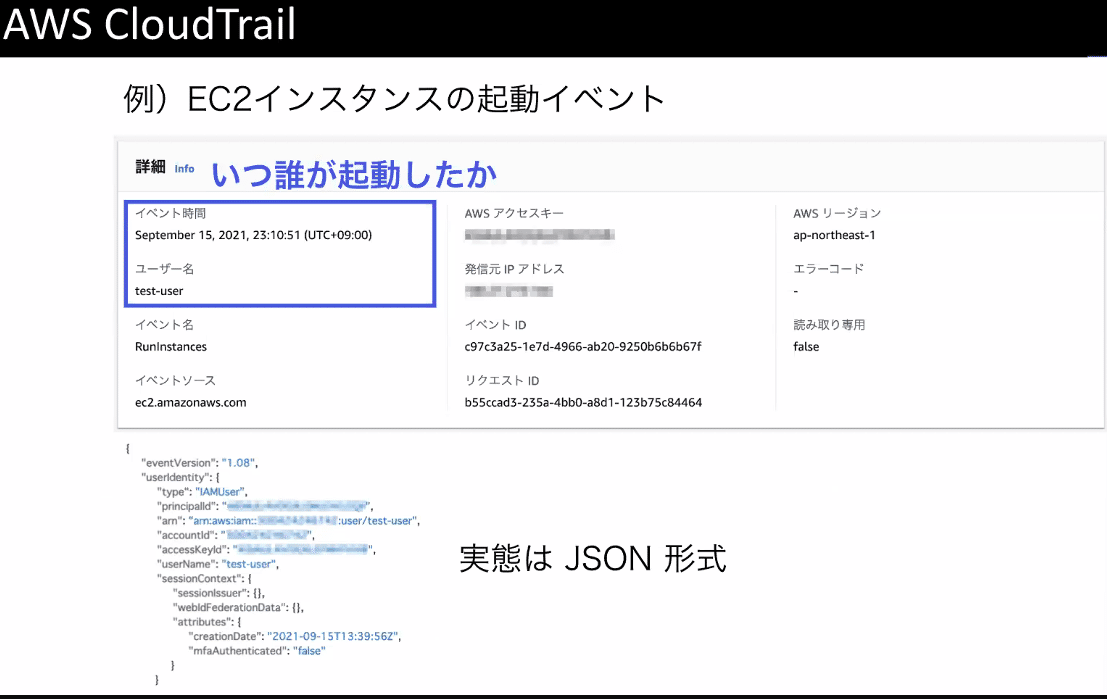

AWS CloudTrail

AWSを「誰が」「いつ」「何に」対して「どのような」操作をしたかを記録する。

インシデント発生時のトレーサビリティや振り返り用。

不正アクセスの懸念や、メンバーの誰かかのミスした際、設定の見直しチェックの際などに、ログをチェックするようなイメージ。

例

ログはS3に保存する。S3上のファイルは変更不可にしておく。

EventBridgeやSNSを使ってトラッキング・通知の仕組みを組むと尚良し。

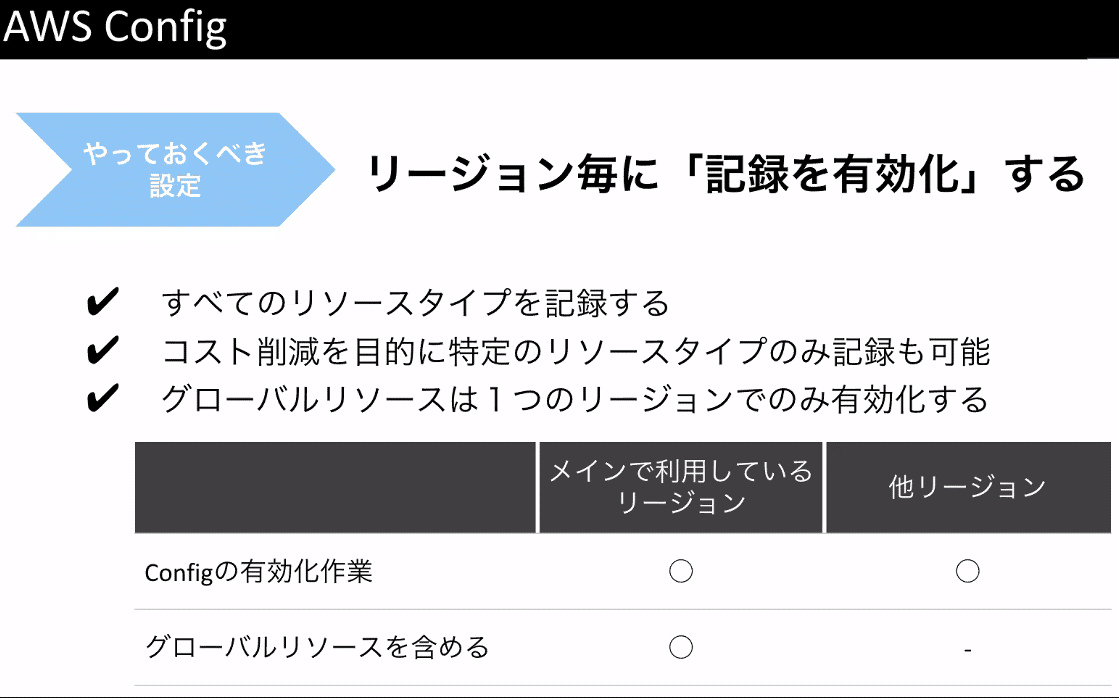

AWS Config

リソースの設定や起動・停止などの変更情報が記録される

構成変更がコード差分のような形式で確認可能

Configルールを設定することで、どのようなリソース状態が正解かを定義可能。

不正な状態で有る際に通知を飛ばすような拡張もできる。

ルールの例

ルールに準拠していないとこんな表示がされる

リージョン毎に「記録を有効化」すること

特定リージョンのみ、特定リソースのみの有効化も可能(コスト見合い)

セキュリティ

AWS IAM

アクセス制御を「ユーザー」「グループ」「ポリシー」で管理。

ルートユーザーは普段は使わないこと。

MFAを有効にすること。

Amazon GuardDuty

AWSアカウントやワークロードを継続的にモニタリングして、脅威を検出する。

リージョン事にサービスを有効化する必要あり。

AWS CloudTrailのログなど複数のログが監視対象。

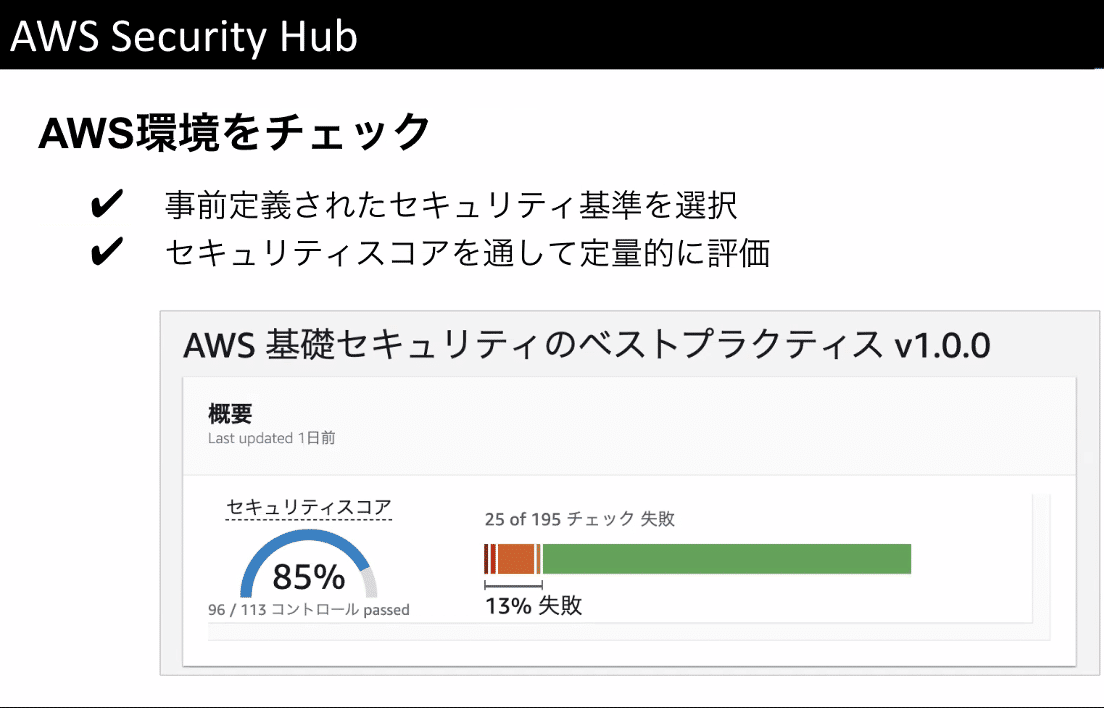

AWS Serurity Hub

セキュリティリスクをチェック、スコア化できる。

AWS ベストプラクティスと比較して、NGなものを指摘してくれる。

リージョン毎に有効化する必要あり。

契約・コスト

Account

代替の連絡先の設定を行う。

AWS Budgets

コストの予算管理。

設定した実績コスト・予測コストをもとにアラートを出したい時に使う。

メール通知機能あり。(ただし、一部のみ)

1日に1回の集計で評価を行うよう設定する。

クラメソによるサービス

無償でセキュアアカウントサービスというのが利用できる