応用情報 セキュリティ(リスク、鍵) ※科目B対策もある

情報セキュリティマネジメント

1.ISMS(情報セキュリティマネジメントシステム)

自社の情報セキュリティを管理するための枠組み

セキュリティの基本方針ではない

いわば、情報セキュリティに関する成功ノウハウ集

JIS2700シリーズの27001に、適切にISMSを構築するための必要項目が書かれる

↓

これを基に、第三者が企業を審査する制度がISMS適合性評価制度

3+4の定義

✅機密性

許可された人だけがアクセスできるようにすること

✅完全性

情報が書き換えられず、完全な状態になっていること

✅可用性

利用者がいつでも情報資産を使用できるようにすること

☑️真正性

エンティティ(実在するもの)は本物であることを示すこと

↓

つまり、利用者やサーバー、文書等が「私は〜です」と主張している通りのものであること

☑️信頼性

こちらが意図する行動と、システムの結果が一貫していると言う特性

☑️責任追跡性

ログなどで責任を追跡できるようにする

☑️否認防止性

利用者がシステムを利用した事実を目に見える形で残す

2.情報セキュリティ関連組織

◯責任者

✅CISO

最高情報セキュリティ責任者

・CEO

・CIO

◯CSIRT

発生したインシデントに対応する組織

・ナショナルCSIRT

国レベルのCSIRT

・JPCERT/CC

CSIRTの支援、他CSIRTとの情報連携する

IPAと共同でJVN(ソフトウェアの脆弱性情報を提供するサイト)を運営

◯NISC (内閣サイバーセキュリティセンター)

日本のサイバーセキュリティ戦略を考える

◯SOC(セキュリティオペレーションセンター)

情報セキュリティに関して、インシデントを検知するための組織

◯J-CRAT(サイバーレスキュー隊)

「標的型サイバー攻撃特別相談窓口」を設置

相談を受けた組織に対して、被害低減や攻撃連鎖遮断を支援

①人的脅威

不正のトライアングル

人が不正を働くのは、「機会」「動機」「正当化」の条件が揃った時、という考え方

◯機会

不正行為ができる環境

◯動機

不正行為をしたい理由

◯正当化

不正行為も仕方ないと考える事情

ソーシャルエンジニアリング

アナログ的に個人情報を盗むこと

(例)

ショルダーハッキング:こっそり見るやつ

②技術的脅威

◯攻撃の準備

・ポートスキャン

サーバが持つポートに順にアクセス

↓

サーバ上で稼働しているサービスを並べて、不要なサービス(攻撃できそうなサービス)が稼働していないか確認すること

◆TCPスキャン

◆UDPスキャン

・ARPスキャン

ARPを要求するパケットを一斉送信して

MACアドレスを知る

・セキュリティホール

システムの欠陥(穴)のこと

◯攻撃

✅DoS攻撃(Denial of Service Attack)

1つのコンピュータから電子メール等を大量に送り付け、ネットワーク上のサービスを提供不能にすること

✅DDoS攻撃(Distributed 〃)

さらに、複数のコンピュータから一斉にDoS攻撃を行うこと

中央にあるC&Cサーバが、ボットネット(多数の感染したボット)に指示をして攻撃

☑️ゼロデイ攻撃

セキュリティパッチが提供される前に、パッチが対象とする脆弱性を攻撃する

修正パッチが提供された日を1日目とすると

それよりも前の0日目に行われた攻撃という意味

✅フィッシング

偽サイトに誘導して、個人情報を入力させて、それを不正に取得すること

※偽サイトに誘導するのが、魚をエサでおびきだすのと似ているため、フィッシングという名前に

▲ディレクトリトラバーサル攻撃(ファイルを入れるフォルダを横断する攻撃)

攻撃者がパス名を使ってファイルを指定し、本来公開されていないファイルを不正に閲覧すること

パス名を使ってファイルを指定

=上位のディレクトリを意味する文字列を入力

【対策】

外部から渡す入力データを

webサーバ内のファイル名として直接指定しない

☑パスワードリスト攻撃

どっかから入手したIDとパスワードを使ってログインすること

☑️辞書攻撃

辞書等に載ってる全ての単語を使って、パスワードを割り出す

✅スニッフィング

通信経路上を流れるパケットを盗聴して、

その内容からパスワードの不正取得を試みる

【対策】

パスワードを、平文で送信せずに暗号化する

☑️サイドチャネル攻撃

暗号化装置の動作を、電波から読み取る

☑️差分解読法

異なる2つの平文と、各暗号文との差分をヒントに

鍵の解読を試みる手法

☑️線形解読法

暗号化関数の統計的な偏りを、

線形関数によって近似して、解読する手法

◆ブルートフォース攻撃(brute force=力ずく)

IDは固定、パスワードを総当たり

◆リバースブルートフォース攻撃

パスワードは固定、IDを総当たり

パスワードの入力回数に上限をかけても意味ない

【参考問題】

☑️バッファオーバーフロー

悪意のあるユーザーがサーバー・パソコンに大量のデータや悪意のあるコードを送る

↓

オーバーフローさせる

(メモリ内のバッファの許容量を超えて溢れさせる)

コンピュータのメモリを直接操作することができる言語で発生

(例)C言語

✅レインボー攻撃

ハッシュ化されたデータから、パスワードを特定する「レインボーテーブル」を用いて、パスワードを盗み出すこと

【対策】

パスワードに、ソルト値(会員ごとに異なるバイト列)を結合

↓

レインボーテーブルを作成しにくくする

※耐タンパ性

外部から、内部データを改ざんされないようにする性能のこと

【耐タンパ性を高める方法】

・機器の機密性を高めて外部からの読み取りを防ぐ

・読み取りを試みた時にプログラムやデータを破壊する

(例)

ICカード,暗号カギの生成/管理装置,DRM(ディジタル著作権管理)システム

◯Webサイトに仕掛けられる脅威

✅クリックジャッキング攻撃

クリックしたとき、意図しない透明化された謎のWebページに飛ばされる攻撃

✅ドライブバイダウンロード(drive-by download)

予めサイトに悪意のあるプログラムを埋め込み、

利用者がWebサイトに立ち寄った際に、

マルウェアがダウンロードされる攻撃

※drive-by→「車で立ち寄る」という意味

◆クロスサイトスクリプティング(XSS)

ブラウザに対して、強制的に遷移させる等の不正を行う

ユーザーの入力データをそのまま表示するフォームに、悪意あるJavaスクリプトをフォームに埋め込み、Cookieなどのデータを盗み出すこと

※スクリプトとは、小さなプログラム

【対策】

Webページに入力されたデータの出力データが、

HTMLタグとして解釈されないようにする

◆クロスサイトリクエストフォージェリー(CSRF)

サーバー上のプログラムに対して、不正な実行を行う

◆セッションハイジャック

ログインからログアウトまでを1セッションとしたときに、セッションを他人に乗っ取られてしまうこと

【対策】

Webサーバにおいて、セッションIDを無効にする

※セッションID

サイトにアクセスしたユーザーのセッションを一意に識別するために、付与される情報

CookieやURLのリクエストパラメータの一部に付与される

✅SQLインジェクション

不正なSQL文を実行し、不正にデータを取得

↓

サニタイジング(無害化)という手法で、SQL中のパスワードを安全に使えるようにする

【対策】

データベースへの問い合わせを作成する際に、バインド機構を使用

※バインド機構

SQL文のひな型を用意しておき、

値が変動する部分(プレースホルダ)に

実際の値(バインド値)を割り当ててSQL文を生成するもの

✅DNSキャッシュポインズニング

意図したものとは異なるサーバに接続するように誘導する攻撃のこと

DNSサーバにキャッシュされるドメイン名とIPアドレスの対応を書き換える

【対策】

DNSキャッシュサーバを外部から遮断

✅DNSリフレクタ攻撃

DNS応答を悪用した攻撃

【対策】

DNSキャッシュサーバを外部から遮断

☑️OSコマンドインジェクション

外部からの入力を介して不正にOSのコマンドを実行させるサイバー攻撃

【対策】

webアプリケーションからシェルを起動できないようにする

☑️水飲み場攻撃

頻繁にアクセスするwebサイトに、攻撃コードを埋め込む

↓

標的がアクセス時に攻撃

肉食獣が頻繁に行く水飲み場にやってきたときに攻撃することに例えられている

※気を緩めさせて、安心させてから攻撃するわけではない

あくまで、標的が頻繁に行くところで攻撃すること

☑SEOポイズニング

SEO(検索上位に引っかかりやすいようにする手法)で、上位に悪質なサイトが来るようにすること

◯マルウェア

コンピューターやその利用者に被害をもたらす目的で作成された

悪意のあるソフトウェアやコードの総称

・ポリモーフィック型

自分自身を暗号化して、検知から逃れる

・メタモーフィック型

自分自身を書き換えて、検知から逃れる

マルウェアの種類

✅ワーム

自分が複製して、感染を広める。作成が容易

✅トロイの木馬

有用なプログラムであるように見せかけて、ユーザに実行を促し、不正な処理を行う

✅スパイウェア

コンピュータ利用者の個人情報を収集して外部に送信

他の有用なプログラムに紛れて、気づかずにインストールされやすい

☑ボット

Twitterとかにあるやつ

☑ランサムウェア

身代金と引き換えに解除を促す

KADOKAWAが被害を受けたやつ

・ランサムウェアを提供する業者をRaaS(ransomware as a service)という

・身代金を払わないとき脅迫を追加することを二重脅迫という

☑キーロガー

ユーザーがキーボードやタッチパネルで入力した操作を記録するソフトウェアやハードウェア

本来は、正当な目的で使われていた

↓

しかし、個人情報を盗み出すなどの不正な目的で利用されるケースが増えた

③セキュリティ対策

✅ビヘイビア法(動的ヒューリスティック法)

仮想環境上(サンドボックスなど)で実行させてみて、危険な行動をとるか、監視する

or

監視下で直接実行させてみて、危険な動作を検知したら、即停止する

ウイルスが動いた時に検出するから動的

※サンドボックス=仮想環境というよりも

リソースが制限されているが、

安全に実験ができる、隔離された環境

✅パターンマッチング法(静的ヒューリスティック法)

ウィルス定義ファイル・シグネチャファイル等を用いて、既に見つかっているウイルスの特徴と一致するか検査する方法

ウイルスが静かなときに検出するから静的

☑️コンペア法

安全なところに保管したウイルスに感染してないファイル(原本)と、感染したと見られるファイルを比較

ケータイに関するセキュリティ用語

☑️BYOD

従業員が、私物の情報端末を業務に使うこと

☑️MDM

業務に使うスマートフォンを、一元管理すること

ユーザ認証の手法

✅バイオメトリクス認証(生体認証)

指紋等の身体的特徴を用いて、個人を識別する方法

☑captcha

表示された歪んだ文字や数字などを正確に読み取れるか判断させるゲームとか、Googleの9枚の写真から選ばせるやつとか

☑ワンタイムパスワード

一度限り有効なパスワード。一般的に、トークンというワンタイムパスワード生成器を使う

その他のセキュリティ対策

✅ペネトレーションテスト

実際に攻撃し、コンピュータやネットワークの脆弱性を確かめるテスト

※ペネトレーション=侵入

✅ファジング

問題を起こしそうな多様なデータ(ファズ)を入力し、ソフトウェアの脆弱性を見つけるテスト

✅セキュアブート

PCの起動時にマルウェアが作動しないように、OSのデジタル署名を使うこと

✅タイムスタンプサービス

データが、ある日時に確かに存在していたこと、その日時以降に改ざんされていないことを証明するサービス

④ネットワークセキュリティ対策

△ファイアウォール

LANの内と外を区切る壁

△パケットフィルタリング型ファイアウォール

パケットの通過を、制限する機能

パケットのヘッダ情報を見て判断

パケットのヘッダ情報

・送信元&宛先IPアドレス

・送信元&宛先ポート番号

・プロトコル

これらは、フィルタリングテーブルに整理されている

△WAF(web application firewall)

別名:アプリケーションゲートウェイ型ファイアーウォール、プロキシサーバ型ファイアーウォール)

webアプリケーションの脆弱性を狙った攻撃からシステムを守るための仕組み

○IDS(Intrusion Detection System)不正侵入検知システム

外部から不正アクセスがあった際に

システム管理者に通知を行うシステム

・HIDS(ホスト型IDS)

コンピュータに導入して自身を監視するシステム

・NIDS(ネットワーク型)

ネットワークを監視するシステム

○IPS(侵入防止システム)

通知+アクセス遮断

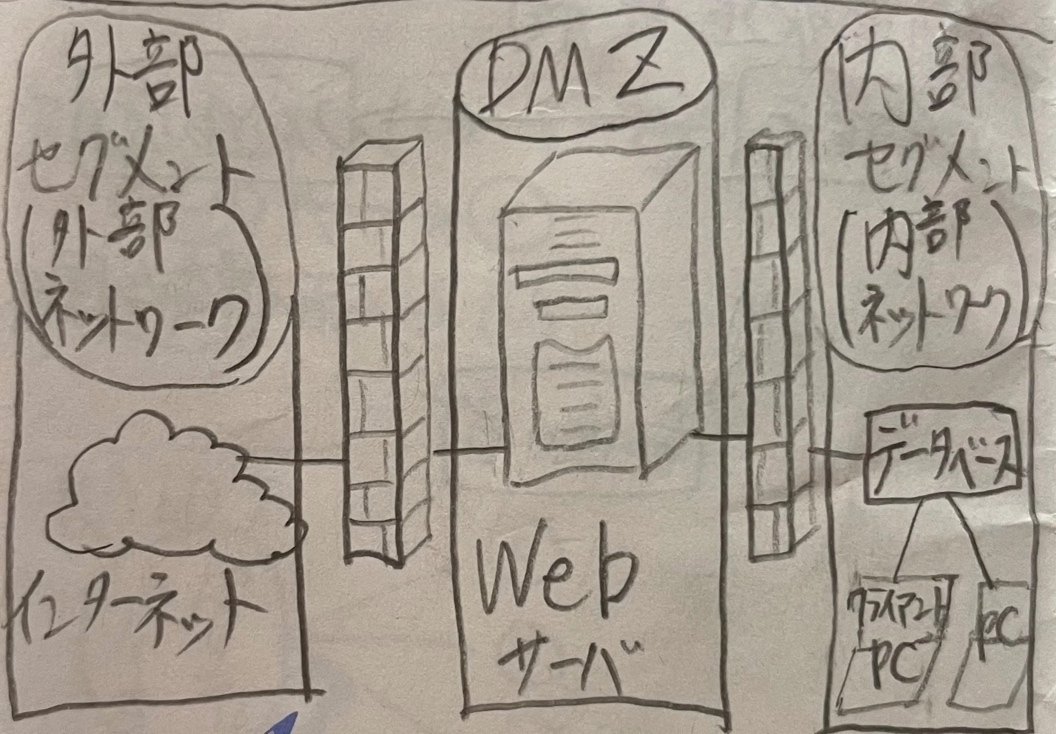

✅DMZ

外部ネットワークと社内ネットワークから隔離された領域

◆プロキシサーバ(フォワードプロキシサーバ)

内部の通信を受け取り、代理で外部と通信

プロキシ=代理

👍送信元の隠蔽

相手のサーバに、コンピュータのIPアドレスが漏れない

👍高速通信

キャッシュ機能を持つので

何かのサイトにアクセスしたときのページのデータが残る

↓

他のコンピュータが同じページにアクセスしたとき、キャッシュからデータを返すことで、高速化

◆リバースプロキシサーバ

外部の通信を受け取り、代理で内部と通信

ウェブサーバを提供している組織に配置する

👍複数のサーバを、負荷を分散できる

プロトコル

✅SSL/TLS

【役割】

・第4層のトランスポート層

・パソコン(ブラウザ)とサーバ間のやり取りを暗号化して、盗聴を防ぐ

・FQDNとIPアドレスを含めたデジタル証明書を用いて、改ざんを検出

・40~256ビット長のデジタル証明書を使用可能

SSLには脆弱性があるので、SSLを基に強化版としてTLSが作られた

↓

このプロトコルを用いて、通信を暗号化したのがhttpsとWPA3

【応用情報 参考問題】

【流れ】

サーバがクライアントに、サーバ証明書を送る

↓

クライアントがサーバに、クライアント証明書送る

↓

サーバがクライアントを認証

◆http

暗号化の無いバージョン

ポート番号80

◆https

webサーバとwebブラウザの間を暗号化

ポート番号443

◆WPA3

PCとアクセスポイント間を暗号化

API(application programming protocol)

異なるシステム同士でやり取りをするための決まりごと

✅web API

ネットを通じてアクセスできるAPI

・REST

・SOAP

✅ライブラリ/API

関数やメソッドを他の技術者も利用できるようにしたライブラリ

特定の機能を簡単に利用できるようにする

(APIを使った実例)

GoogleマップAPI、Twitter API

APIの機能

・データの取得、送信

APIを通して、アプリケーションがサーバーからデータを取得。また、データを送信する。

・機能の提供

APIを通して、他のアプリが特定の機能を利用できるようにする

特定の機能とは、例えばログイン認証、決済処理

SMTP

電子メールを送信•転送するためのプロトコル

※BCCは、宛先には知られずに、他にも同じメールを見れる人の名前が載っている。

これは、SMTPでメッセージが転送される途中で削除される

☑️サブミッションポート(ポート番号587)

メール送信専用に使われるポート

☑️SMTP submission

サブミッションポートを通り、かつ

SMTP-AUTH認証を経たユーザーからのメールだけ送信

✅SMTP-AUTH

SMTPの拡張規格

AUTHは認証のことで、

送信者のメールサーバで電子メールを認証

送信時、受信時どちらもユーザ名・パスワードが必要

✅POP before SMTP

SMTP-AUTHが使えないときに、採用

電子メールを送信する前に電子メールの受信を強制

POP=post office protocol

✅POP3

認証、メール本文の通信を平文で行うメール受信プロトコル

✅APOP (authenticated POP)

メール受信前の認証で、

パスワードの送信をハッシュ化することで、安全性高める

※メール本文は暗号化されない

☑️MIME

文字以外(画像とか)のデータを転送するための規格

☑️S/MIME

MIMEの拡張規格

電子メールを公開鍵暗号方式で暗号化

・IMAP (internet message access protocol)

過去のメールをそのまま残せるプロトコル

・IMAPS (IMAP over SSL/TLS)

IMAPにTLSを組み合わせ、TLSによって暗号化された通信コネクション上でメール受信を行うプロトコル

SMTPでの対策方法

◆OP25B

25番ポートを遮断すれば、スパム業者を排除できるという対策方法

◆SPF (sender policy framework)

送られてきたメールの

アドレスが実在し、本人から送られてきたか

検証できるドメイン認証技術

SPFではTXTレコード(何かしら入力する欄)があることで、汎用的な用途に使える

◆DKIM(domain keys identified mail)

ドメイン認証技術の一つ

送信者が電子署名→受信者が検証

↓

◆DMARC

なりすまし対策技術

SPF,DKIMでの認証が失敗した時に、メールをどう扱うか指定

送信者のDNSサーバのTXTレコードに技術

↓

これをDMARCポリシーという

⑤暗号化・復号 & 検証鍵

暗号化👉データの中身を第三者が解らないようにする

復号👉暗号化したデータを、元の形に直す

検証鍵👉本人のものか確かめる対象の鍵

☑共通鍵暗号方式(秘密鍵暗号方式)

盗聴を防ぐ。

送り手と受け手が同じ秘密鍵を用いる

👍同じ鍵を使ってるので、処理に時間がかからない

❌セキュリティ面は心配、鍵を手配するのに時間かかる、通信相手が増えると必要な鍵が多くなる

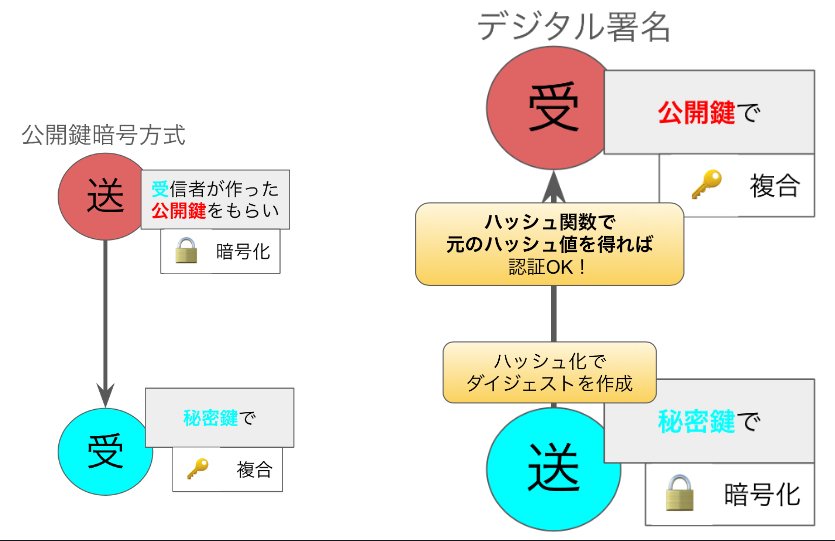

✅公開鍵暗号方式とデジタル署名

公開鍵と秘密鍵で、暗号化・復号を行う

👍セキュリティ面はバッチリ

❌お互い違う鍵を使っているので、処理に時間がかかる

【超重要】デジタル署名の役割

📌想定通りの相手から来ているかを認証する

📌データが改ざんされているかどうかを確認する

※デジタル署名で暗号化できるわけではない

※ハッシュ関数

デジタル署名をするときに、メッセージを短くまとめた値(ダイジェスト)にすること

📌ハッシュ値からパスワードを導くのは難しいことを利用して用いられる

【特徴】

◯1ビット(文字)でも異なるとダイジェストは異なる

◯ダイジェストを元のメッセージに復元できない

◯ダイジェストは常に固定長

※ハッシュ化する際に使われるアルゴリズムをSHA(secure hash algorithm)という

☑️ハイブリッド暗号方式

共通鍵と公開鍵を組み合わせて、盗聴を防ぐ

安全に共有できる+処理負荷かかりにくい

暗号化のアルゴリズム

◯DES

56ビット長の暗号鍵を使用する方式だが、短すぎるため現代では時代遅れとされる…

◯AES

AESー256 と来たら、256ビット長の暗号鍵を使用する方式

↓

つまり、2の256乗通りの鍵がある

⬛︎RSA(この3文字は、開発した3人の頭文字)

・巨大な数を素因数分解することが難しいことを利用して、

暗号化するアルゴリズム

・2048ビット

⬛︎楕円曲線暗号

224ビット RSAと同じレベルの安全性

※通信暗号化

IPv6の拡張ヘッダー

下の緑の挿入された部分

IPv6では、ネットワーク層で暗号化を行うIPsecの実装が必須

IPsecの仕様に含まれるプロトコルは、ESP・AH

公開鍵に関する用語

PKI

認証局(CA)によって、公開鍵が本人のものであることを証明する仕組み

公開鍵を認証局に登録して、デジタル証明書をもらうことで、本人確認ができる

CRL(certificate revocation list)

証明者失効リスト

規約違反・紛失等で、失効したデジタル証明書のリスト

失効した証明書のシリアル番号・失効日時が登録される

OCSP(online certificate status protocol)

鍵の漏洩・失効申請の状況をリアルタイムで反映するプロトコル

⑥リスクアセスメント(リスク管理)

リスク対応を行うかどうか

リスク対応が効果あるかを検討する

1、リスク特定

リスク基準を確立させた後に、

潜在的な脅威をもたらす要因を見つけ、

どう影響するか理解すること

✅RBS(リスクブレイクダウンストラクチャ)

WBSと同様、いくつかの層に分けてリスクを把握

✅デルファイ法

何度か意見交換して、意見をまとめる手法

リスク特定で考慮するべき点

1. 資産の特定と分類

• 企業や組織が保有する情報資産(データ、システム、ネットワーク)を洗い出し、それぞれの重要度に基づいて分類

どの資産がビジネスに不可欠か、どのデータが機密性が高いかを評価

2. 脅威の特定

• 資産に対してどのような脅威が存在するかを確認します。外部からのサイバー攻撃(例: マルウェア、フィッシング、DDoS攻撃)や内部からの脅威(例: 従業員のミス、内部不正)を含め、幅広い脅威を考慮します。

3. 脆弱性の特定

• システムやソフトウェアのセキュリティホールや、ポリシーや運用上の弱点を洗い出す

パッチが未適用のシステム、古いソフトウェアなど

4. 影響度の評価

• 脅威が実際に発生した場合に、業務に与える影響の大きさを評価

機密情報の漏洩、サービス停止、法的リスク、信用の失墜などの観点から影響度を判断

5. リスクの可能性(発生確率)の評価

• 各脅威が実際に発生する確率を見積もる

発生頻度や過去の事例、現在のセキュリティ対策のレベルなどを基にして、どの程度のリスクがあるかを評価

6. 規制・コンプライアンス要件の考慮

• 組織が従うべき法規制や業界標準(例: GDPR、HIPAA、ISO 27001)に基づいて、セキュリティ要件を考慮

7. サードパーティおよびサプライチェーンリスク

• サードパーティベンダーやサービスプロバイダーとの連携によって発生するセキュリティリスクを考慮

サプライチェーン全体でのセキュリティが強化されているか

8. インシデントの履歴と過去の教訓

• 過去のセキュリティインシデントの履歴を見直し、同様のリスクが再発しないようにリスク特定に反映させることが重要

9. 物理的セキュリティリスク

例: サーバールームのセキュリティ、物理的なアクセス管理

10. 従業員の意識・教育不足

2、リスク分析

リスクに関して、どれほど危険なのか、どれほど発生しやすいか等を分析

3、リスク評価

リスク分析後に、どう対応をするべきか検討する

リスクを測定して、優先順位をつける

リスク対応

リスクアセスメント(リスク管理)の後に、

適切な対策を講じ、リスクを許容可能なレベルにまで低減する

基本情報で出るver

✅リスクファイナンシング

○リスク移転

システムが被害を受けるリスクを想定して、保険をかけること

○リスク保有

発生する損失よりもリスク対策の経費が多い場合、リスク対策をしないこと

✅リスクコントロール

○リスク軽減

システムの被害を小さくする方策を取る

(例)リスクの顕在化を抑える対策に資金を投入

○リスク回避

(例)リスクの高いシステムを無くし、新システム導入

○リスク分散

(例)業務を外部委託する、システムを分散させる

応用情報で出るver

✅マイナスのリスク

◯回避

(例)リスクの高いシステムを無くし、新システム導入

◯転嫁

マイナスの影響・責任を、他者に移す方策

→ えぐいことしてる

(例)システムが被害を受けるリスクを想定して、保険をかけること

◯軽減

(例)リスクの顕在化を抑える対策に資金を投入

◯受容

そもそもリスクに対して対応しない

✅プラスのリスク

リスクをチャンスと捉えること

◯活用

チャンスの発生確率を100%にすること

◯共有

第三者と組んでチャンスを獲得できるようにする

◯強化

チャンスの発生確率を上げること

◯受容

そもそもチャンスに対して対応しない

リスクの種類

発見リスク

監査手続を実施しても監査人が重要な不備を発見できないリスク

固有リスク

業務の性質や本来有する特性から生じるリスク

投機リスク

利益を生む可能性に内在する損失発生の可能性として存在するリスク

残留リスク(保有リスク)

リスク対応後に残るリスク

★科目B対策

ウイルス感染を防ぐ

システムによって、未然に防ぐ

ネットワーク構成

マルウェア対策ソフトを使用

☑️パターンマッチング法

マルウェア定義ファイルに合致するかどうかで、検出する方法

☑️ビヘイビア法(振る舞い検知法)

マルウェアが危険な行動を行った時に、検出する方法。動的解析

※マルウェア対策ソフトの使用時の注意点

✅定期的にフルスキャンを行っておく

◯フルスキャン

全てのファイルを対象に行うスキャン

最新のマルウェア定義ファイルを検知できる

(感染時は、オフラインで行う)

↕︎

◯リアルタイムスキャン

読み書き、実行をしたファイルをスキャン

スキャン後に見つかるマルウェアは検知できない

✅マルウェア定義ファイルを最新化

(感染時は、オフラインで最新化する)

✅脆弱性修正プログラム(セキュリティパッチ)を適用する

2要素認証

異なる認証方法を、2つ組み合わせる方式

(2段階認証は、同様の認証方法を2つ組み合わせる方式)

☑️知識認証

☑️所有物認証

☑️生体認証

ウイルス感染が疑われる時(インシデント発生時)の初動対応

①感染拡大を確認する

✅最新のマルウェア定義ファイルでフルスキャン

マルウェアが他に検出されないか確認

✅他の情報機器で、マルウェアによる警告メッセージを確認

✅拡張子が変更されたランサムウェア(コンピュータのファイルやシステムを使用不能にし、その復旧と引き換えに金銭を要求するソフトウェア)が、他の情報機器にないか確認する

②感染拡大防止をする

✅情報集約窓口・CSIRT(インシデント発生時に対応する組織)・上長に連絡する

↓

事前に承認をもらった上で、ソフトウェアの利用を停止する

✅パスワードを変更する

✅ネットワークから切り離す(オフラインにする)

ファイアウォールで遮断するように、依頼する

具体的には、他の部署から事前に承認をもらい

LANケーブルを抜く・無線LANをOFF

✅脆弱性修正プログラム(セキュリティパッチ)を適用する

③証拠を保つ

✅電源オフ、再起動しない

証拠が残らないし、電源オフの間に感染する恐れがあるため

✅感染したPCを初期化しない

証拠が残らないため

社内での不正を防ぐ

相互牽制

職務を切り離し、ダブルチェックにより互いに牽制すること

1人ではなく、複数人が行うことで機能する

❌1人が入力権限、承認権限を独占するとき

❌業務終わりに、承認を受けるプロセスがないとき

この時は、相互牽制が機能しない

最小権限の原則

「必要であるものだけに対して、必要な分だけを与え、必要のないものを与えない」

という考え方

特権ユーザ(管理者権限を持つユーザー)は

利用者に対し、利用できる最小限の権限を与える

利用者IDの共用はしない!

【リスク】

◯情報機器を操作した者を特定できない

◯移動車や退職者などに不正に操作される

◯パスワード変更のメモを第三者に見られる

【対策】

◯1つの情報システムに対して1つのみにする

◯不要になったIDは即座に無効にする

◯IDを紛失した場合の代替手段を準備する

※加えて、PCの共用もしない

【リスク】

◯上記に加え、キーロガー(コンピューターへのキー入力を監視し、記録するソフトウェア)

【対策】

◯時間経過により、自動的にログアウト

◯オートコンプリート機能(WEBブラウザに認証情報を保存する機能)無効にする

機密情報の持ち出し

【リスク】

◯画面をスクショ、撮影され、USBメモリ等で持ち出される

【対策】

◯就業規則等で禁止しておく

◯USBメモリを使用できないように、技術的対策をしておく

◯監視カメラ、警備員等で監視

社外からの攻撃を防ぐ

初期設定の悪用

【リスク】

◯初期設定のパスワードが脆弱になりがち

◯初期設定時のメールで認証URLが送られる時、送り元のアドレスに似たアドレスから利用者に偽造のメールが送られる

【対策】

◯初期設定を変更する

◯初期設定をした後、パスワードの変更を強制する

ファイルの受け渡し

なりすまし

パスワードクラック

盗難、紛失

その他

ログ

バックアップ時に気をつける

ネットワークの工夫

VPN接続 (vertual private network)

👍DMZ上にVPNサーバを配置しておくことで、社外のどこからでも社内ネットワークにアクセスできる

❌接続が多くなると、マルウェア拡散の可能性が高くなり、システムが使用しづらくなる(可用性が悪くなる)

VDI (vertual desktop infrastructure)

DMZに一つのサーバを設置して、データやアプリケーションの機能を入れる

↓

同時に、画面の転送を行う「仮想デスクトップ」を入れておき、複数のクライアントに画面だけを転送する方式

👍サーバ側で情報処理を一括で行えるため、最新のマルウェア定義ファイルやセキュリティパッチを速やかに適用できる

👍DMZ内のデスクトップは、あくまで仮想であって実体がないので、紛失や盗難されることはない

❌サーバ側に負担がかかる