「ユーザーごとの MFA」 機能から「条件付きアクセスを用いた多要素認証を要求する構成」への移行

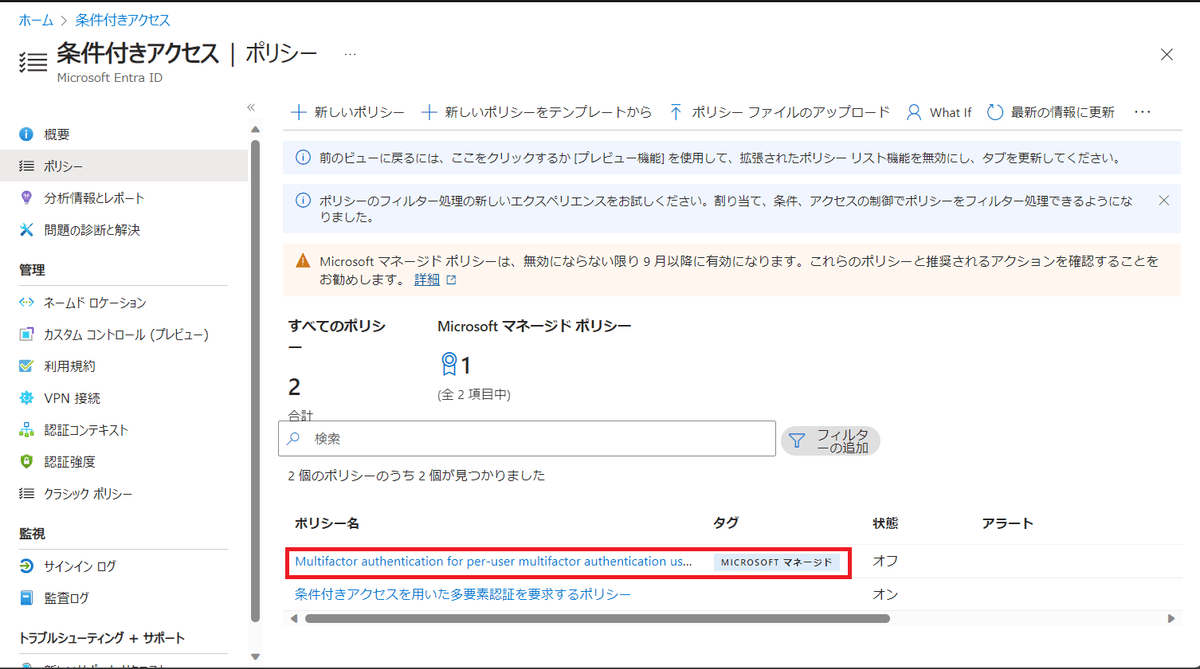

昨年末からAzureの各テナントに「Microsoft マネージド条件付きアクセス ポリシー」が強制適用される旨のニュースが流れていましたが、自分の環境にも来ました。

それに伴い自分が作業したときのメモです。ご参考までに。

はじめに:「Microsoft マネージド条件付きアクセス ポリシー」とは?

条件付きアクセスポリシーを使用していないAzure利用者に対し、Microsoftが自動で最適な(?)ポリシーを作成してくれるようです。

テナントの設定によって最大3つのポリシーが作成されるとのことですが、私が管理するテナントでは「Policy 2 : “ユーザーごとの MFA” 機能を使用しているユーザーに多要素認証を必須とする」が自動作成されてました。

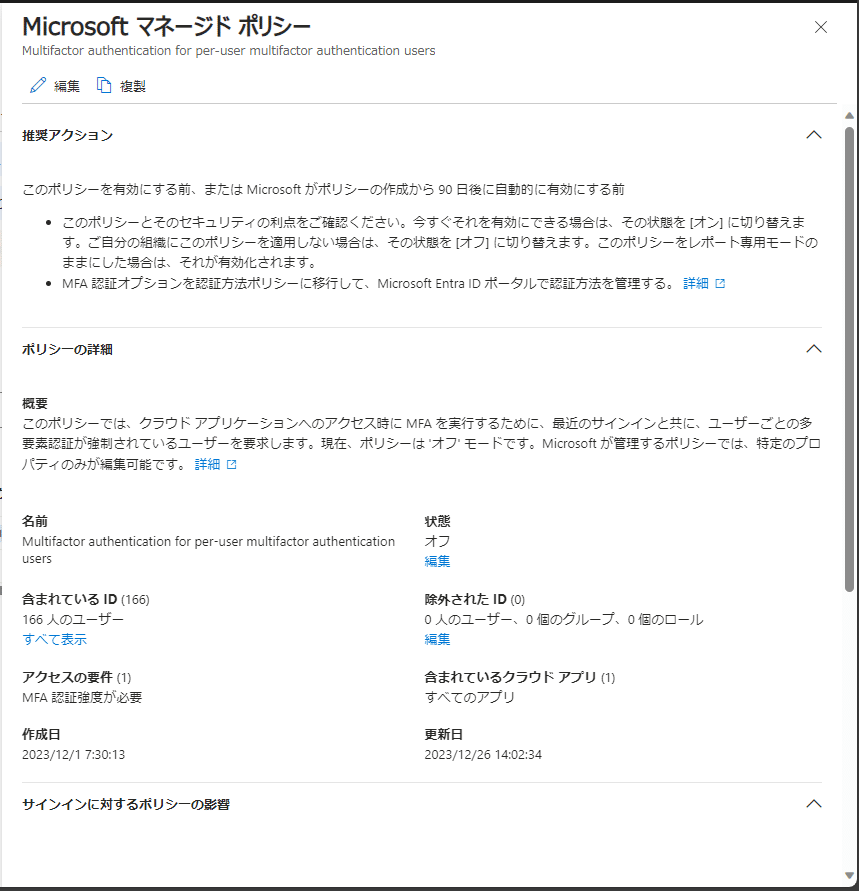

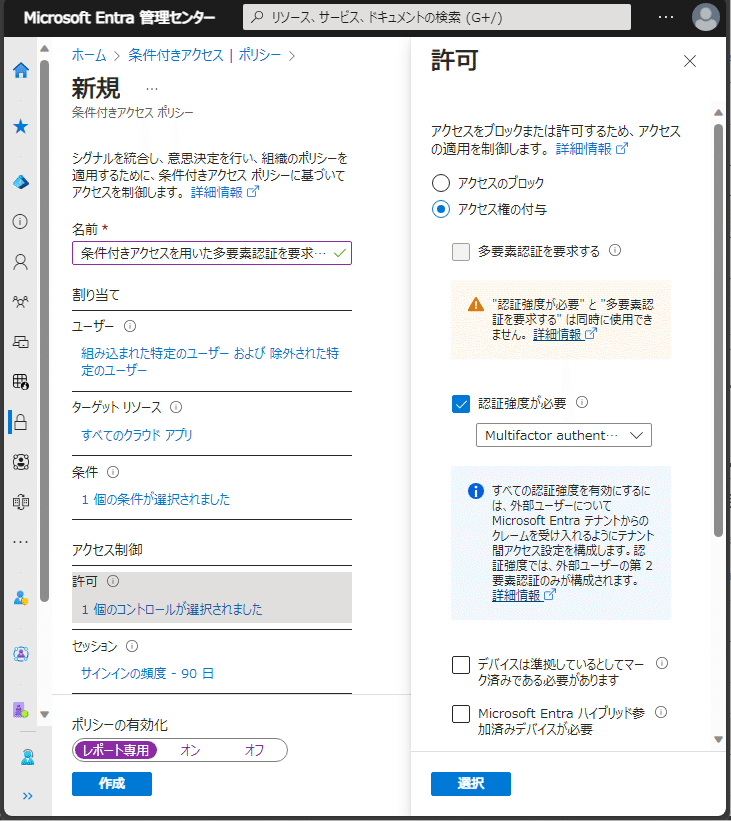

(画面上はオフにしてますが)レポート専用モードで作成され、一定期間経過後に自動で有効化されます。中身はこんな感じでした。

MSのブログを見るに、このポリシーは「ユーザーごとの MFA」 機能を使用しているユーザーが一定数あると作成されるようで、かつ、「ユーザーごとの MFA」機能は非推奨なので「条件付きアクセスを用いた多要素認証を要求する構成」へと移行してほしいようです。このため、以下の対応が必要になります。

「条件付きアクセスを用いた多要素認証を要求する構成」の環境を作る

「ユーザーごとの MFA」 機能を無効にする

1:「条件付きアクセスを用いた多要素認証を要求する構成」の環境を作る

MSが自動作成したポリシーは、そのままでは運用にそぐわない点があり修正したいのですが、編集することができないようです。(有効/無効/レポート専用の切替しかできない)

このため、自動作成されたポリシーを複製・編集して使用することとし、自動作成されたポリシー自体は無効化することにしました。

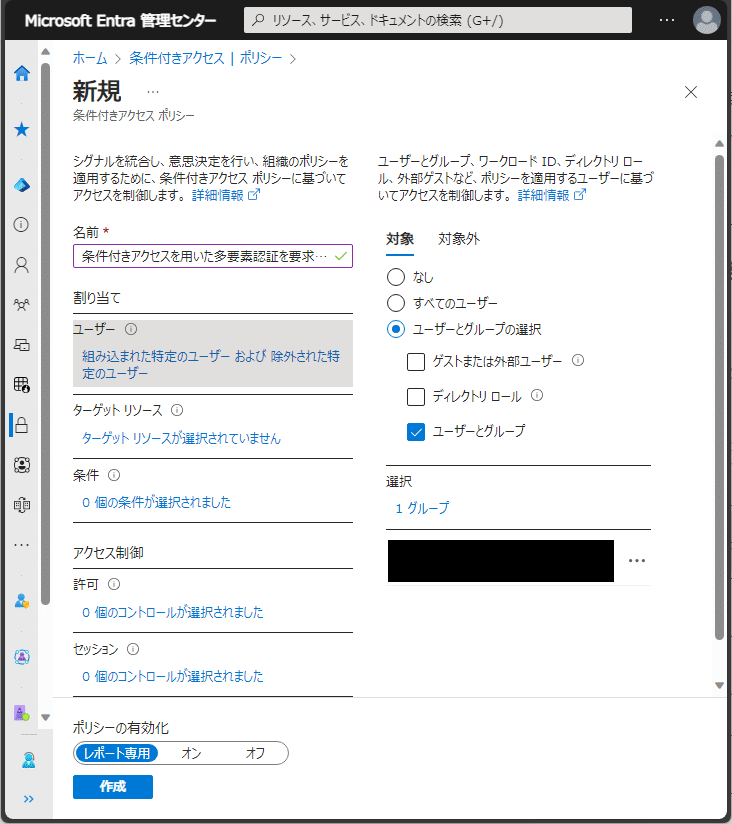

前項画面にある「Microsoft マネージドポリシー」下の「複製」をクリックすると、自動作成ポリシーが複製されます。こちらの各設定項目を微修正していきます。

[名前]

「条件付きアクセスを用いた多要素認証を要求するポリシー」としました。

[割り当て]>[対象]

「対象」から本ポリシーを適用するユーザー、グループを指定します。

いきなり全員に適用するのは怖いので、最初は少人数を指定しています。

[割り当て]>[対象外]

万が一に備え、グローバル管理者は本ポリシーの対象外としてあります。

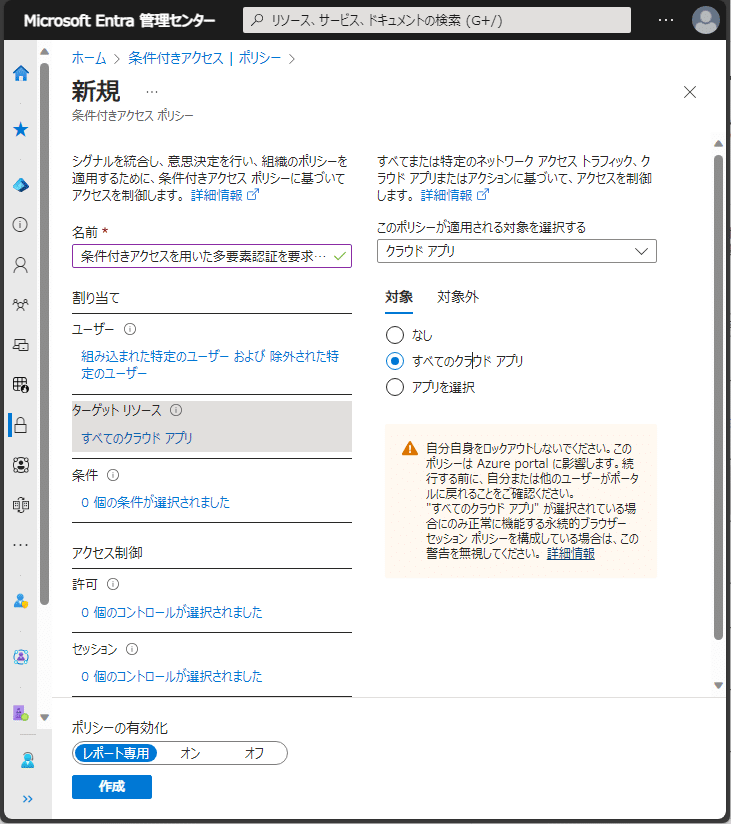

[ターゲット リソース]

自動作成ポリシーの設定がそのままコピーされています。変更しません。

[条件]

こちらも自動作成ポリシーからコピーされた内容を変更せず使用します。

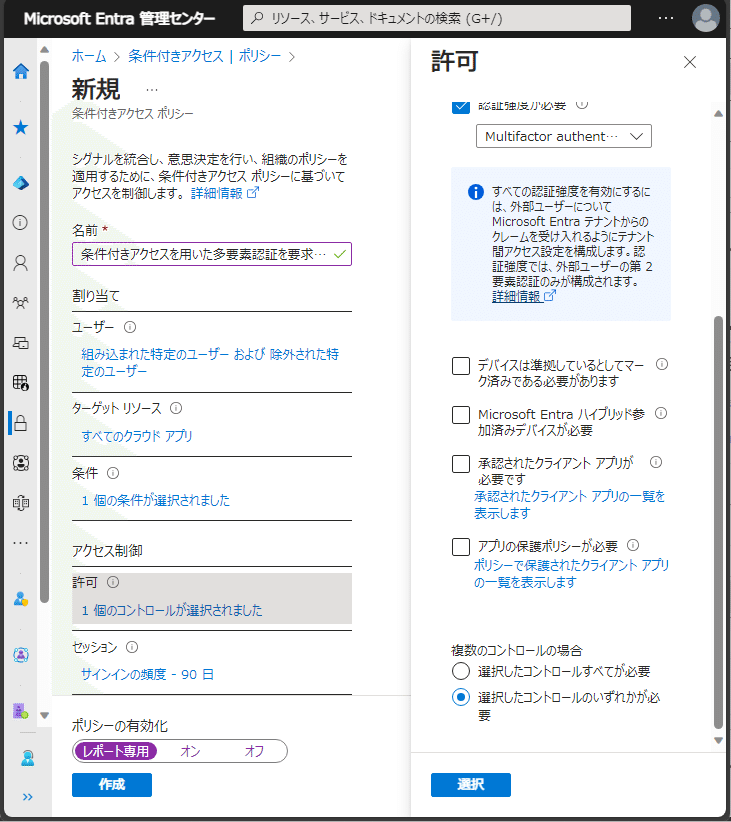

[許可]

こちらも変更せず使用します。以下の設定が入っていました。

「アクセス権の付与」にチェック

「認証強度が必要」で「Multifactor authent・・・」を選択

「複数のコントロールの場合」で「選択したコントロールのいずれかが必要」にチェック

[セッション]

いちどサインインしたら90日間は多要素認証を求めないようにしたいので、以下の内容で設定しました。

「サインインの頻度」にチェック

「定期的な再認証」にチェック

「90」を入力し、「日間」を選択

最後に「ポリシーの有効化」を「オン」にして「作成」または「保存」をクリックします。

私の場合、まずは私自身だけを本ポリシーの適用対象として1週間ほどテストし、徐々に対象者をふやしていく流れをとりました。

いきなり全社員を対象として有効化するのは危ないので、小規模ユーザーでテストするか、「レポート専用」でサインインログをチェックし、期待通りの動作であるかをチェックするのが無難と思います。

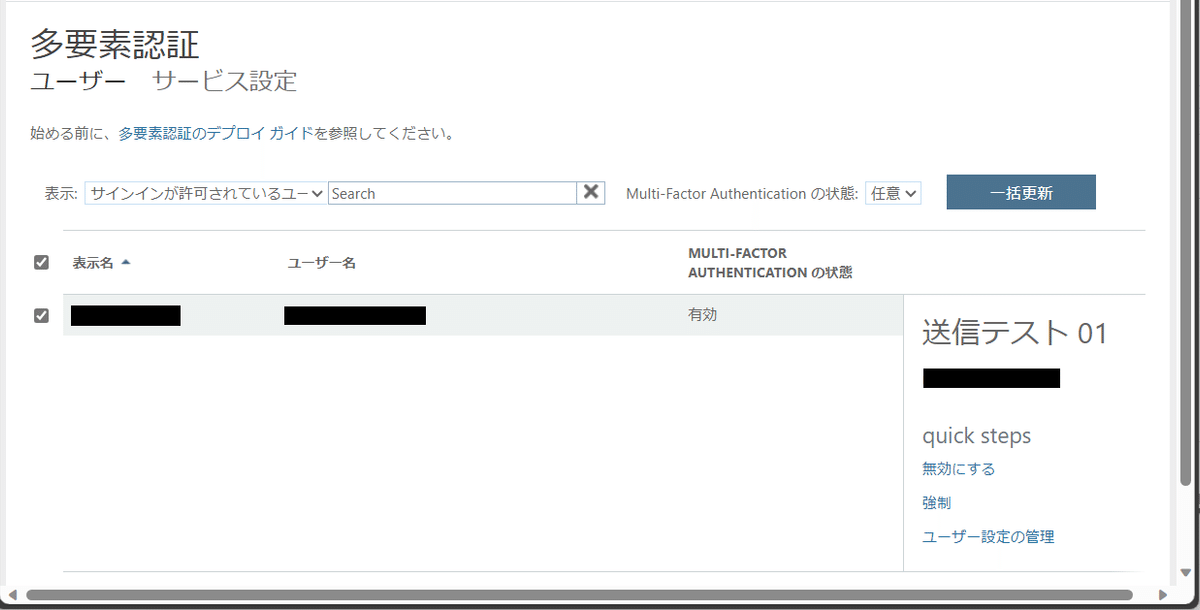

2:”ユーザーごとの MFA” 機能による多要素認証の状態を無効化

上記MSのブログを見るに、「Microsoft マネージド条件付きアクセス ポリシー」の対象ユーザーは「ユーザーごとの MFA」機能を無効化することが推奨のようです。

Microsoft Entra 管理センター>ユーザー>すべてのユーザー>「削除」横の「・・・」をクリック>「ユーザーごとのMFA」をクリックし、以下の画面から該当ユーザーの「無効にする」をクリックします。

この記事が気に入ったらサポートをしてみませんか?