AWS re:Invent 2024 セッションレポート:SEC360-NEW | [NEW LAUNCH] Respond and recover faster with AWS Security Incident Response

こんにちは!

サイバーセキュリティクラウド(以下、CSC)セキュリティエンジニアの大神田です!

今回は「AWS re:Invent 2024」で発表した「AWS Security Incident Response」という新サービスを紹介していきたいと思います。

セッション概要

タイトル

SEC360-NEW | [NEW LAUNCH] Respond and recover faster with AWS Security Incident Response

(原文)

Introducing AWS Security Incident Response, a new service to help you respond and recover faster from security incidents. Learn how Security Incident Response triages threat findings from Amazon GuardDuty and other detection services and provides service-native tools to coordinate and automate response. For highly complex incidents, you can access AWS security experts who are available 24/7. Explore how Security Incident Response can complement your existing security tools and services, reducing incident response times from days to minutes.

(日本語訳)

セキュリティインシデントからの迅速な対応と復旧を支援する新サービス、AWS Security Incident Responseをご紹介します。Security Incident Responseが、Amazon GuardDutyやその他の検知サービスから発見された脅威をどのようにトリアージし、対応を調整および自動化するためのサービスネイティブなツールをどのように提供するかをご紹介します。非常に複雑なインシデントに対しては、24時間365日対応可能なAWSセキュリティエキスパートにアクセスできます。Security Incident Responseがどのように既存のセキュリティツールやサービスを補完し、インシデント対応時間を数日から数分に短縮できるかをご覧ください。

内容

まずは冒頭、インシデントレスポンスに関する3つのデータが示されました。

50%のアラートがSOCチームによって1日に処理されない

セキュリティイベントの特定と修正に平均277日が必要

84%のセキュリティ専門職がストレスや疲労を報告

これらの問題に対して、AWS Security Incident Response で効率化ができるというような始まりでした。

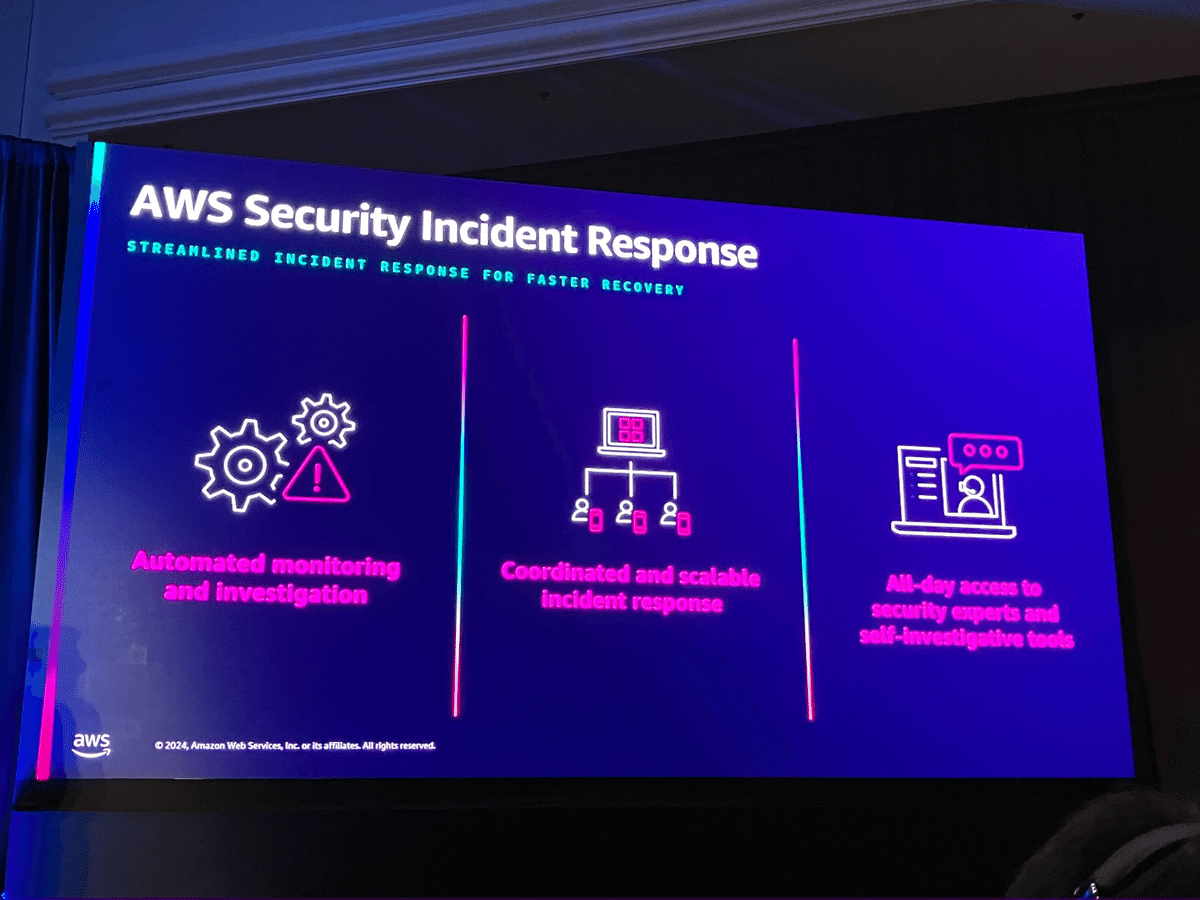

AWS Security Incident Responseの特徴

Automated monitoring and investigation(自動化された監視と調査)

Coordinated and scalable incident response(調整されたスケーラブルなインシデント対応)

All-day access to security experts and self-investigative tools(セキュリティ専門家と自己調査ツールにいつでもにアクセスできる)

どのように機能するか

Step1では、画面でどのようにセットアップをするかのデモがありました。

Step2では、AWSサポートのケースを作成する時と同じようなイメージで、セキュリティアラートのケースを作成するデモ画面が表示されてました。

Step3では、ケースの一元管理や自動化された対応、対応後の分析についての説明でした。

Step3のフローについての説明です。AWS CIRTへのエスカレーションの他に、認定パートナーとの対応、ユーザー自身が解決をするという三つの選択肢が挙げられていました。

ここでの認定パートナーとは、説明の中では、顧客がすでに関係を持つサードパーティベンダーやセキュリティベンダーというニュアンスだったと記憶しています。(間違っていたらすみません)

対応例

S3でアラートが発生した際の対応例です。右下が、AWS Security Incident Responseの対応範囲です。顧客メタデータをトリアージの参考にしているという話の中で一例としてはIAMプリンシパルが挙げられていました。その他具体的にどのようなデータなのかは言及はなかったと思います。

AWS CIRTの4つの特徴

24/7 Availability(24時間365日対応)

グローバルな体制を構築しているとのこと。

Skilled on AWS(AWSに特化したスキル)

各種インシデント対応に熟練したAWSのドメイン知識を持つ専門家が対応。

Shared Responsibility Model(責任共有モデル)

Containment, Eradication, and Recovery(封じ込め、除去、復旧)

AWSは必要な対応を承認された範囲で行い、脅威の封じ込め、除去、環境の復旧をサポート。

まとめ

数日前にAWSの公式ブログでも公開されていた新サービスについてのセッションでした。

どのように自動でトリアージをするのか、AWS CIRTがどこまでの対応してくれるのかの具体的な話はなかったはずなので、継続してウォッチしたいと思います。