ロシアのハッカー、近隣のデバイスを乗っ取り、米国のWi-Fiネットワークにロシアからサインイン

PC Magazineは、カンザスシティ(Kansas)の学校と都市の記者としてキャリアをスタートし、2017年にPC Magazineに入社した、ジャーナリストとして15年以上働いてるマイケル・カン(Michael Kan)は2024年11月22日に、

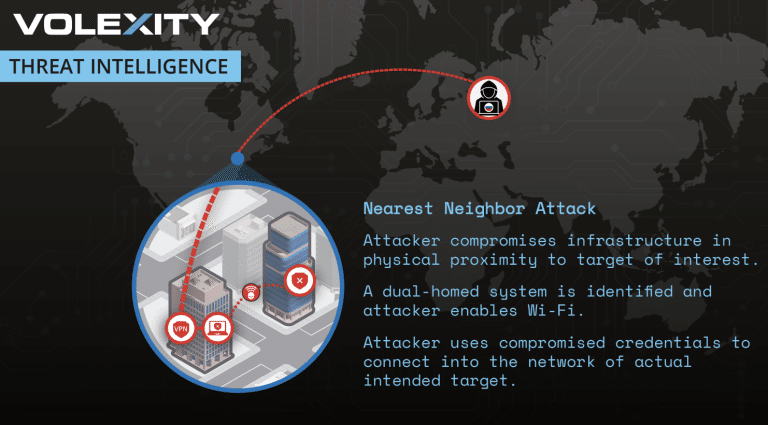

ロシアのハッカーが近くのデバイスを乗っ取って米国のWi-Fiネットワークにサインインし、いわゆる「最近隣攻撃(Nearest Neighbor Attack)」により、ロシアのハッカーはロシアの領土を離れることなく、Wi-Fi ネットワークの範囲内にある安全でないネットワークを侵害し、より価値の高いターゲットを狙っていると報告した。

昔のスパイは、人のゴミ箱から多くの情報を得ていたと言われる。

ゴミ箱がネットワークになっただけで、今も、基本的に同じようだ。

サイバーセキュリティベンダーのVolexityは本日、「最近隣攻撃」と呼ばれる珍しいハッキング手法を記録した。同社は2022年02月に「組織A」と呼ばれる匿名の顧客がサーバー侵害を受けた際にこの事件を発見した。

驚くべきことに、ロシアのグループは被害者のWi-Fiネットワークの有効なログイン認証情報を使用してアクセスを獲得した。「Volexityは、攻撃者が通り沿いの窓の近くの建物の端にある会議室にある同じ3つの無線アクセスポイントに接続しているのを確認できました」と同社は述べている。「これにより、Volexityは『通話が建物内からではない』という最初の証拠を得ました。」

Volexityは当初、ハッカーらが被害者の建物に物理的に行き、外に座ってWi-Fiネットワークに接続したのではないかと考えていた。これはロシアのスパイが以前にも使用したとされる戦術である。しかし、調査中に、Volexityは、ロシアのハッカーが「通りの真向かい」にある近くのデバイスを介して被害者のWi-Fiネットワークにサインインしていたという証拠を発見した。

ハッカーは、資格情報を検証するために、組織Aのネットワーク上の公開サービスに対してパスワード・スプレー攻撃(/password-spray attacks)を使用したとされている。ハッカーはログインを解明したが、サービスはMFA(multi-factor authentication/多要素認証)で保護されていたため、サインインできませんでした。

しかし、組織AのエンタープライズWi-FiネットワークではMFAは不要で、認証にはユーザーの有効なドメイン・ユーザー名とパスワードのみが必要でした。しかし、これはハッカーがそのWi-Fiネットワークの範囲内にいる場合にのみ実行可能でしたが、実際にはそうではありませんでした。

ハッカーにとって幸運なことに、近くのWi-Fiネットワークはそれほど安全ではなく、組織AのエンタープライズWi-Fiネットワークの範囲内にありました。

「組織B」のこのシステムは「デュアルホームで、有線イーサネット経由でインターネットに接続されていましたが、同時に使用できるWi-Fiネットワーク・アダプターもありました」とVolexityは述べている。「攻撃者はこのシステムを見つけ、カスタムPowerShellスクリプトを使用してワイヤレスの範囲内で利用可能なネットワークを調べ、侵害した資格情報を使用して組織AのエンタープライズWi-Fiに接続しました。」

Volexityによると、ハッカーは「ネットワークへの2つのアクセス モード」、つまりMFAで保護されていないVPN認証情報と、侵入した別の近隣ネットワーク(組織C)を介して組織Bに侵入したという。

「攻撃者は複数の組織に侵入し、Wi-FiやVPN接続をデイジー・チェーン接続して最終的に組織A のネットワークに到達できるように、あらゆる手段を講じていた」と Volexityは述べている。

Volexityは、この攻撃はロシアのエリート・ハッカー グループ「Fancy Bear(別名 APT28)」によるものだとしている。同グループは多数のサイバー・スパイ事件の犯人とされている。今回の場合、ハッカーは組織Aを標的に、ロシアが 2022年02月に侵攻したウクライナに関するデータを収集していた。組織Aはワシントン D.C.に拠点を置いていると Wired は付け加えている。

この調査では、多要素認証が実施されていない場合の Wi-Fi ネットワークのセキュリティ リスクの一部が明らかになっている。 「企業のWi-Fiネットワークへのアクセスを、VPN(virtual private networks/仮想プライベート・ネットワーク)などの他のリモート アクセス サービスと同様に慎重に扱うべき時が来ているのかもしれません」「この攻撃は、標的のWi-Fiシステムのセキュリティ制御が電子メールやVPNなどの他のリソースよりも低かったために可能になったのです。」と Volexity は付け加えた。

https://www.pcmag.com/news/russian-hackers-sign-into-us-wi-fi-network-by-hijacking-nearby-devices

https://www.volexity.com/blog/2024/11/22/the-nearest-neighbor-attack-how-a-russian-apt-weaponized-nearby-wi-fi-networks-for-covert-access/

https://www.pcmag.com/encyclopedia/term/password-spraying

https://www.pcmag.com/how-to/multi-factor-authentication-2fa-who-has-it-and-how-to-set-it-up

https://www.pcmag.com/encyclopedia/term/powershell

https://www.pcmag.com/encyclopedia/term/powershell

https://www.pcmag.com/news/fbi-disinfects-ubiquiti-routers-exploited-by-russian-government-hackers

https://www.wired.com/story/russia-gru-apt28-wifi-daisy-chain-breach/

https://www.pcmag.com/how-to/multi-factor-authentication-2fa-who-has-it-and-how-to-set-it-up

https://www.linkedin.com/pulse/operators-behind-fancy-bear-inside-apt28-steve-waterhouse-cd-cissp-nly8c