AWS の IAMユーザの多要素認証に「Titan Security Key」を使用する方法

1か月前に購入した Titan Security Key を購入当初に設定した Google アカウント以外にも使ってみました。

AWS の認証情報が盗まれると、勝手にインスタンスを作られて仮想通貨マイニングされたり、踏み台として DDoS 攻撃に参加することになったり、高額費用請求されたり、他者に迷惑をかけたり散々な目に遭うことが想定されるでしょう。なので少しでも強度を高めるために IAM ユーザに Titan Security Key を用いた多要素認証を設定してみたいと思います。

もちろんこういうのは公式ドキュメントにもあるんですけどね!

手順

AWSコンソールでIAMを開きます。

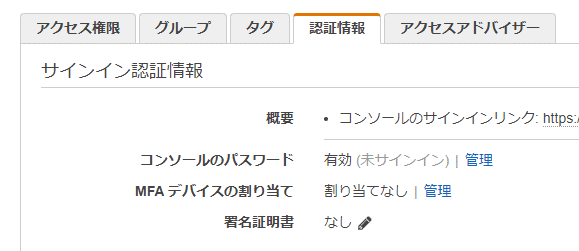

使用する IAM ユーザを選択し、認証情報タブの「MFA デバイスの割り当て」の「管理」リンクを押します。

「U2F セキュリティキー」を選択し続行ボタンを押します。

セキュリティキーを挿し、セキュリティキーの金色の部分をタップします。場合によってはブラウザが許可を求めてきますので許可しましょう。

設定が完了しました。簡単!

コンソールでログインしてみる

コンソールからIAMユーザとしてログインを試みると、以下のようになれば成功です。

MFA 認証を解除する

同じようにIAMユーザの認証情報のMFA デバイスの割り当ての「管理」リンクを押し、削除するだけです。

まとめ

スマートフォンを用いた多要素認証なら QR コード撮影して時間内に番号入力してって作業がありますが、それがキーに触れるだけで簡単に設定・使用することができました。めっちゃ簡単!

外出先で使う場合は持ち歩かなければならないので紛失リスクもありますが、スマートフォンを失くしてしまうことに比べればまだダメージは少ないのではないでしょうか。

もちろん Titan Security Key を使用したからと言って油断してはいけません。今回のはあくまでも AWS コンソールへのログインだけです。Credential が盗まれれば不正利用される可能性はあります。

リモートワークで会社PCを自宅に持ち帰るといったことにより、セキュリティ周りが緩くなったと感じる人はいるでしょうが、今一度気を引き締めていきましょう!

いいなと思ったら応援しよう!