SIEMによってセキュリティ運用はどう変わる?導入と運用の勘所

日々、ランサムウェアの被害、情報漏洩事故のニュースを見るけれど、うちの会社は大丈夫だろうか?詐欺メール被害や情報漏洩が発生していないだろうか?こんな不安を感じている経営者、情シス担当者も多いはず。そんなセキュリティ対策の強い味方、SIEMについて解説します。

SIEM (Security Incident and Event Management)とは、一言でいうと「面倒な監視、調査、対応作業を、より楽に効率化するためのツール」です。セキュリティ対策機器や情報システムの各種ログデータを総合的に管理するソリューションで、国内市場は1年で27%成長(2019年、ITR調べ)しており、SOC組織にとって不可欠なソリューションとなってきています。

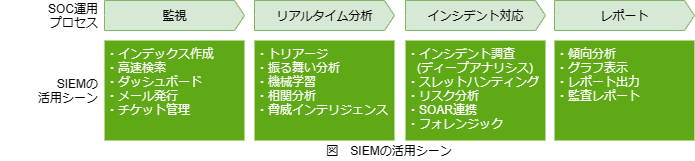

SIEMはイベントメッセージやログデータを一か所に集約します。そのログをパターンマッチまたは機械学習により自動的に分析し、攻撃の兆候や不正侵害を抽出してくれます。また『イベントマネジメント機能』により、SOC運用において発生した「イベント」処理管理や、レポーティングによる可視化を行うことができます。つまりセキュリティ運用において、統合管理基盤として位置づけられるものです。

この記事では下記のような内容でSIEMの基本的な知識を解説します。自組織のセキュリティ運用が少しでも楽になるよう、お手伝いをできればと思います。

<目次>

SIEM導入・活用のメリット

SIEMを導入によるメリットとしては下記のようなものがあります。

1. セキュリティインシデントの確実なキャッチ

サイバーキルチェーンの初期段階(偵察、侵害準備)から最終段階(情報窃取)にかけて複数の角度からログを監視することで、発生したインシデントを漏らさずキャッチすることができるようになります。

2. インシデント調査の迅速化

境界ネットワーク、特権アカウントのアクティビティ、システム内部のプロセス挙動など、複数のログを一気通貫で調査することができます。発見した攻撃痕跡をもとに、他のシステムへの影響がないか、遡及調査を迅速に行うことができます。

3. 最新の知見(インテリジェンス)の活用

グローバルで発生したセキュリティインシデントの知見(最新の攻撃コードやマルウェアのハッシュ値情報)が、セキュリティ専業ベンダにより検知パターンとして随時アップデート配信され、ゼロデイなど最新の攻撃に対応できます。

4. セキュリティ運用業務の効率化

インシデント情報が一元管理され、複数部門をまたいだ情報共有ができます。また分析レポートのテンプレートを活用し、経営層への情報共有が容易になります。

これらにより、組織が保護すべき情報資産に対するリスクの可視化、組織のセキュリティガバナンスが向上します。

代表的なSIEM製品

SIEMソリューションとしては各セキュリティベンダからそれぞれ個性的な製品が提供されています。ガートナーのMagic Quadrantでは、LeaderとしてSplunk, Exabeam, IBM QRadar, Azure Sentinel (Microsoft)などが挙げられています。またオープンソースではElastic Stackの人気が高くなっています。

ただし、SIEMといっても標準規格があるわけではなく、製品によってそれぞれ機能や特徴が異なります。自社の情報システムや業務データの特性、制約条件(セキュリティ運用を委託する場合など)に合わせ、最適な製品を選定する必要があります。

ログの分析による攻撃の検出の実際(例)

Splunkを例にログを使ったログ調査について例示します。システムへの侵害を、実際どのようにログから見つけることができるのでしょうか。実例を見てみましょう。

Active Directoryが狙われた、MS14-068の脆弱性を悪用した攻撃の検出を例に説明します。この攻撃では、Active Directoryドメインコントローラのログにて特徴的な痕跡(イベントID 4769, ステータスコード 「x0f」)がみられることが分かっています。Splunkでは処理言語”SPL”によって検索条件を記述し、ログをサーチします。

Splunkではログをリアルタイムで収集し自動解析(またはカスタマイズ)によりフィールドと値がインデックスされています。例えば1か月分のログを検索しても数秒~数分で検索することが可能です。 検索結果をもとに、攻撃に使用されたIPアドレス、アカウント名等を特定することができます。

※参考

SIEM導入・運用における課題

SIEMにおける課題として、次のようなものがあります。

1. 膨大なイベントへの対応

日々発生する、数百万件、数億件のログやイベントメッセージが発生します。本当に見つけたい『トゥルーポジティブ』(真陽性、実際の攻撃痕跡の検出)だけが取り出せればよいのですが、『フォルスポジティブ』(擬陽性、過検知、誤検知)も膨大に発生します。これらをうまく選り分けなければ、セキュリティ担当者はとても全部見ることができない状態となり、完全に宝の持ち腐れとなります。

イベントを選り分ける仕組みとして、各製品はインテリジェンスデータベース(最新シグネチャなど)やAI機能を使ったUEBA技術 (User Entitiy Behavior Analytics) 等に力を入れています。またSOAR(Security Orchestration, Automation and Response)ソリューションによる自動化も有効です。

2. リスクを判断するセキュリティ専門家が必要

高速化や自動化が整備されても、最後はどうしても人の判断が必要となります。そのためには、リスクを見極めることのできるセキュリティアナリストを確保することが必須となります。自社の人材確保が難しい場合、運用サービスをアウトソーシングすることができます。ただし、セキュリティ運用にどれだけコストをかけるべきかの評価・判断ができる自組織内での人材育成も必須です。

3. 運用コスト

SIEMは一般にバックエンドデータベースシステムにログデータを蓄積します。膨大なログデータを長期間収集・保管するため、ストレージ費用がかさみます。またソフトウェアライセンスがストレージ容量(ログデータ量)に対する従量制となる製品もあり、各製品ともに比較的高価なコストがかかります。

SIEMについてさらに知りたい方は

SIEMについてさらに知りたい、実際運用しているがもっと有効活用したい、という方のために、参考となる情報を紹介します。

SIEM導入ガイド(Splunk社、要登録)

SIEM選びのポイント、最新動向レポートです。Splunk社の視点ではありますが、SIEM一般の機能や技術動向、活用例などがより詳しくまとめられています。導入前に押さえたい運用基盤としての SIEM 活用ポイント(McAfee)

SIEM導入に失敗しないための注意事項や活用方法を簡潔にまとめた2017年のレポートです。コンピュータセキュリティログ管理ガイド

NIST 800-92 (米国国立標準技術研究所によるガイド)をIPAが日本語訳のうえ公開したものです。少し古い(2006年)の情報ですが、ログの管理について体系的によくまとまっています。

いかがだったでしょうか?ぜひSIEMをうまく活用して、セキュリティ運用の効率化につなげていただきたいと思います。

さらに詳しくサイバーセキュリティについて学ばれたい方に、以下のeラーニングコースと書籍を紹介させていただきます。

サイバーセキュリティアカデミー(サイアカ)

実践的で、わかりやすく、お手頃価格で、いつでもどこでも学べるサイバーセキュリティ専門のeラーニングコースを提供しております。マルウェア解析、IoTのペネトレーションテスト、クラウドセキュリティ、デジタル・フォレンジック、OSINT、FinTech関連のセキュリティなどのコースがあります。 コースについてお知りになりたい方は、https://cyberprotec.jpにアクセスください。

書籍のご紹介

サイバーセキュリティの基礎及びその監査の方法をわかりやすく解説しています。サイバーセキュリティの脅威、攻撃手法、対策を詳しく説明するとともに、NISTのサイバーセキュリティのフレームワーク、AICPAのサイバーセキュリティリスクのマネージメント報告なども解説しています。Amazonへのリンク