サイバーセキュリティ監査の進め方と評価のコツを解説します

はじめに

監査とは聞いたことがあっても、具体的にどのようなものかイメージのわかない人も多いかもしれません。特に、サイバーセキュリティ監査は、近年重要性が増してきた分野で専門性も高いものとなっています。また、広範囲にわたるヒアリング項目から適切な情報を収集した上で、効率よく・効果的な評価をする必要があります。本ブログでは、その定義や内容、評価する上での留意点やTipsをご紹介いたします。

Ⅰ. サイバーセキュリティ監査について

1.サイバーセキュリティ監査とは

監査とは、一般的に業務や成果物が、法規や適切に決められたルールに沿って運用、作成されているかを調べることです。特に、サイバーセキュリティ監査では、会社や組織のサイバーセキュリティへの備えが、適切なルールに沿って、十分に運用されているかを評価し、課題・弱点を洗い出すことです。詳しくは次の2点と定義され、リスク管理上で重要なプロセスです。

組織やプロセス、システムにおける、サイバーセキュリティ上の課題・弱点がないかを評価します。その評価においては、ルールやプロセスを取り決めたセキュリティコントロールが適切にデザイン・実装され、運用されているかをチェックし、課題・弱点を特定します。

評価は攻撃者の視点でシステム全体に対して包括的に行われ、その結果に基づき、リソース配分やツール選定、セキュリティコントロールの整備・運用の向上に関する、経営上の意思決定を支援します。

2.サイバーセキュリティ監査を実施しなければならない背景

なぜ今、改めて監査の必要性が求められているのでしょうか。その背景を2つの観点から説明します。

高度化するサイバー攻撃の脅威

テレビやインターネットでは、不正アクセスや、ウィルス感染によるシステム障害や情報漏洩のニュースを目にしない日はありません。2000年ごろまでは、攻撃者たちも自己顕示や嫌がらせなどを目的にスパムメールなどを送り付けてのウィルス感染を起こす、原始的な手法でした。2010年以降、インターネットやスマホ、IoTデバイスの普及に伴い、攻撃者たちがより計画的に金銭を狙った攻撃を仕掛けるようになったため、ランサムウェアウィルスに感染させたり、不正アクセスをしたりと、企業から多額の金銭、情報を奪い取ろうという動きになってきています。

特に、2020年以降は、新型コロナへの対応として、多くの企業でテレワークの普及拡大や社会全体のデジタル・トランスフォーメーションが進みつつある中、様々な企業へのサイバー攻撃が増えています。総務省の報告では、2020年4月以降に、33.8%もの日本企業がサイバー攻撃が前年比で増加した、という結果を伝えられています。また、米国では、2021年4月に、社会インフラである主要パイプラインを狙ったサイバー攻撃があり、4.8億円相当の身代金を払ったともいわれています。(のちに、司法省が一部回収)

規制や政府の動き

スマホ決済やネットショッピングなど利便性があがる一方で、プライバシーの保護や事業者に対する規制を定めた法律が、日本国内、および、世界各国でも作られています。仮に、情報漏洩などが発生した場合に、迅速な対応をしないと、企業のイメージダウンや損害賠償だけでなく、当局から多額の罰則が科されたりするほどの強制力をもった法律も増えています。

例えば、日本の個人情報保護法では、個人情報の管理や追跡、匿名化が定義されています。欧州では、GDPR(General Data Protection Regulation、一般データ保護規則)という法律が2018年から施行されて、IPアドレスやCookieなど個人を特定でき得る情報も個人情報と定め、欧州域から個人情報を持ち出す際に守るべき規定が定義されました。ユーザの権利として、企業側がユーザ側からの要望に応じて、データの削除を行うなどが盛り込まれており、迅速に対応しない場合の罰則が決められています。2021年8月には、Amazonが制裁金7億4600万ユーロ(約970億円相当)を科されたとの報道がなされています。

3.なぜサイバーセキュリティ監査をするのか

サイバーセキュリティにおける、いわゆる攻めと守りの対策を策定するため、以下2点の理由から、企業の大小に関わらず、その監査を実施することがとても重要です。

情報資産管理の課題・弱点を事前に洗い出し、改善、リスクの最小化に資するため。

潜在するリスクの大きさと問題への対応の優先度付けを明確にし、経営判断を助けるため。

4.どのように監査をすればいいか

これまで、サイバーセキュリティを取り巻く環境の変化を、脅威や規制の観点から見てきました。また、それら環境変化の中でも対策を講じるための監査の必要性についても触れました。では、実際にどのように監査を実施すればいいのでしょうか。

実は、企業の規模や業態業種、保有資産により、サイバーセキュリティ監査の方法や深さが変わってきます。しかし、業界や規模に依らず、定量的な評価ができる、NISTサイバーセキュリティフレームワーク(CSF, Cyber Security Framework)をベースにした監査・評価が、世界各国、日本の多くの企業でも活用されています。

次の章では、そのNISTサイバーセキュリティフレームワークを少しみていきましょう。

Ⅱ. NIST サイバーフレームワーク

1.どんな概要か

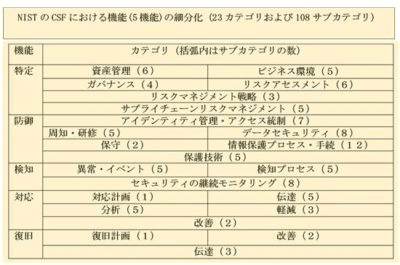

詳しくは、サイアカの関連ブログをぜひ読んでみてください。ここでは、サイバー対策の一覧を定めたコアの5つの機能についておさらいします。特定(Identify)、防御(Protect)、検知(Detect)、対応(Respond)、復旧(Recover)の5つの大項目から構成されます。さらに、それぞれにはサブカテゴリーが定義され、具体的なサイバーセキュリティ対策が明記されています。

2.なぜNISTフレームワークか

現在では半数以上の米国系企業がNIST CSFを採用しており、日本企業への普及率も年々向上してきていると言われ、グローバルスタンダードになりつつあると言っても過言ではありません。この国際標準ともいえるフレームワークは、国籍や業種、会社規模に依らない、サイバーセキュリティの対策を実践的に評価・検討支援するための、必ず知っておくべき考え方です。

2014年2月に初版がリリース後、2018年4月にはバージョン1.1が改訂され、コア機能の拡充、サブカテゴリの詳細化などが行われ、時代に合わせ進化するフレームワークと言えます。

3.どのように使うのか

それでは、サイバーセキュリティ監査を始める上での使い方についての留意点を簡単に述べます。

NIST CSF自体は網羅性が高いため、どこから手を付けていいのか分からないという声を聞きます。また、頑張って監査をした後、認識した膨大な課題を前にして種々の対策が打てなくては、せっかくの監査も効果がありません。そこで、現実的な計画を立案するための考え方を以下に列挙します。

組織の大きさ、事業規模に合わせて、できるだけ簡素化する。

事業目的にあわせて、どこから始めるべきかを考える。

取り掛かりやすいところ、結果が出やすいところから評価をする。

全体のバランスを考えて、実施をする。

Ⅲ. 評価手続き上の留意点

これまでは監査におけるフレームワークの概要、始める上でのポイントを述べてまいりました。実際の監査では、計画立案から始まり、ヒアリングシートに沿った関係者へのインタビューおよびエビデンス(証拠資料)の収集を行い、各社のセキュリティ対策を評価をします。本章では、評価を行う上での留意点に注目して述べてきたいと思います。

1.はじめに

IT担当者だけではない幅広い関係者の協力

先述の通り、NIST CSFでの規定範囲は幅広いです。そのため、必ずしも、IT部門だけが対応すればよいわけではありません。人事や営業、法務、さらには経営層を含む、いわゆるIT担当者以外の関係者を巻き込んだ評価体制が大事です。

エビデンスの重要性

ヒアリングを実施すると、各担当からはある対応をしていないという回答が得られることがあります。しかし、実際に、ポリシー文書やシステムのスクリーンショットを確認すると、会社としての準備ができていると見なせる場合が少なくありません。担当者自身の認識や実際のポリシーを総合的に評価するため、原則は、ヒアリングを実施するだけでなく、各項目のエビデンスを必ず集めるようにしましょう。

続いて、各領域を評価するにあたっての留意点として、有効とされるエビデンスについて触れていきます。

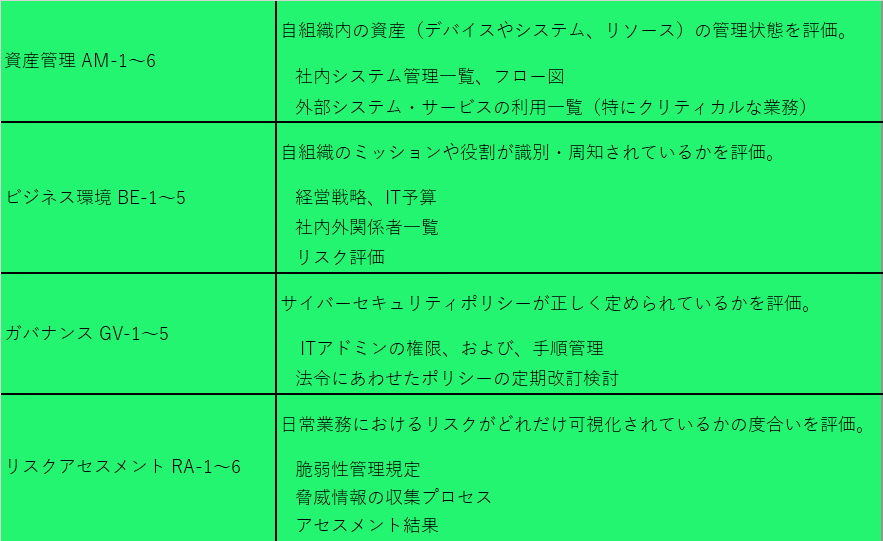

2.特定(Identify)

いち早く課題・弱点を特定することが、サイバー被害を未然に防ぐための有効な手段とされます。例えば、2017年頃からWannaCryなどのランサムウェア感染による、暗号資産のマイニングを狙った被害が世界的に相次ぎました。これらはWindowsのあるミドルウェアの脆弱性を突いたものでしたが、これらを使用している企業やユーザは同ミドルウェアの存在に気付かず、パッチ当てなどをすることを怠ったため、被害が広がってしまいました。このような事象からも、脆弱性を含むサイバーセキュリティの様々なリスクを特定することへの重要性を再認識されております。本領域で監査上特に抑えるべき点を挙げます。

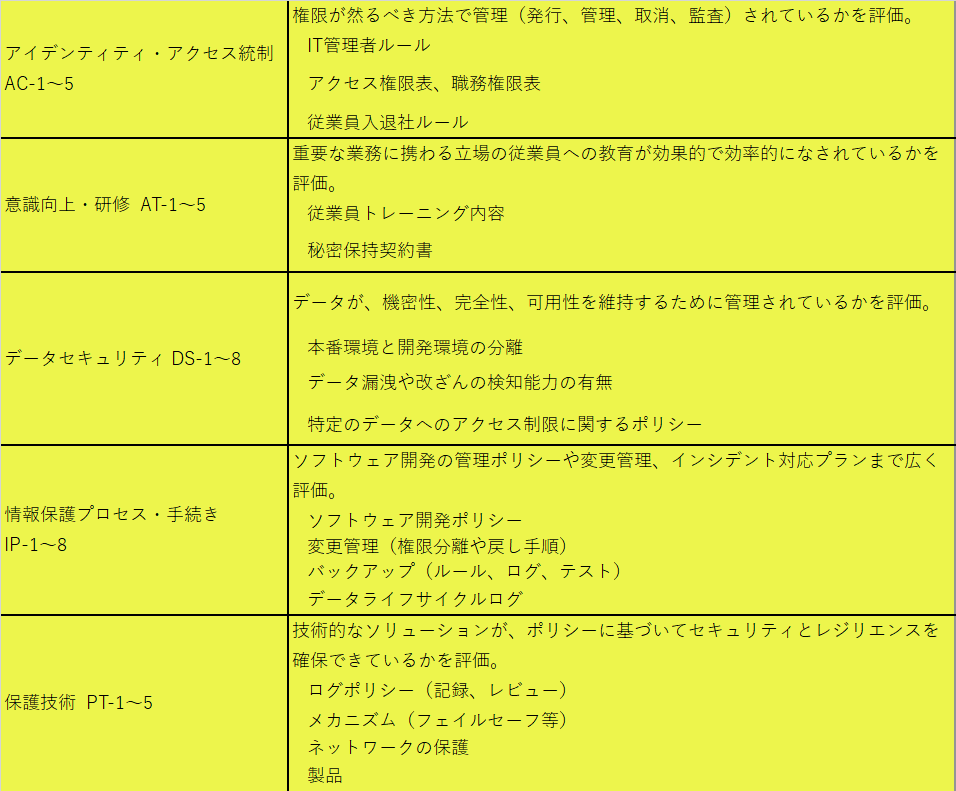

3.防御(Protect)

本領域では、データ保護を中心としたセキュリティ対策を講じることで、サイバーセキュリティ被害の影響を最小化することが目標とされます。以下、本領域で監査上特に抑えるべき点を挙げます。

4.検知(Detect)

本領域では、サイバーセキュリティイベントをいち早く見つけることで脅威を軽減するための項目が続きます。自社システム内の脅威を見つけるまで100日以上かかることもあるともいわれます。中には、400日以上前からシステムに潜伏した後に攻撃されたケースもあります。以下、本領域で監査上特に抑えるべき点を挙げます。

5.対応(Response)

本領域では、実際に検知されたセキュリティイベントへの対策を講じ、脅威を迅速に排除するための準備がどこまでできてるかを評価します。以下が監査時に主な論点となります。昨今ではリモートワークが増え、ゼロトラスト時代への対応が多くの企業で迫られています。セキュリティインシデントを防ぐための対策に重きを置くだけでなく、セキュリティインシデントが起こる前提でいかに素早く柔軟に対応するか、がより求められるようになってきています。その意味でも本領域の監査は、今まで以上に意味があると言っても過言ではありません。

6.復旧(Recovery)

5つの機能の中での最後にあたる本領域では、事業がインシデント発生時からの復旧をし、通常のオペレーションに戻るまでの過程を評価します。以下、本領域で監査上特に抑えるべき点を挙げます。

Ⅳ. 効果的な評価を行うためのTips

前節では各領域における特に重要となるコントロール上の監査ポイントについて触れました。これらエビデンスを集めることで、セキュリティ対策状況がより浮き彫りになります。最後に、より効果的な評価にするためのTipsをお話いたします。

インタビューを必ず実施しましょう。そして、その相手が適切な権限を持つ従業員であることを確認しましょう。細部に至っては文書化されていないことも少なくなく、ルール通りにプロセスが運用されていないこともあります。そのため、必要な関係者からの情報は不可欠となります。

エビデンスは多角的に評価をしましょう。ひとつのエビデンスを確認するだけでなく、例えば、システムの使い方や実際のログなどを集めることで、ルールと実際のオペレーションのギャップを評価することができます。

小中規模の組織では、人員やコストの制約上、監査後の対応が後手に回ることが頻繁にあります。そのため、リスクの優先度付けを行い、システム対策を始めた後も、定期的にフォローアップができる体制がセキュリティレベルの向上には必要です。

Ⅴ. さいごに

今回は、グローバル標準とされるNIST CSFに基づくサイバーセキュリティ監査の手法や評価ポイントを記事を書きました。様々な角度から組織のリスクを具体的に見える化することができるフレームワークであるため、その評価結果は経営方針に大きく影響を与えるクリティカルなものです。今回の記事が、今後の皆さまのサイバーセキュリティ対策を検討する上での助けになれば幸いです。ここまでお読み下さり、ありがとうございました。

さらに詳しくサイバーセキュリティについて学ばれたい方に、以下のeラーニングコースと書籍を紹介させていただきます。

サイバーセキュリティアカデミー(サイアカ)

実践的で、わかりやすく、お手頃価格で、いつでもどこでも学べるサイバーセキュリティ専門のeラーニングコースを提供しております。マルウェア解析、IoTのペネトレーションテスト、クラウドセキュリティ、デジタル・フォレンジック、OSINT、FinTech関連のセキュリティなどのコースがあります。 コースについてお知りになりたい方は、https://cyberprotec.jpにアクセスください。

書籍のご紹介

また、以下の書籍では、サイバーセキュリティの基礎及びその監査の方法をわかりやすく解説しています。サイバーセキュリティの脅威、攻撃手法、対策を詳しく説明するとともに、NISTのサイバーセキュリティのフレームワーク、AICPAのサイバーセキュリティリスクのマネージメント報告なども解説しています。Amazonへのリンク