Webサイトのセキュリティ対策は万全ですか? WAFの機能を有効に使うための運用のコツをご紹介!

はじめに

Webサイトのセキュリティ対策は万全ですか? デジタルトランスフォーメーションの促進、テレワークの普及により、WebサイトはSaaS型アプリケーション、Webコンテンツの利用が増加する一方で、脆弱性を狙ったサイバー攻撃や情報漏洩事件も増加しています。

サイバープロテックの他のブログでWAF導入のポイントをご紹介させていただきました。

Webサイトのセキュリティ対策は万全ですか?WAF導入ポイントをご紹介!

本ブログでは、Webサイトの代表的なセキュリティ対策である「WAF(ワフ)」をうまく利用する運用のコツについて実務的な面も踏まえポイントをご紹介したいと思います。

WAFとは何か?

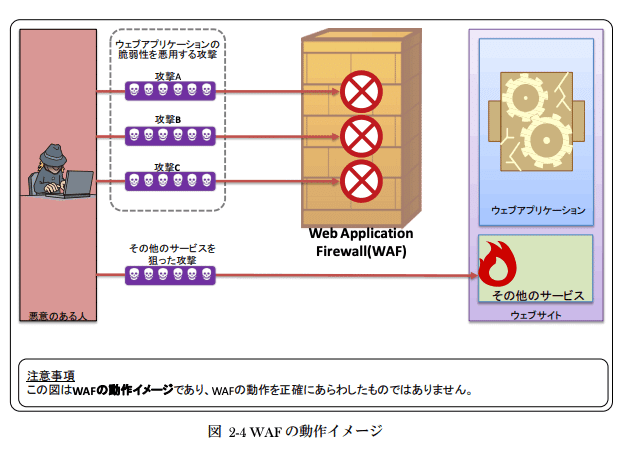

WAFとは「Web Application Firewall」の略です。Webサイトの中で動作するアプリケーション(Web Application)の保護に特化した防火壁(Firewall)の役割を提供します。

WAFはWebサイトへの通信を「シグネチャ」という「怪しい行動パターンリスト」と照らし合わせ、通信の中身を検査した結果、このシグネチャに一致するアクセスがあった場合、通信を遮断します。

WAFに必要な運用とは?

WAFにはサービスや、アプライアンスなど実に様々な利用形態があります。共通して言えるのは、安全にWebアプリケーションを利用するためのセキュリティ対策手法の一つであり、どの利用形態においても必ず「運用」が必要なセキュリティ対策ということです。

引用:WAFの利用形態についての参考資料:IPA 独立行政法人 情報処理推進機構 :WAF読本

ではWAFの運用とはどのようなものでしょうか?簡潔に言えば「シグネチャを最新な状態にし、継続的に安全なアクセスができる環境を維持すること」です。

そのために必要となるのが以下の2つの要素です。

悪意のある通信を防御する運用

通常の通信の通過を妨げない運用

この相反する2つをバランスよく運用することがWAF運用における重要なポイントです。

WAFのシグネチャとは何か?

「シグネチャ」とは「怪しい行動パターンリスト」であることは前述したとおりですが、通信の良し悪しを判断するための「シグネチャ」は大変重要な要素です。運用のポイントを解説する前に「シグネチャ」について少しだけ踏み込んだ理解が必要です。

OWASPというセキュリティ権威のある組織

全世界で権威のある、アプリケーションセキュリティ向上のためのOWASP(Open Web Application Security Project)(読み方:おわすぷ)という組織があります。

このOWASPはオープンソース・ソフトウェアコミュニティとしてソフトウェアやWebアプリケーションのセキュリティ分野の研究、ガイドラインの作成、脆弱性診断ツールの開発、イベント開催など多岐にわたる活動を世界的に展開しています。

有名なものとして世界中のセキュリティスペシャリスト有志たちにより「セキュアなアプリケーションとは何か?」「どうすれば世界のアプリケーションがセキュアになるか?」が議論され、作成されたアプリケーションセキュリティの基準をOWASP Top10として配信しています。このTop10は米国国防情報システム局(DISA-STIG)、米国連邦取引委員会(FTC)、米国連邦捜査局(FBI)等、米国のみならず様々な国際機関が参照しています。

日本で言うところのIPAが毎年公開する情報セキュリティ10大脅威の世界版とイメージしていただければ分かりやすいと思います。

OWASP ModSecurity Core Rule Setプロジェクト

このようにOWASPは様々なセキュリティの活動を世界的に展開しています。その中の一つとして、OWASPはWAFで使用するための攻撃検出ルールセットの開発を行い無償で提供しています。これがOWASP ModSecurity Core Rule Setプロジェクトです。

このプロジェクトで配布されるCore Rule SetはCRSと表記され、記事執筆時現在3.3.0が最新版です。

このCRSはオープンソースのWAFである、Apacheの追加モジュールModSecurityに標準的に実装されています。現在、市場で提供される様々なWAFの多くはこのCRSを元に開発されていると言われています。勿論独自にWAFエンジンを開発しているベンダーも存在しますが、セキュリティ分野におけるOWASPの影響力の大きさが伺えます。

CRSの中身について

ではこのCRSでどのような攻撃を防ぐことができるのでしょうか?分かりやすくルールリストを「シグネチャ」、「怪しい行動パターンリスト」に例えましたが、CRSでは実に数千種類のパターンが定義されており、スコアリング評価によってリスクを算出しています。

単純にこのパターンがNGという判断でなく、このパターンとこのパターンがこのタイミングで発生した時、リスクのスコアリングが〇〇以上でNGと判定と言うような、計算ロジックが存在します。

このスコアリングと計算ロジックは割愛しますが、CRSに基づき作られたシグネチャがWAFの基本エンジンとなって動作しているということです。そしてOWASPTop10を中心に主に以下のような攻撃カテゴリに対する保護を提供してくれます。

SQLインジェクション

クロスサイトスクリプティング

ローカルファイルインクルード

リモートファイルインクルード

PHPコードインジェクション

Javaコードインジェクション

Shellshock

Unix / Windowsシェルインジェクション

セッションハイジャック

不正スクリプト検出

不正スキャンパケット検出

ボット検出

このルールを細分化すると、数千のルールセットとなり、シグネチャとしてWAFの中身で動作しています。ここまでWAFの内部で動くシグネチャについて説明させていただきました。WAFの中身にはこのような叡智が詰まっているのですね。

参考1:OWASP公式サイト

参考2:OWASP ModSecurityコアルールセット(CRS)プロジェクト

運用ポイントについて

ここまでWAFの中身について細かい部分を解説してきました。以上を踏まえWAFの機能を有効に使うための運用のポイントをご紹介します。

前述したとおり、運用における2つの要素、「悪意のある通信を防御する運用」、「通常の通信の通過を妨げない運用」をWAFの中身であるCRSをの特徴を踏まえると以下の3点が運用の実務的なポイントであると考えます。

1・フォルスポジティブ+ホワイトリスト方式で運用する

2・外部マネジメントサービスを検討する

3・守れない範囲を理解し多層防御

1・フォルスポジティブ+ホワイトリスト方式で運用する

Webサイトも様々ですから、いつもシグネチャが常に正しい判断をするわけではありません。ここに2つの概念が存在します。

フォルスポジティブ「誤検知」:正しい通信を遮断してしまう

フォルスネガティブ「検知漏れ」:悪い通信を通過させてしまう

WAFを運用する上では必ず発生する事象です。これらの通信をあるべき姿に修正していく作業がチューニングであり、WAF運用の肝となる作業です。

このアプローチについてですが、一般的なWebサイトにおいてはデフォルトのルールセットから、フォルスポジティブを発生させ、該当するルールを除外していく「ホワイトリスト方式」での運用が推奨されます。

なぜでしょう?

フォルスポジティブは、Webサイトへの正しい通信パターンを把握できれば再現可能なのに対し、フォルスネガティブは、アンチパターンを事前に確認する必要があります。

同時に、アンチパターンは攻撃と判断される通信である為、本番環境での利用が制限される可能性があります。再現性が困難な上、中小企業のシステム担当は人的リソースが限定的であることが多く、導入から運用の負担が大きくなってしまう懸念があります。

いずれの形態であっても初期のシグネチャは比較的厳しく設定されている製品が多いということと、ほとんどのサービスや機能にモニターモードという(検知はするが防御はしない)機能が実装されています。

一定の試用期間を設け運転させることで、実環境に影響を与えることなくフォルスポジティブを抽出させることが可能です。

このように利用者自身でホワイトリストを設定する環境が提供されているものがほとんどです。

モニターモードでフォルスポジティブ通信を発生させる。出力された通信ログからホワイトリストを作成し、WAFポリシーに適用する。この繰り返しで、WAFポリシーの最適化を行います。運用に費やせるリソースを鑑みるのであれば、フォルスポジティブ+ホワイトリスト方式がおすすめです。

2・外部マネジメントサービスを検討する

シグネチャのチューニング作業は前述したとおり、通信ログの確認作業を行いながら、ホワイトリストを作成し、WAFに適用する。この作業を繰り返しながらWAFシグネチャの最適を行うという作業が必要です。これは地道な作業であり、一定の専門知識が求められ、費やすことができる時間にもよりますが、運用負荷も発生します。そこで、外部マネジメントサービスを検討することをおすすめします。Webサイトの目的と状態に合わせた高難易度の運用を実現できる可能性があります。具体的にどのようなメリットがあるのでしょうか。

外部マネジメントサービスのメリットは単純な代行として運用負荷の軽減も可能ですが、情報セキュリティは利用者の「こうしたい」というポリシーが重要になることから、高い付加価値の運用が可能になるという点が大きなメリットだと考えます。

デメリットとしてはコストの高さが挙げられます。運用のどこまで委託するかによりますが、運用コストは高くなる傾向にあります。

よくある外部マネジメントサービスを見ていきましょう。

※記載された予算感については、執筆時点での見解を踏まえたものです。

ポリシーチューニングサービス

導入時のポリシー設計、運用時に誤検知が発生した際のチューニング、ホワイトリスト、ブラックリスト作成など、専門家が適切にチューニングを支援してくれるサービスです。またサービスによってはWebサイトのタイプによって予めカスタマイズされた推奨ルールセットを提供してくれるサービスもあります。

ポリシーチューニングの予算感は?

サービス型のWAFは提供事業者が用意するパターン化されたチューニングの範囲内であれば、サービス利用料に包括されるケースが多いと考えられます。

アプライアンス型のWAFもアプライアンスの仕様内で対応可能なものであれば設定変更の範囲内で対応可能です。

しかしながら例外的なカスタマイズが必要な場合、スポットで対応で都度見積もりというケースが多いようです。中小企業向けのサービスであれば、スポット対応は1回につき5万円程度が相場と思われます。

これは事前調査、設定変更、経過観察など一通りの対応がセットになっていることが多く、サービスレベルはベストエフォートであることがほとんどです。対応が完了しない場合(シグネチャの開発が必要となる場合や継続的なチューニングが必要な場合)は追加見積もりというケースもあります。

レポーティングサービス

日次、週次、月次等、定期的にWebサイトへのアクセス状況をレポーティングしてくれるサービスです。内容は様々ですが、専門家の分析を踏まえたものや、報告会形式で行われるプロフェッショナル向けのサービスもあります。

レポーティングサービスの予算感は?

レポーティングサービスにおいても同様です。サービス型のWAFは提供事業者が用意するパターン化された出力レポートの範囲内ではサービス利用料に包括されるケースが多いと考えられます。

例外的なクエリ条件が伴うレポーティングについてはオプションサービスとされることが多いようです。3万円程度が相場と思われます。

アプライアンス型のWAFもアプライアンスの標準仕様内であれば追加費用無く対応可能です。レポート機能を拡張する場合、アプライアンスによってはライセンスの追加購入が必要なケースもあります。

脆弱性診断サービス

Webサイトに対する脆弱性診断を提供するサービスもあります。これはWAF経由で診断するというよりも、Webサイト自体に対する診断を行います。そこで検出された脆弱性をカバーするためのWAFルールセットをチューニングするといった流れです。これは定期的に実施ができるため、WAFだけに頼らない、Webサイト自体の安全な運用の一助となります。

参考:安全なウェブサイトの運用管理に向けての20ヶ条 ~セキュリティ対策のチェックポイント~

脆弱性診断サービスの予算感は?

脆弱性診断サービスはツールによる自動診断と手動によるカスタム診断という大きく分けると2つの手法があります。この手法にWebサイトのボリュームに応じて金額が算出されることが多いと考えられます。

サービス型のWAFは提供事業者が用意するものは殆どが自動診断となり、サイトの規模にもよりますが10万円以内が相場と思われます。

手動診断となるとテストケースを作成し、人手を介したプロフェッショナルサービスの提供となるため、非常に高価になるケースが殆どです。

サイバー保険付帯

高度なサイバー攻撃が増加する中、万が一被害が発生した場合に備え、サイバー保険を付帯しているサービスも最近増えています。

どのような被害を補填するか、企業規模、によって補償金額は異なるため、価格感は様々ですが、経済産業省とIPAにより今年度(2021年)からサイバーセキュリティお助け隊サービスの認定基準が制定され、4月から運用が始まりました。この基準の中にも簡易サイバー保険の付帯があることから、サイバー保険市場はWAFサービスだけにかかわらず、将来的にセキュリティサービス全般に保険市場は拡大していくことが予測されます。

参考:サイバーセキュリティお助け隊サービス

ご紹介したマネジメントサービスが、WAF運用には必要性が高いと思われます。勿論自社で運用することも不可能ではありませんが、かなり厳しいというのが実情では無いでしょうか?検討の段階で自社のWAF運用に必要な要素が見えてきますので、比較・検討されてみることをおすすめします。

外部マネージメントサービスを利用した場合、上記以外にも、管理コンソールの提供や、製品の監視サービス、困ったときの窓口提供など提供してくれる事業者もあります。

保守サービスの一般的な相場として、サービス型の場合、利用料金の10%程度、アプライアンス型の場合、初期導入費用の20%程度(年間)が目安と言われています。あくまで相場なので目安ではありますが、参考にしてみてはいかがでしょうか。

3・守れない範囲を理解し多層防御する

自社で運用するもよし。外部マネジメントサービスを利用するもよし。WAFは重要かつ有効なセキュリティ対策ですが、あくまで手段の一つにすぎないということです。

インターネット上に公開されたサーバはWebサービスと同時に多くの脅威にさらされています。いくつかの攻撃手法やリスクについて紹介します。

DoS攻撃

最も有名なものがDoS攻撃 (Denial of Services attack)と呼ばれる手法です。これは、大量のデータや不正なデータを一方的に送りつけてシステムを正常に稼働できない状態に追い込む攻撃です。Webサービスに関連するものであれば、WAFで防ぐことができるケースがほとんどですが、ICMP(Internet Control Message Protocol)やUDP(User Datagram Protocol)といったWebサービス通信では用いられないデータで攻撃を受けるケースがあります。

遠隔操作権限の不正取得

遠隔操作が可能なサービスとしてSSH(Secure Shell)、VNC(Virtual Network Computing)、リモートデスクトップが攻撃の対象となるケースがあります。これらのサービスは最悪のケースとして悪意のある他者に不正ログインされ管理者権限を奪われてしまうこともあります。

OSがもつ脆弱性

Windows、Unix、Linux、様々なOS(オペレーションシステム)上でWebサービスは動作することが可能です。Windows Updateをイメージしていただくと理解しやすい例えですが、OSや関連するモジュールのパッケージは日々更新パッケージがリリースされています。定期的なメンテナンスとして更新作業することがWAFではできない脆弱性対策となります。

レイヤにおける守備範囲を正しく理解し、WAFだけではなくIPSやFWの導入、Webサーバ自体を保護するエンドポイント製品の導入も有効でしょう。

WAFは有効ではあるがWAFだけでは完璧ではないということを念頭に、可能な範囲で多層防御の考え方を運用に取り入れていただくことをおすすめします。

WAFの利用形態についての参考資料

引用:IPA 独立行政法人 情報処理推進機構 WAF読本

さいごに

アクセスの多い大規模なサイトはCDN(Content Delivery Network)経由で配信されているケースが多く、WAFというセキュリティ対策はCDNとの親和性が非常に高いサービスと言えます。これも多層防御の考え方の一つです。

しかしながらCDNと運用を含めたサービス型のWAFはコストが高くエンタープライズ向けのWeb環境と言えるでしょう。中小企業向けのセキュリティ対策としては効果とコストのバランスを検討する必要があります。

ここまで述べてきたとおりWAFのセキュリティ対策は有効ではあるが完璧ではありません。中小企業でWAFを運用するにあたって、自社で運用する場合、外部へアウトソースする場合の費用の比較、IPSやFW、サーバ自体を保護するエンドポイント製品の導入を検討するなどバンランスの取れた多層防御が理想と考えます。

IPAが公開している安全なウェブサイトの作り方が今年新たに更新されました。是非ご一読いただき、安全なWebサイトの作り方を概要だけでも把握することが、適切な運用への一助になると筆者は考えています。皆様のご参考になれば幸いです。

引用:IPA 独立行政法人 情報処理推進機構 安全なWebサイトの作り方

さらに詳しくサイバーセキュリティについて学ばれたい方に、以下のeラーニングコースと書籍を紹介させていただきます。

サイバーセキュリティアカデミー(サイアカ)

実践的で、わかりやすく、お手頃価格で、いつでもどこでも学べるサイバーセキュリティ専門のeラーニングコースを提供しております。マルウェア解析、IoTのペネトレーションテスト、クラウドセキュリティ、デジタル・フォレンジック、OSINT、FinTech関連のセキュリティなどのコースがあります。 コースについてお知りになりたい方は、https://cyberprotec.jpにアクセスください。

書籍のご紹介

サイバーセキュリティの基礎及びその監査の方法をわかりやすく解説しています。サイバーセキュリティの脅威、攻撃手法、対策を詳しく説明するとともに、NISTのサイバーセキュリティのフレームワーク、AICPAのサイバーセキュリティリスクのマネージメント報告なども解説しています。Amazonへのリンク