SPF・DKIM・DMARCってなに?~Outlookで確認してみた~

新米セキュリティエバンジェリストの半沢です!

心はいつまでも新人でいたい私が今回テーマにするのは、メールの送信元認証についてです。「SPF・DKIM・DMARC、聞いたことはあるけどもう一度さらっと復習したい」「これらを使ってなりすましメールはどう見破れるの?」と気になっている方、ぜひご一読ください。

Gmailの「メール送信者のガイドライン」対応

2023年末、Googleが「メール送信者のガイドライン」適用について発表しましたね。2024年6月から、本格的な適用が開始したため、ガイドライン対応に追われた組織もあったでしょう。ガイドラインのポイントは、超ざっくり申し上げますと以下です。

・迷惑メール(なりすましメール)対策強化のため、送信者向けガイドラインを作成

・メール送信者がガイドラインの要件を満たさないと、Gmailアカウントへメールが配送されなくなる

・1日当たりに5000件以上のメールを送信している送信元は「SPF・DKIM・DMARC」すべてに対応しなければいけない

Gmailにメールを送れなくなるなんて、死活問題ですね。

しかし、なりすましメールの対策はそれだけ喫緊の課題となっているのです。近年、文面からだけでは判断できないなりすましメールが増えており、Emotetも巧妙ななりすましメールを使ったものが多かった印象です。ここからは、なりすましメール対策である「SPF・DKIM・DMARC」の仕組みについてお話していきたいと思います。

SPF・DKIM・DMARCをサクッと説明

そもそも「SPF・DKIM・DMARC」ってそれぞれなんだっけ…となっているあなたのために簡単に解説します!これらの仕組みがあることで、受信者側は受信したメールが迷惑メールかどうかを確認することができるのです。

SPF (Sender Policy Framework)

SPFでは、メールの送信元IPアドレスと、送信元メールアドレスドメイン(エンベロープFrom※1)に紐づくSPFレコード※2に記載されたIPアドレスを照らし合わせることで、送信元のIPアドレスを検証します。

(※1) エンベロープFrom

受信者のメールクライアントには表示されない、メールサーバー同士のやり取りに利用される送信元メールアドレス情報。受信者メールクライアント差出人欄に表示される送信元メールアドレス情報はヘッダFrom。

(※2) SPFレコード

ドメイン情報が記載されたDNSレコード内に送信元メールサーバーの情報を記載したもの。

DKIM (Domain Keys Identified Mail)

DKIMでは、メールの送信元で秘密鍵により付与された電子署名を、DNSサーバーから受け取った公開鍵で検証し、メールの改ざんやなりすましがないことを確認します。

DMARC (Domain-based Message Authentication, Reporting and Conformance)

DMARCでは、SPF認証やDKIM認証に加え、アライメントのチェックを実施します。アライメントのチェックでは、ヘッダFromのドメインがSPFやDKIMで認証したドメインと一致するか検証します。これらのDMARC認証に失敗した場合、受信者側は送信ドメイン所有者が定義したポリシーにより、メールを処理します。

また、送信ドメイン所有者側は、DMARCのポリシー処理結果(送信されたのか、隔離されたのか、受信拒否されたのか)についてレポートを受け取ることが可能です。レポートでは、自組織のドメインをヘッダFromに利用して配信されているメールを確認できたりします。レポートを確認することで、SPFやDKIMの認証結果やなりすましメールの送信元メールサーバーなどが把握できるのです。

Outlookから受信メールの「SPF」「DKIM」「DMARC」を確認してみた

企業の場合、不審な添付ファイルや詐欺メールはセキュリティ製品でブロックするようにしてあるのが一般的かと思います。しかし、万が一怪しいメールが届いた際、自分で確認する方法はないのか?ということで、今回はOutlookのヘッダ情報にて、「SPF・DKIM・DMARC」認証結果の確認方法をご紹介します。

Outlookでのヘッダ情報の確認

Outlookのヘッダ情報から、前述のSPF・DKIM・DMARCレコード記述を確認することで、きちんと送信元認証を突破しているのか確認してみましょう。

(1) 対象メールを開き、左上のタブから「ファイル」をクリックします。

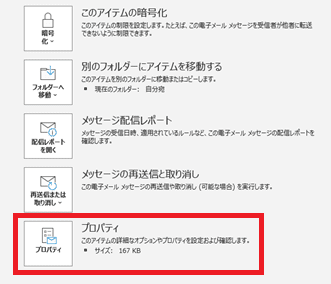

(2)「プロパティ」をクリックします。

(3) 表示されたプロパティの「インターネットヘッダー(H)」をコピーして、

何らかのテキストエディタに貼り付けます。

(4) 貼り付けたヘッダ情報から、送信元認証の該当箇所を確認していきます。

Authentication-Results:

送信元ドメイン認証(SPF・DKIM)による認証結果が以下フィールドで確認できます。spf=pass (sender IP is xxx.xxx.xxx.xxx)

SPF認証が成功しており、送信元IPアドレスが「xxx.xxx.xxx.xxx」であることを示しています。dkim=pass (signature was verified)

DKIM認証が成功しており、電子署名が証明されていることを示しています。dmarc=pass action=none

DMARC認証が成功したこと、DMARCで定義され適用された処理を示します。アクションが「quarantine」や「reject」の場合、SPFやDKIMで認証失敗した際は、不審メールとして迷惑メールフォルダに隔離されたり、メール受信を拒否されたりします。

おわりに

簡易的な送信元認証の確かめ方を記載しましたが、人間の目でなりすましメールを見破ることは難しくなっていますので、セキュリティ製品を導入し、日々監視・運用することが適切な対処法となりそうです。また、身に覚えのないメールが届いた場合は、電話などで送信者に直接確認が取れるまでURLやファイルを開かないことも心がけておきましょう。なりすましメールに関連して、Cyber NEXTチャンネルではフィッシングについても紹介していますので、ぜひ併せてご視聴ください!

筆者:半沢