第44話 監査ログ。チェックするポイント2つ

今回は、CISセキュリティ管理の第8章「監査ログの管理」について考察する。

監査ログチェックは不正侵入の二重防御

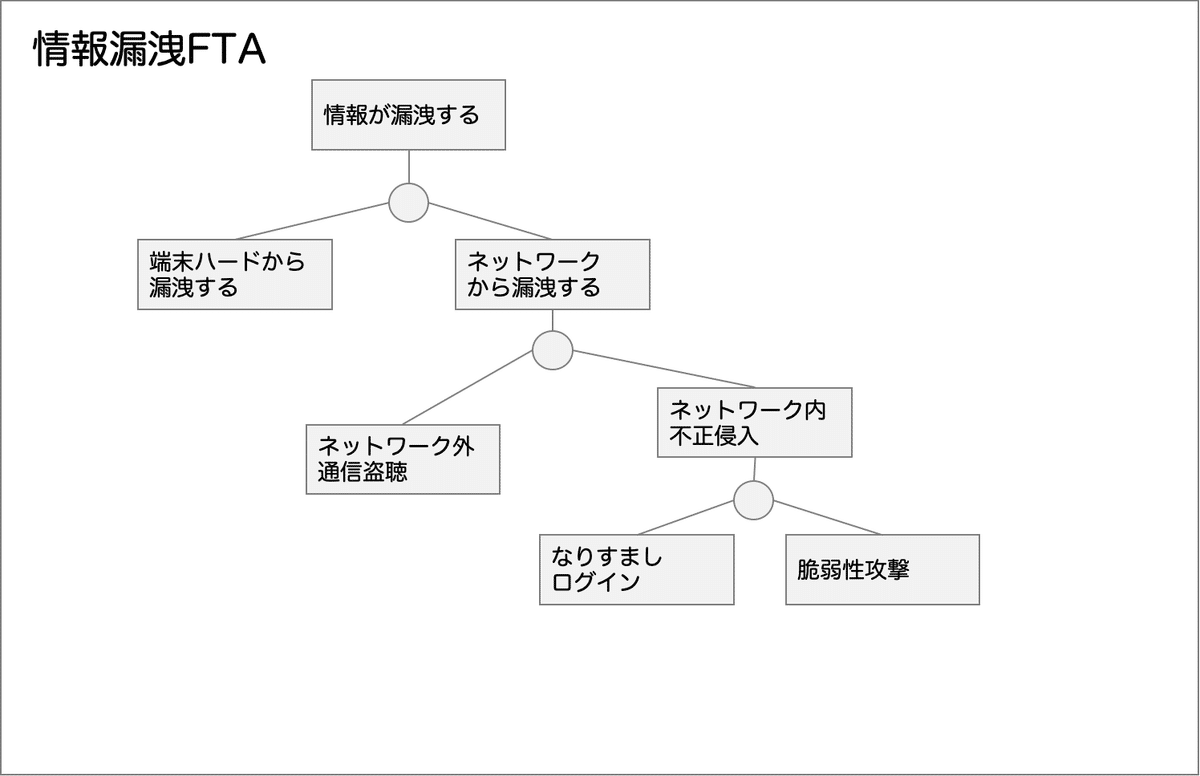

その前に、システムの情報漏洩の脆弱性について再度FTAでおさらいをしておく。

そしてこれらの対策は以下となる。

これらのFTA解析によって、今回の「監査ログの管理」は、万が一侵入された場合でも、不正侵入を発見する二重防御の仕組みと言える。

しかしこのCISセキュリティ管理では、監査ログの分析についてほとんどの企業が実施していないと報告されている。

ログの収集と分析は、企業が悪意のある活動を迅速に検知するために不可欠です。時には、監査記録が攻撃成功の唯一の証拠となることもあります。攻撃者は、多くの企業がコンプライアンス目的で監査ログを保管していることを知っていますが、企業はほとんど分析していません。

なぜログは分析されないまま放置されるのか

多くの企業が、監査ログの定期的チェックを行っていない最大の理由は「ログチェックには膨大な工数がかかる」ことであろう。

確かにログをチェックして不正侵入を監視しつづけることは多くの工数が必要となる。

それであれば、せめて下記の2つのポイントだけでも定期的に確認して欲しい。

それはネットワーク出口とActiveDirectory

効果的なログ分析方法についてはJPCERTのガイドライン下記2点が参考になる。

ファイアーウォールやプロキシなどネットワークログの解析は、重要であるが工数がかかる作業であることには変わりはない。そのためにはIDSなどの機器の導入が効果的だが、これについてはまた別の章で解説する。

またADログ定期的な解析が重要であることは「第41話 御社のADはなぜ危険なのか〜CIS Controls 06」で解説したとおりだ。

まとめ

・不正侵入の防御にはログの解析は多重防御の観点から有効。

・ADはハッカーから狙われやすいので定期的なログ解析は有効。

・ネットワークの不正ログ検出も有効だが、IDSなどの機器の導入も有効。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。