第28話 不正アクセス漏洩事故100件調査からわかった。約半数を占める○○の脆弱性

今回はサーバの不正アクセスによる情報漏洩について考察する。

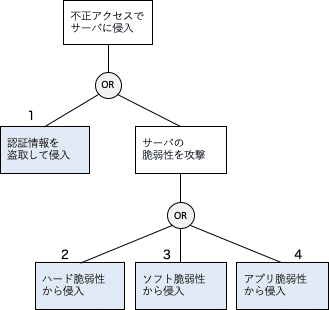

不正アクセスの原因をFTA解析を行った結果は下記となる。今回はこの解析に沿って考察を進めていく。

原因1 「認証情報を盗取されて侵入される」

何らかの手口によって、社員の認証情報(アカウントとパスワード)が漏洩し、なりすましで不正アクセスされるケースだ。

詳細は前回の記事(第27話 従業員のアカウントとパスワードはすでに闇市場で売られていると考えた方がいい理由)でも考察したが、社員の認証情報(アカウントとパスワード)は漏洩していると想定するべきだ。

この対策は多要素認証が最も効果的である。特に業務システムが外部インターネットに公開されている場合は、業務システムへの認証は多要素認証を導入するべきである。

原因2 「ハードの脆弱性を突かれて侵入される」

サーバの脆弱性を攻撃される場合。ハード、OS、アプリケーションそれぞれの脆弱性が考えられる。

まずハード(サーバやネットワーク機器)の脆弱性対策については

・ハードウェアのセキュリティパッチを常に最新にすること。

そして

・セキュリティパッチの提供サポートが終了したハードは使用しないこと。

に尽きる。

2020年に全国で一斉に在宅ワークが広がった時に、ハードの脆弱性をそのままに古いVPNルータを引っ張り出して使ったことにより、その脆弱性を突かれて不正アクセスが起きたインシデントは記憶に新しい。[01]

原因3 「OSの脆弱性を突かれて侵入される」

OSの脆弱性も同様だ。不必要なポートを塞ぎ接続をできるだけ制限したうえで、OSのセキュリティパッチを常に最新にすることだ。

たとえポートを塞いだり接続元の制限を行ったとしても、外部に晒されている限りは、脆弱性をついた攻撃リスクはある。

このため、OSベンダーが提供するセキュリティパッチは常に更新されているべきだ。

原因の約半数を占める対策が難しい原因4「Webアプリの脆弱性を突かれて侵入される」

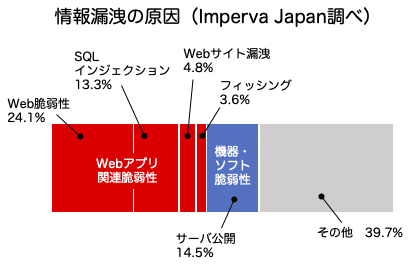

問題はアプリケーションの脆弱性だ。特にWebサーバの場合、情報漏洩の半数が、Webアプリケーション関連のものだ。[*02]

しかしWebアプリケーションの脆弱性については、その対策は容易でないものも多い。たとえば「SQLインジェクション攻撃の高度化対策」などWebアプリケーションのプログラムそのものに対策が必要なことが多いからだ。

ハードやOSの脆弱性対策であるセキュリティパッチ更新はある意味機械的に対応できる。

しかしWebアプリの脆弱性は調査すること(SQLインジェクション攻撃の高度化手口の解析など)、またその脆弱性の一つ一つをプログラム改修で対応するのも非常に難易度が高い。難易度が高いから「情報漏洩の原因の約半数」を占めるとも言える。

DoCANはWebアプリ脆弱性の盾となる

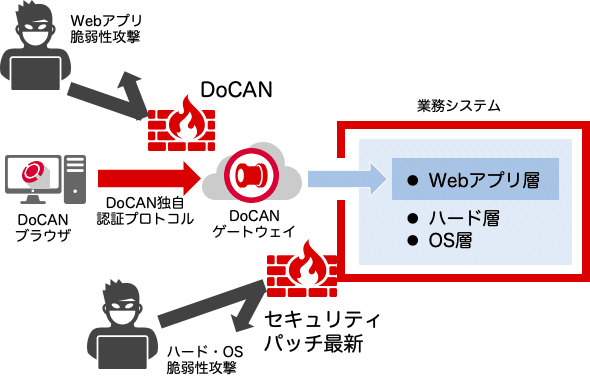

手前味噌で恐縮だが、弊社が開発提供しているDoCANはこれらの「Webアプリケーション脆弱性」の盾として働く。

システム管理者やWebアプリの開発者が、脆弱性を一つ一つ調査して対応しなくても、Webアプリケーションサーバの手前にDoCANゲートウェイを配置することで、DoCANはWebアプリケーションの盾となる。

DoCANは、専用のDoCANブラウザを経由しなければWebアプリケーションに到達することは出来ないからだ。

もちろんDoCANといえども、ハードやOSレベルの脆弱性を防ぐことは出来ない。それにはセキュリティパッチの更新などの対応は必要だ。

しかしシステム管理者にとって対策の難しい「Webアプリケーション脆弱性」については効果絶大だ。

パブリッククラウドこそDoCANの導入が効果的

同レポートでは「パブリッククラウドに置かれたオープンなサービスが格好の餌食になっている」と報告されている。[*02]

OSのセキュティパッチの最新化は可能でも、Webアプリケーションの脆弱性対応は難易度が高い。

そのようなパブリッククラウドこそ、不正アクセス攻撃の盾として、DoCANを導入して欲しい。

まとめ

・不正攻撃は、認証情報なりすまし、ハードウェア脆弱性、OS脆弱性、アプリケーション脆弱性から起こる。

・認証情報なりすましは多要素認証が最も効果的な対策。

・ハードウェア/OS脆弱性はセキュリティパッチを常に最新化することが重要。

・Webアプリケーション脆弱性は対策が困難な場合はDoCANのようなセキュリティツールが効果的。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

参考文献

*01 LAC WATCH「VPN機器を狙ったサイバー攻撃が継続中!セキュリティ事故を防ぐ3つのポイントとは」

https://www.lac.co.jp/lacwatch/report/20200908_002277.html

*02 ITmediaエンタープライズ「大規模な情報漏えい、なぜ急増? 100件の分析で判明した“2大要因”――Imperva」

https://www.itmedia.co.jp/enterprise/articles/2107/13/news038.html?utm_source=pocket_mylis