第32話 セキュリティ対策検討の前にFTAが役に立つ理由

経営者やIT責任者が知りたい2つの疑問点

前回に続いてFTAについて解説する。

経営者やIT責任者が自社のセキュリティ対策を立案するに当たって知りたいことは次の2点であることは前回述べた。

・その対策で全てなのか。他に穴はないのか。

・それらのリスクはどのくらいの頻度で発生するのか。

限られた費用や人工で、自社にセキュリティ事故が起きないように対策する責任があるため、この2点は明確にしておく必要がある。

FTAがその疑問に答える

この疑問を解決する有効な手段がFTA(Fault Tree Analysis)だ。

今回は具体的にFTAを実施する手段について解説する。

メンバー

FTAは一種のブレインストーミング手段である。このためメンバーはいろいろな部署から、しかもトラブル経験の多い人材を集めることが有効である。

セキュリティの脆弱性を洗い出すゼロトラストFTAの場合は、下記のように実際にシステムの構築や運用に携わる、複数の部門にまたがった人材が望ましい。

・アプリケーション設計

・ネットワーク構築

・システム運用

・実利用者

など

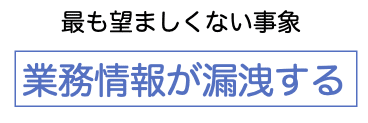

トップ事象

「情報漏洩」など最も望ましくない不具合事象をトップ事象として定める。

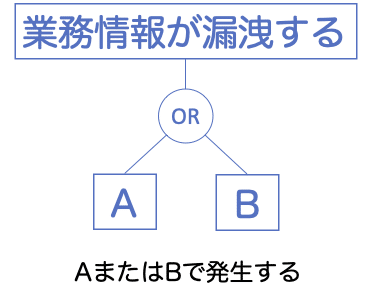

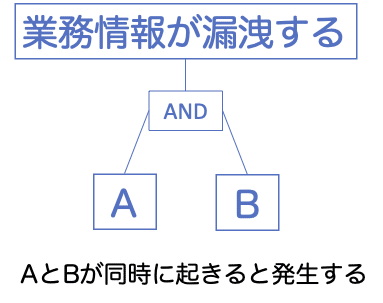

要素分解

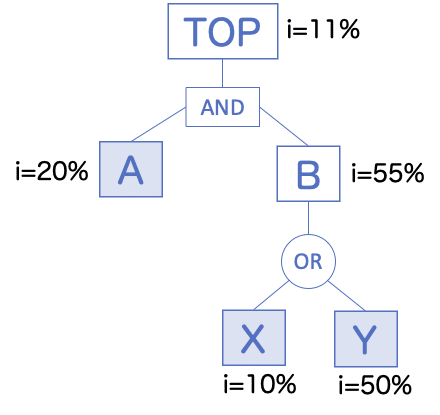

そのトップ事象を起こす要因を分解する。それらの要因はANDまたはORの組み合わせで分解される。

OR:要因単独で上位事象の原因となる。

AND:その要因が同時に起きた時に上位事象の原因となる。

この時分解された事象については、それ以外の要因では起きないという観点で分解することが必要である。

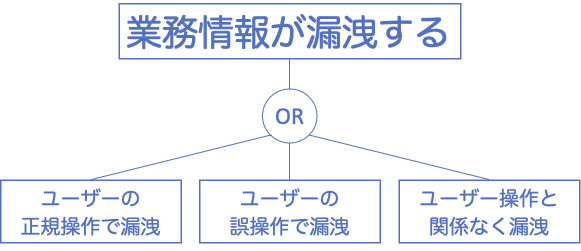

たとえば「情報漏洩が発生する」というトップ事象の場合、

「ユーザの正規操作で漏洩する」

「ユーザーの誤操作で漏洩する」

という要素に分解したとする。しかしハッキングなどユーザーの操作とは関係なく漏洩が起きる事象もある。このため

「ユーザの正規操作で漏洩する」

「ユーザーの誤操作で漏洩する」

「ユーザの操作とは関係なく漏洩する」

というように分解される。

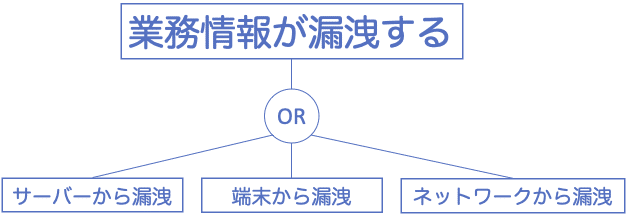

あるいは「情報漏洩が発生する」というトップ事象でも

「サーバから漏洩する」

「クライアント端末から漏洩する」

に分ける解析もあるであろう。しかしその場合はネットワーク盗聴などのケースが抜けていることがわかる。

従ってこのケースは

「サーバから漏洩する」

「クライアント端末から漏洩する」

「ネットワークから漏洩する」

という3つの要素から発生すると定義することが出来る。

FTAには正解はない。集まったメンバーによって、その樹形図のルートは無数のパターンとなる。

しかし「これ以上分解できない」という要素まで分解していくと、想定される不具合事象のパターンの組み合わせは同じものに収束していく。

発生確率

要素が分解できたら、最下位要素に発生確率を割り当てる。

過去の自社の事例や、他社の事例からおおよその発生確率を定義する。

・毎年1回は起きると考えられる事象を100%

・自社で10年に1度あるかどうかかなあという場合は10%

・または統計データでこの1年100社に1社発生している場合は1%

この発生確率の定義もメンバーの過去の知見が生かされるところだ。

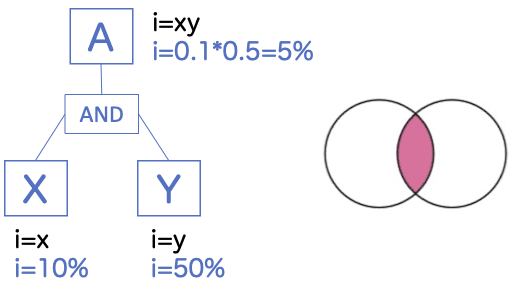

AND事象の発生確率

発生確率XとYのAND事象の発生確率はA・Bとなる。

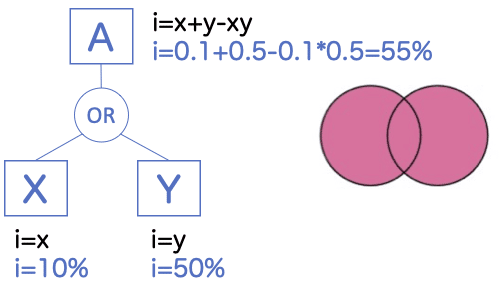

OR事象の発生確率

発生確率XとYのOR事象の発生確率はA+BーA・Bとなる。

樹形図枝ごとの発生確率

ANDとORの組み合わせから、樹形図の枝ごとの発生確率を計算してく。

これにより、どの経路の事象の発生確率が高いかを判定していくことが出来る。

対策防御係数

対策内容によりその防御効果(防御係数d)は異なる。

・技術的に発生をゼロと出来る対策:d=1.0

・既知の不具合は防げるが未知は防げない対策:d=0.8

・システム的には防げないがユーザの注意喚起による防御効果はある:d=0.5

このように、対策による防御効果を当てはめていく。

セキュリティ対策の立案

このようにして洗い出されたFTAを使って、セキュリティ対策を検討していく。

たとえばトップ事象の発生確率を、現在の11%から1%程度までに削減したいとする。

すると

・インシデントAは80%の防御率(既知のリスクは抑える)

・インシデントYは50%の防御率(運用ルールの徹底)

・インシデントXはセキュリティ対策不要

ということがわかる。

対策するべきリスクなのかどうか事前に把握できる

このゼロトラストFTAを事前に解析しておくことで、自社で発生するインシデントの概要を俯瞰して把握しておくことが出来る。

それだけではなく、どのリスクをどのようなレベルの対策を施せばいいのか(あるいは施さくていいのか)が簡単に算出できる。

セキュリティベンダーが教えてくれない2つの疑問。

・その対策で全てなのか。他に穴はないのか。

・それらのリスクはどのくらいの頻度で発生するのか。

これはベンダーに訊ねる疑問ではなく、私達が自分たちでゼロトラストFTAを使って知るべきことである。

このゼロトラストFTA解析を事前に行うことにより、セキュリティベンダーから提案される対策が、本当に必要なものなのか、どのレベルで必要なのかを、自分たちで主導権を持ちながら、検討することが出来る。

まとめ

ゼロトラストFTAを利用することによってどのリスクをどこまで対策するべきかを自社で計算判定することが出来る。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。