第22話 セキュリティパッチが当てられないのならせめてやっておくべき3つのルール

脆弱性保護の観点ではOSのセキュリティパッチは常に最新に保つべきである。

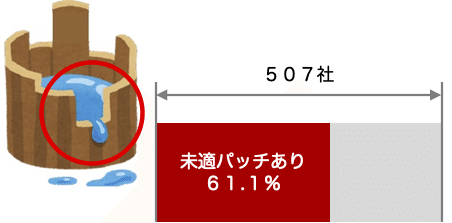

しかし実際は多くの企業の多くの端末が、セキュリティパッチの更新がされていない。[*01]

この結果を経営者は重く受け止めるべきだろう。なぜなら、

セキュリティパッチが更新されないのは経営者の責任

それはセキュリティパッチの適用が進まないのは経営者の判断が甘いということである。

このアンケートでの「セキュリティパッチが最新に当てられない理由」を見ると、どれも最終的には、経営者の判断に帰結される。

・資産管理がなされていない、充分に行われていない(38.1%)

・テスト環境がない(30.6%)

・人手不足(29.4%)

・経営の理解が得られない(20.3%)

・運用サイドの協力が得られない(19.0%)

システムが古いほどパッチが当てにくくなる

OSのセキュリティパッチを更新すると、既存の業務システムへのアクセスに支障が起きるケースがある。特に、その業務システムの設計が古いほどそのリスクは高くなる。

10年前20年前では問題がなかった仕様でも、ハッキングやマルウェアの手口が巧妙化するに従い、脆弱な穴となることが多いからだ。

そしてセキュリティパッチが更新された当日、社内の端末が一斉に特定の業務システムに接続出来なくなると、責められるのはシステム担当者だ。

本来なら事前に十分な検証をしてから、全社の端末のセキュリティパッチを更新するべきだろう。しかし検証に対して十分なリソースをさける企業は決して多くないだろう。ましてや10年20年前の業務システムを使い続けざるを得ない環境ではその傾向は強い。

あなたは「要注意経営者」か?

もし経営者のあなたが次のように考えているのであれば、あなたの会社のシステムのセキュリティリは非常に危うい可能性がある。

チェックリスト(二つ当てはまると要注意)

□ 10年以上前に設計されたシステムだがまだまだ使える。

□ パッチ更新で業務に支障が出たらシステム担当者の責任である。

さて、最近御社のシステムが安定しているのは実はシステム担当者が怖がってセキュリティパッチを当てていないだけからかもしれない。それはただただ脆弱性が放置されているだけかもしれない。

あなたは「(脆弱性が放置されている)うちのシステムは最近安定していてよろしい」と上機嫌な勘違い経営者になっていないだろうか。

本当は事前に防げた世界的なセキュリティ事故

2017年に世間を騒がせた「WannaCry」というマルウェアについてはまだ記憶に残っていることだろう。

実はこのマルウェアが社会問題になった時点では、OS側で脆弱性の対策がとられていたのだ。[*02]また主要なアンチウイルスソフトも対応をしていたという。[*03] つまり

・OSのセキュリティパッチを最新にする

・アンチウイルスソフトの定義ファイルを最新にする

のどちらか適用されていればWannaCryの感染は防げたのだ。

最低これだけは守って欲しい3つのルール

WannaCryは本田技研、日立製作所、JR東日本などの大企業にも大きな被害を与えた。

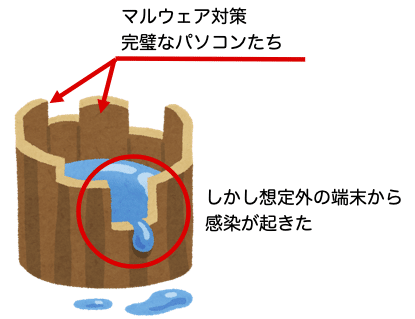

これらの大企業の大多数のパソコン端末の多くは「セキュリティパッチ更新」「ウイルス定義更新」の対策がとられていたであろう。

しかしこれらの対策をしていないごく一部の端末が、WannaCryの入り口になったと考えられる。

しかしどうしても全端末にセキュリティパッチをあてたりウイルスの定義ファイルを最新にするのは困難なケースもあるだろう。

しかしその場合でも次の3つは守って欲しい。これだけでも御社のセキュリティはずっと強くなる。

ルール1 まず全端末に対策を適用すること

「外部からメールを受信することはない」「Webを見ないから」という理由で、セキュリティパッチ更新やウイルス定義更新を見逃す端末を作らないということだ。

マルウェアは必ずしも外部インターネットから侵入してくるとは限らない。USBメモリなどが媒介されることも多い。

対策は例外なく全端末に行うこと。これを1つ目のルールとして欲しい。

しかしもし工場内のマシンの制約でサポートが切れたOSを使わなければならない事情がある場合は、こちらに相談して欲しい。

どこまで対応することが現実的で効果的なのかという点も含めてついて、ゼロトラストFTAの勘t年から一緒に考えて行きたい。

ルール2 完璧じゃなくてもいい

ただし全ての端末に完璧なセキュリティを実施しなくても良いかもしれない。

もちろん本来はOSのセキュリティパッチは常に最新にするべきだ。しかし古い業務システムを使用している事情などで、どうしても常に最新にしておくことが困難なケースもあるだろう。その場合はせめて次の2点の対策をして欲しい。

・アンチウイルスソフトの定義ファイルを最新にする。

・WindowsDefenderを有効にする。

WannaCryの時でさえ、ウイルスソフトの定義ファイルを最新にしておけば防げたと言われている。そしてトレンドとなりつつある「ファイルレス攻撃」が主流になっている。「ファイルレス攻撃」についてもWindowsvDefender EGなどでは、対策がとられている。

したがって、OSのセキュリティパッチが当てられない端末であっても、この2点は社内の全端末の対策が必要だ。

ルール3 最新ニュースをチェックする

既存のアンチウイルスやWindows Defenderでも防げない攻撃も今後出現するだろう。

しかしそのような新手の驚異は必ずセキュリティを扱う媒体でニュースとなる。WannaCryも実際に社会で問題になる数ヶ月前から、危険だとニュースになっていた。

このように「基幹システムへの接続に支障が出るリスクはあっても端末のセキュリティパッチを更新しなければならない」という状況は、今後数年に1度はあり得ると覚悟するべきだ。

毎回のセキュリティパッチを更新する余力を社内に割けないのであれば、せめてアンテナだけは高くして、大きな津波が来るかどうかを監視するべきだ。

そのような問題は、このnoteでも取り上げるので、このブログを注目して頂くのも選択肢だろう。

まとめ

・セキュリティ対策は経営者の方針(覚悟)で決まる。

・マルウェア対策は全端末に対して行うこと。

・ただしそれは完璧でなくても充分(な場合もある)。

・常にアンテナを高くしておくことは役に立つ。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

参考文献

*01 株式会社ブロードバンドセキュリティ・株式会社イード調査「企業の脆弱性管理に関する実態調査」

https://scan.netsecurity.ne.jp/article/2020/10/26/44734.html

*02 @IT「WannaCryも防げたはず。今度こそ「パッチ適用」を徹底しよう」

https://www.atmarkit.co.jp/ait/articles/1808/20/news009.htm

*03 ITMediaエンタープライズ「WannaCry拡散 そのとき情シスはどうすべきだったのか」

https://www.itmedia.co.jp/enterprise/articles/1705/25/news048_2.html