第69話 UTMはランサムウェアを防止できるか

UTMより有効なのはやはり地道なパッチ適用

UTMは「統合脅威管理」と呼ばれる、従来のファイアーウォールにアンチウイルスなどの機能を入れた、オールオンワンのセキュリティ対策製品と言われている。

製品によっては費用もそれほど高価ではなく、導入も難しくないため、セキュリティ対策の決定版と捉える人も多いようだ。

しかし、結論から言うならば、グローバルIP端末のセキュリティパッチを適用することが、はるかにセキュリティ効果が高いといえる。

UTMはランサムウェアを防げていたのか

たとえば警察庁が本年の9月に発表したランサムウェアの侵入経路を考えてみる。

・VPN機器の脆弱性から侵入 68%

・RDP脆弱性からの侵入 15%

・メールによる感染 9%

UTMではVPN脆弱性攻撃が防げない理由

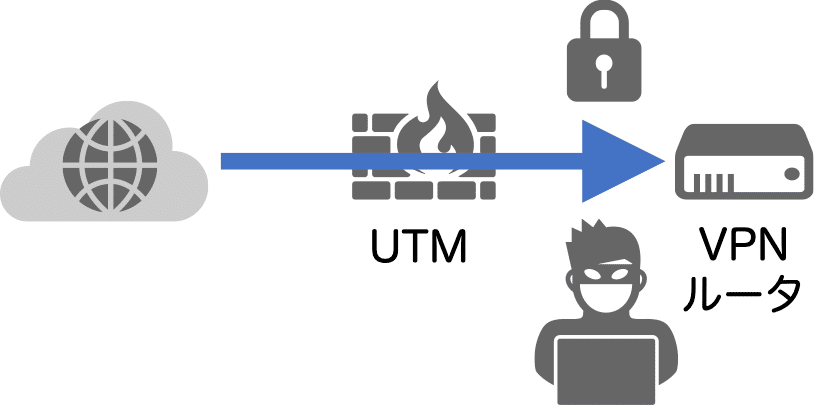

まずVPN機器の脆弱性侵入だが、これはUTMでは防ぐことは難しいだろう。

VPNルータとUTMが並列で構成される場合は、VPNルータへの攻撃はUTMを迂回するため、UTMでは検知することはできない。

またVPNルータをUTMの後方に配置したとしても、通常の構成ではUTMはVPNの暗号通信は解読できない。このためVPNルータへの通信が正常なものなのか脆弱性を突いた攻撃なのか判断は事実上不可能だろう。

やはりVPNルータの脆弱性対策は、セキュリティパッチ適用が最優先で最低限となるだろう。少なくとも既知の攻撃についてはほぼ防御することが出来るからだ。

UDPによるRDP対策が効率が悪い理由

RDPへの脆弱性攻撃とは「GoldBrute」や「Phobos」というブルートフォース攻撃や、RDPホストの脆弱性を突いた攻撃が一般的だ。

しかしRDP通信もTLSで暗号化されているケースがほとんどであるから、これもまたUTMで攻撃を検知することは事実上不可能だ。

ただし、UTMの機種によっては「SSLインスペクション」という機能でTLS暗号化通信を一度解いて通信内容を読み取ることが出来るものもある。

このような機能を利用することで、RDP脆弱性攻撃をUTMで検出できる可能性はある。しかしSSLインスペクションには問題もある。

1,高価なUTM機器

SSLインスペクション機能が搭載されているのはUTMの中でもハイグレードな機種であることが大半だ。

2,高い負荷

暗号化通信を一度解いてコンテンツを検査したあと再度復号するSSLインスペクションは、機器に高い負荷をもたらす。特にRDP通信のようにデータ量の多いコンテンツを処理するには、ハードスペックも高いものが要求される。

3,複雑なルール設定

今回のようなブルートフォース攻撃を検知する検疫ルールを設定するには、やはり専門的な知識が必要となる。

一般的にはRDP脆弱性の対策は次のようなものだ。

・VPNを使用する(RDPホストにグローバルIPを付与しない)

・ポート番号をデフォルト3839から変更する。

・RDPホストのセキュリティパッチを適用する。

これらの王道の対策は、高度な専門知識も不要で、実施費用も安く、そして何より対策効果も高い。

UTMはファイルレスマルウェアは検知困難

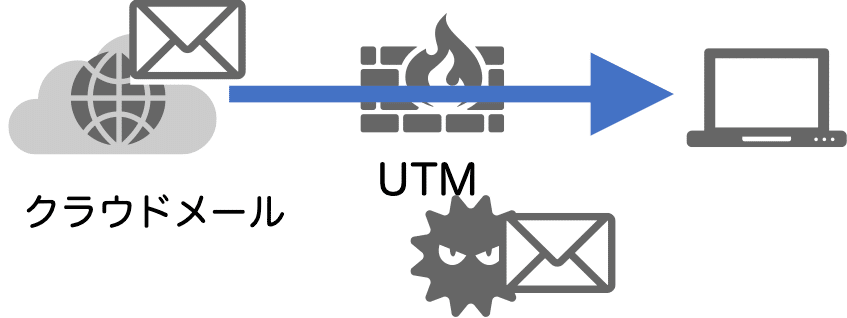

メールによる感染についても、もしMicrosoft365やGoogle Workplaceなどのクラウドサービスを利用している場合は、暗号化通信を解くためのSSLインスペクション機能のUTMが必要となる。

ただし自社メールサーバの場合で通信を暗号化していない場合は、通常のUTMが利用できる。

しかしそれでもUTMでは、最近主流になりつつあるファイルレスマルウェアは検出は困難だろう。

これはUTMの検知対象の添付ファイルそのものは、一見正常なOffice文書などと見えるからだ。

マルウェアであるかどうかの判断は、Office文書内のマクロがPowerShellなどを起動する振る舞いにて確認できる。

従って、クライアント側のEDRであれば、検出が可能であろうが、メールの受信通信だけで、そこにファイルレスマルウェアが仕込まれていることは原理的に難しい。

既知のファイルレスマルウェアについては、Windows Updateで対策が行われている。やはり地道に「端末のセキュリティパッチ適用」が最も効果が高く、セキュリティ対策の大前提であると言える。

将来の機能追加に期待

このように期待値の高いUTMであるが、少なくとも昨今のランサムウェア攻撃については、対策が出来ないか、費用対効果が悪いものとなる。

しかしUTMのようにネットワーク上で攻撃を判断し遮断するという対策のコンセプトは正しい。たとえば社内に侵入したマルウェアがC&Cサーバとの通信を行う攻撃方法は今後も続くであろう。HTTPヘッダやDNS通信など正常な通信に巧妙に偽装されたC&C通信など、最新の攻撃手法を検知するサービスなどの需要は高まっていくだろう。

攻撃の入り口はまずパッチ適用などの王道の対策だ。しかしゼロデイ攻撃などで侵入された場合を検知するために、ネットワーク上のセキュリティツールは今後も期待される。

この記事が気に入ったらサポートをしてみませんか?