第85話 信頼性工学に基づくセキュリティポリシーの策定方法

今回のコンテンツ

セキュリティポリシー 2つの原則 00:26

想定外をなくす 00:48

高いリスクから対策する 01:28

本田技術研究所時代教わったこと 03:37

発生確率を割り出す 04:54

統計データをマージする 05:43

詳細データ〜どうやって漏洩したの? 06:29

外部窃取対策 07:07

パソコン感染対策 08:04

認証突破 08:36

内部漏洩 08:52

内部不正 09:14

セキュリティポリシー〜それぞれの企業 09:49

資料1:リスク3つのレベル

資料2:2つの原則

資料3:FTAによる発生確率の算出例

資料4:フェルミ推定に使用した統計データ例

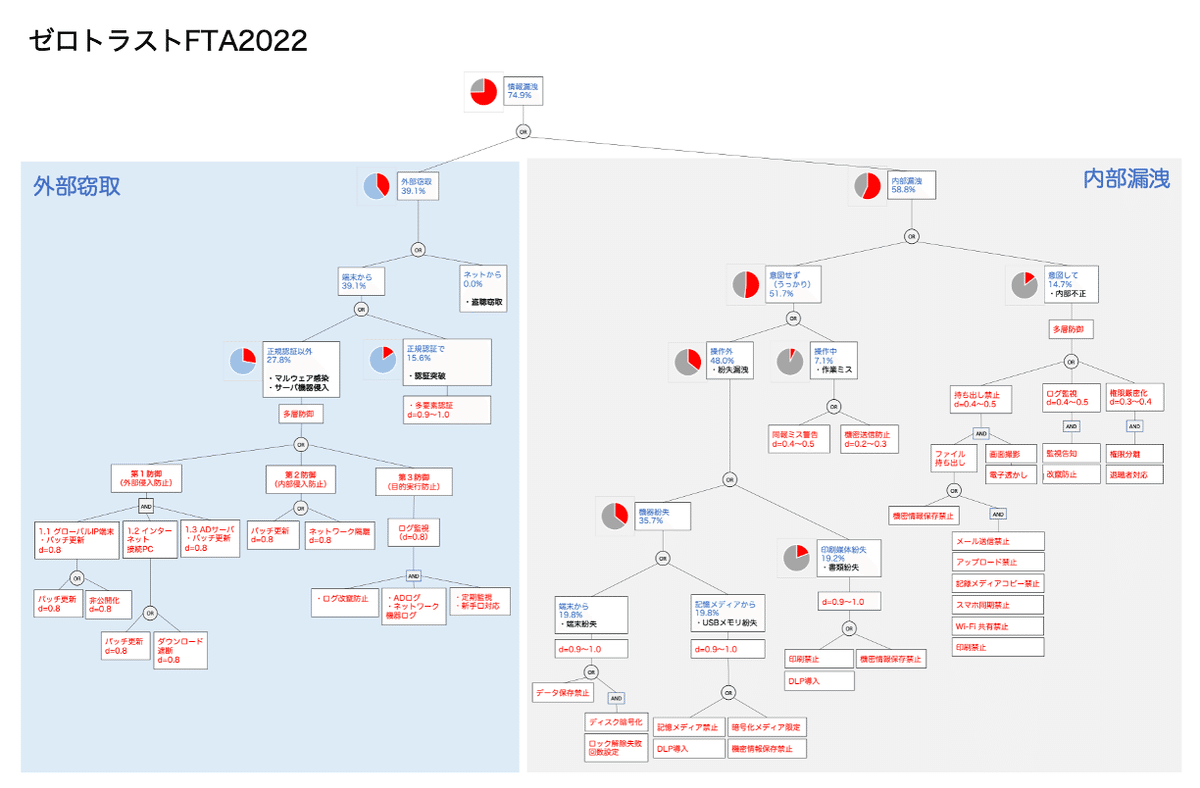

資料5:ゼロトラストFTA(2022版)

資料6:外部窃取対策

資料7:内部漏洩対策