第63話 脆弱性攻撃対策で知っておきたい4つの事例

さてゼロトラストFTAでは、その発生率は統計データをベースに割り出している。数多くの事例を元に、企業がセキュリティ対策として優先すべきことが決められる。

たとえば脆弱性攻撃について4つの事例を例にとる。

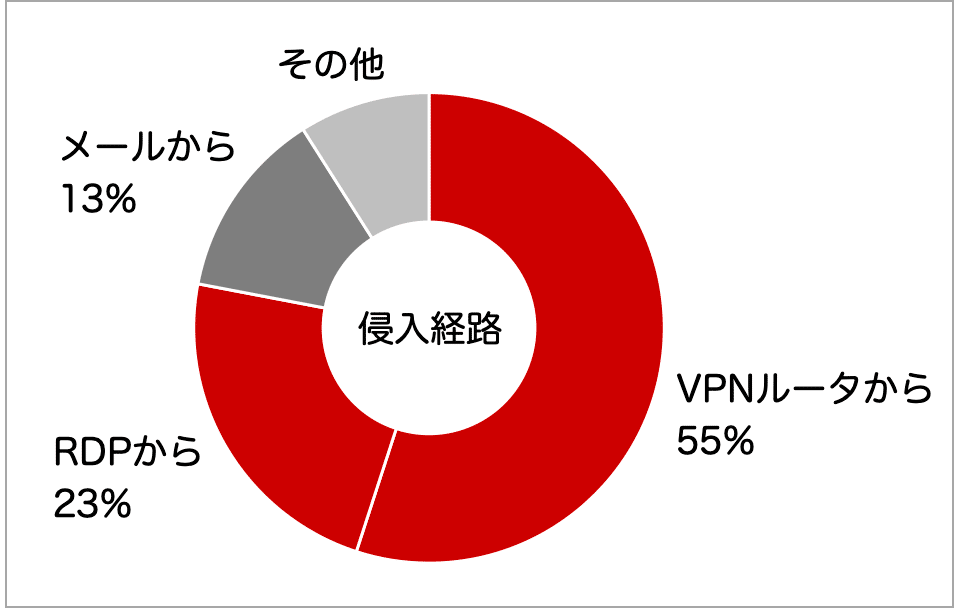

事例1 ランサムウェア侵入経路の変化

我々はランサムウェアは怪しいメールを不用意に開いたりして感染するものだと思っている。しかし昨年の例では、VPNルータなどの機器の脆弱性をついたものが大半の侵入経路だった。

この例からわかるように、脆弱性攻撃とは

・マルウェア感染

・サーバ機器侵入

どちらになるかは、その時のハッキングトレンドに左右されるということだ。

従って対策する側も、この2つの攻撃の本質は同じであることを留意する必要がある。

マルウェア感染対策と脆弱性侵入対策は、どちらも両方対策されて効果があるということだ。

事例2 無防備端末を探し出す

2017年のWannaCryの例だ。日立グループが感染したのは想定外だったドイツのグループ会社の顕微鏡操作用の組み込みOSの端末からだった。

本田技研が感染したのは工場に残されていた古いOSの端末だった。

このように、攻撃者はその企業に残っている無防備な端末を狙ってくるということだ。

99%の扉が施錠していても1%のドアが無防備ならそこから侵入されるということだ。

一般的なマルウェア感染なら、対策した分だけ発生率は低くなる。

しかし特定の企業を時間をかけて狙う標的型攻撃の場合は「全戸施錠型」の他防御が必要となるということだ。

事例3 攻撃者はADを狙う

昨年本田技研を襲ったSNAKEランサムウェアも、社内ネットワークに侵入したあとADを乗っ取ったと考えられている。

攻撃者はADから、社員のパソコンのセキュリティを無効化してマルウェアを流し込んだ。

ここからわかるように、攻撃者はまずADを狙うということだ。閉域網だからADは安全だという過信をすることなく、ADサーバは常に重要なセキュリティパッチを適用し、定期的に不正侵入発見のためのログ監視を行うべきであろう。

事例4 パスワードは既に漏れている

これも何度も話をしている内容だが、社員のメールアドレスとパスワードは既に漏れていると考えた方が良い。

そしてこの対策は多要素認証が最も効果的である。

特に多要素認証が必要なアカウントは次の4つだ。

① メールアカウント

② SaaSなど世界中に公開されているサービス

③ VPN

④ 管理者権限アカウント

いずれも攻撃者が標的型企業に侵入する時に入り口として利用するものだ。

脆弱性攻撃の対策を検討する時は、この4つの事例を参考にしてほしい。