第51話 最低限確認すべき日常ログ

ログ監視は多重防御の最後の砦

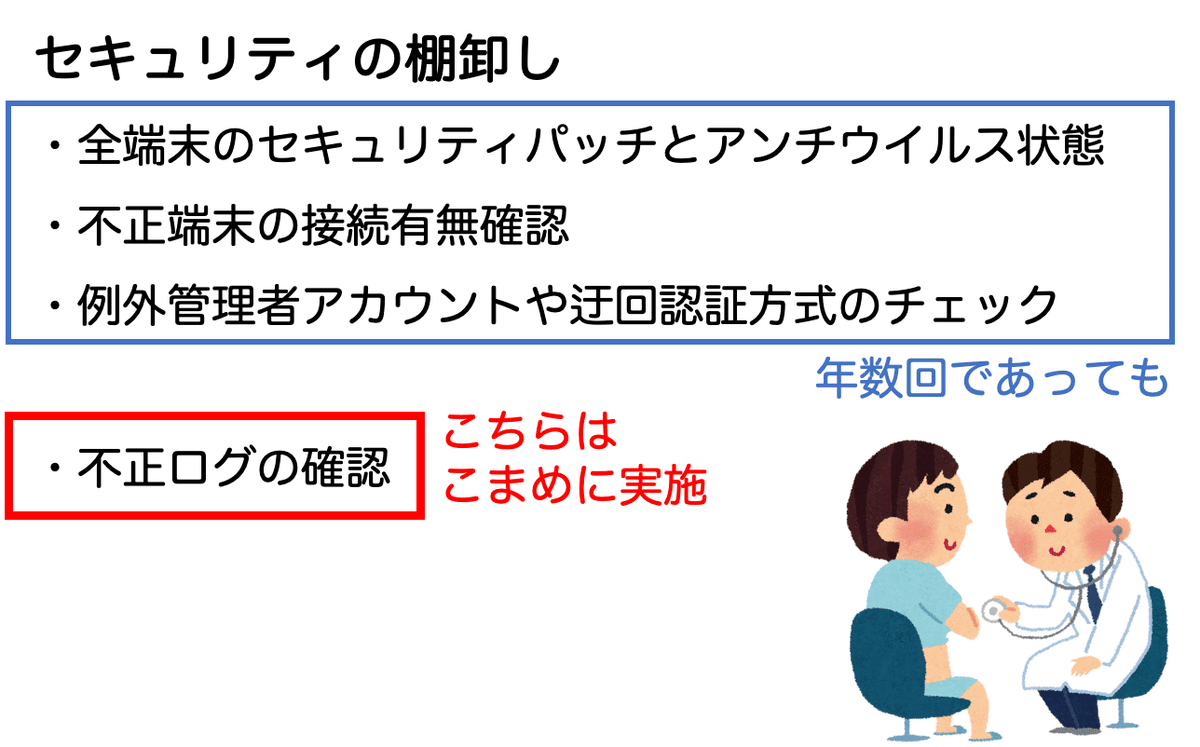

前回はネットワークセキュリティの棚卸しについて解説した。今回は引き続き、その中でも「ログ監視」について更に深く考察する。

ネットワークインフラの監視

私たちは、ネットワーク防御が完璧であることを当てにすることはできません。敵は進化と成熟を続け、悪用やセキュリティ制御のバイパスに関する情報をコミュニティ内で共有したり、売ったりしています。

セキュリティ・ツールを「宣伝通り」に機能させるためには、企業のセキュリティ対策を効果的に設定、調整、そしてログ監視することが必要です。人為的なミスやツールの機能に関する知識不足による設定ミスが、企業に誤った安心感を与えてしまうことはよくあることです。

セキュリティの棚卸しは健康診断のように最低でも年1回程度は実施することが望ましいが、ログの監視は日常的に行うことが効果的である。

ログの収集にはさまざまな目的があると考えられるが、ここではサイバー攻撃の痕跡を確認するため」に絞って考察する。

今回はJPCERTが発行している「高度サイバー攻撃への対処におけるログの活用と分析方法」を参考にさせて頂いた。

攻撃者の3つの手口

今回はゼロトラストFTA実施により

・全端末へのマルウェア感染対策

・社内ネットワークへの不正アクセス対策

は施されていることが前提となっている。

これらの多重的な防御対策を行った上で更にマルウェアや不正アクセスなどのサイバー攻撃を受けた場合、次のような事象が発生すると考えられる。

①攻撃者への通信(ロールバック)

端末に仕込まれたマルウェアはまず攻撃者(C&Cサーバ)への通信を試みる。侵入に成功したことの通知と次に行うべき実行指示を受けるためだ。

②攻撃者への情報アップロード

窃取すべき情報を取得したマルウェアはその情報をC&Cサーバに送信する。

③AD乗っ取り

これはマルウェアが社内へ更に深く侵入する行動である。上記①②とは独立して実行されることも多いと考えられる。

ログ監査は最低でもここを確認する!

ゼロトラストFTAではこの①〜③の痕跡有無を日常的なログ監査で発見することが重要であると考える。

侵入の手口は日々進化しても、侵入したあとのこれらの行動は多くのサイバー攻撃で共通しているからだ。

①攻撃者への送信(コールバック)の発見

こちらはまずファイアーウォールのセキュリティ対策として次の項目は施してあることが前提となる。

・原則として社内から外部インターネットへの通信はプロキシ→ファイアーウォールを経由させること。(プロキシを経由しない通信はファイアーウォールで接続を拒否すること)

マルウェアからのコールバック通信はプロキシを経由せず直接ファイアーウォールを抜けようとする。このためファイアーウォールのログに、DenyやRejectなどのアクションが残されていると、社内にマルウェアが侵入している可能性が疑われる。

②攻撃者への情報アップロードの発見

こちらもまずプロキシのセキュリティ対策として下記設定が施されていることが前提となる。

・ポート80、443以外のCONNECT要求(SSL/TSL通信)は拒否する。

マルウェアからのC&Cサーバに送信される窃取情報は暗号化で秘匿されるが、ポートは443以外であることが多いと言われる。このためCONNECT要求のある443ポート以外の通信は要チェックである。

また次に夜間や休日など、普段社員が使用しない時間帯に、特定の送信先に大量の情報が送られている場合も要注意である。

③AD乗っ取りの発見

ADへの特殊な操作要求や認証要求の痕跡を確認する。

ADへの認証要求

・管理者アカウントの認証要求を発行した PC が想定外

・特権の割り当てを要求したアカウントが想定外

・特定の PC から認証要求イベントの回数が急激に変化

・特定の PC から異常に多くの認証要求イベントが存在

ADのイベントログの監査についてはJPCERTが公開しているLogonTracerなどのツールも有用である。

まとめ

・日常的に行うログの監査は社内のサイバー攻撃の有無を確認するのに有効である。

・特にファイアーウォール、プロキシ、ADなど。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。