Cato SASEクラウド:簡素化された構成と一元的なグローバルポリシー配信を実現

従来の SD-WAN アーキテクチャ内に存在するローカライズされたポリシーと集中化されたポリシーの概念はよくご存じかもしれませんが、Cato のクラウドネイティブ SASE アーキテクチャでは、真の単一の管理アプリケーションからすべての機能にわたる構成とポリシーの配信が簡素化されます。

Catoの管理アプリケーションをアーキテクチャから理解する

Catoクラウドは、統合されたネットワーキングとセキュリティをグローバルに提供するために一から構築されました。このコンバージェンスにより、自動化されたセキュリティエンジンとカスタマイズされたポリシーは、共有されたコンテキストと可視性という恩恵を受け、真のシングルパス処理とより正確なセキュリティ判定が可能になります。

通常、各コンテキストは、CatoのSASEクラウド内のネットワーキングとセキュリティ機能の両方にわたるポリシーの照合に使用できます。これには、IPアドレス、サブネット、ユーザー名、グループメンバーシップ、ホスト名、リモートユーザー、サイトなどの要素が含まれます。さらにポリシールールは、カスタムアプリケーションを含むアプリケーション、アプリケーションカテゴリ、サービス、ポートの範囲、ドメイン名などを含むアプリケーションコンテキストに基づいてより細かく調整できます。作成されたすべてのルールは、ルールリストの最初の一致に基づき、上から下へと適用されます。

Catoのネットワーキングポリシーに迫る

CatoのSASEクラウドを構成する、75カ所以上のトップクラスのデータセンターは、Catoのグローバルプライベートバックボーンを形成する複数のティア1 ISP接続で接続されています。Catoは、トラフィックに最適なルートを自動的かつ動的に選択することで、パブリックインターネットと比較して、リソースへの予測可能で信頼性の高い接続を実現します。同梱された機能により、お客様はニーズに合わせてパフォーマンスを微調整することが可能です。

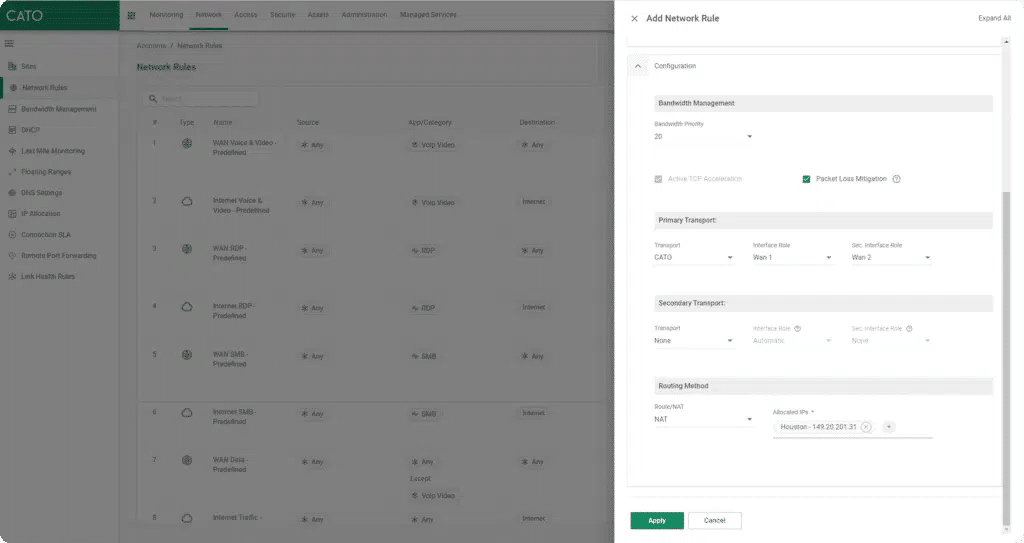

デフォルトでは、Cato管理アプリケーションには、最も一般的な使用例での要件を満たすために、いくつかの事前定義されたネットワークルールと帯域幅の優先順位レベルがありますが、お客様はこれらのポリシーをすぐにカスタマイズしたり、上記のコンテキストタイプに基づいて独自のルールを作成したりできます。

お客様は、TCPアクセラレーションとパケットロス軽減の使用を制御し、トラフィックに帯域幅優先レベルを割り当てることができます。さらに、Catoのバックボーンを経由するトラフィックのルーティングは、完全にお客様の制御下にあるため、当社のどのPoPからでも、可能な限り目的地に近い場所でイグジットすることができます。また、サポートチケットを開かずとも、組織専用のIPアドレスからトラフィックを逃がすこともできます。

トップダウンのロジックに似たCatoのセキュリティー政策

Catoのセキュリティ・ポリシーは、ネットワーク・ポリシーと同じ共有コンテキストの恩恵を受けています。

ブロックリスト方式を採用するインターネットファイアウォールは、アプリケーション名、アプリケーションカテゴリ、ポート、プロトコル、サービスに基づいて、インターネットウェブサイトやアプリケーションへの企業主導のアクセスポリシーを実施することを目的としています。

これは従来のセキュリティ製品とは異なり、ルールに複数のセキュリティ・プロファイルを管理・添付する必要がありません。これにより、複数のセキュリティ・プロファイルの見落としや設定ミスの発生を防ぎながら、あらゆるユーザー、場所、デバイスに対して一貫性のあるセキュリティ態勢が提供されます。

CatoのWANファイアウォールは、接続されたすべてのエッジ(サイト、データセンター、クラウドデータセンター、SDPユーザー)間のトラフィックをきめ細かく制御します。送信元、送信先、デバイス、アプリケーション、サービス、その他のコンテキストの組み合わせは非常に柔軟で、管理者はユーザーとロケーション間で必要とされるアクセスを簡単に設定できます。

たとえば、通常は ITスタッフと管理サーバーだけがモバイルSDPユーザーに直接接続する必要がありますが、これを数回クリックするだけで許可が完了します。また、ユーザーがいるサイトとファイルサーバーがあるサイト間のすべてのSMBトラフィックを許可したい場合も、同様に簡単に実行できます。

Catoの追加セキュリティ機能の詳細

今回取り上げた以外にも、Catoには独自のポリシーセットを持つDLPやCASBなどのセキュリティ機能があり、今後も新しい機能を開発・展開していく中で、さらに追加される可能性があります。しかし、前述したようにネットワーキング・エンジンとセキュリティ・エンジン両方の共有コンテキストに基づく強力なきめ細かな制御を備えた、シンプルで構築しやすいポリシーが期待できます。

Cato SSE 360 = SSE + 完全な可視性とコントロール

Catoの統合型ネットワーク・セキュリティ・スイートの詳細については、SSE 360のホワイトペーパーをご覧ください。ガートナーが定義した範囲を超え、WAN、インターネット、クラウドのすべてを可視化し、制御するSSEサービスを提供します。あらゆる企業のISチームのニーズを満たす設定が可能なセキュリティ・ポリシーを完備する、Cato SSE 360が他のSSEベンダーとは全く違う理由はこちらからご覧ください。

当記事は、Cato Networksのウェブサイトでブログとして投稿された記事の抜粋です。全文はこちらで閲覧いただけます。