BGP(2)SASE 導入1:計画・ZTNA

こんにちは。

株式会社フーバーブレイン SE の香取です。

今回はCato Cloud の BGP が役立つ場面、まずは SASE の導入についてです。基本的なところは前回の記事を参照してください。

SASE 化計画

まったくの新規で SASE を導入のケースはあまりないです。

大抵は専用線や IP-VPN、インターネット VPN など既存のネットワークからの移行です。

ゼロトラストへの移行、セキュリティ強化、運用コストの削減などの理由から SASE にリプレース

一度に全部 SASE に刷新!

…、なかなか難しいことです。

幾つかのフェーズに分割するケースも多くあります。その際に心配なのは SASE と既存ネットワークの併存期間、相互乗り入れに関してです。

ここで BGP が役立ちます!

リプレース対象

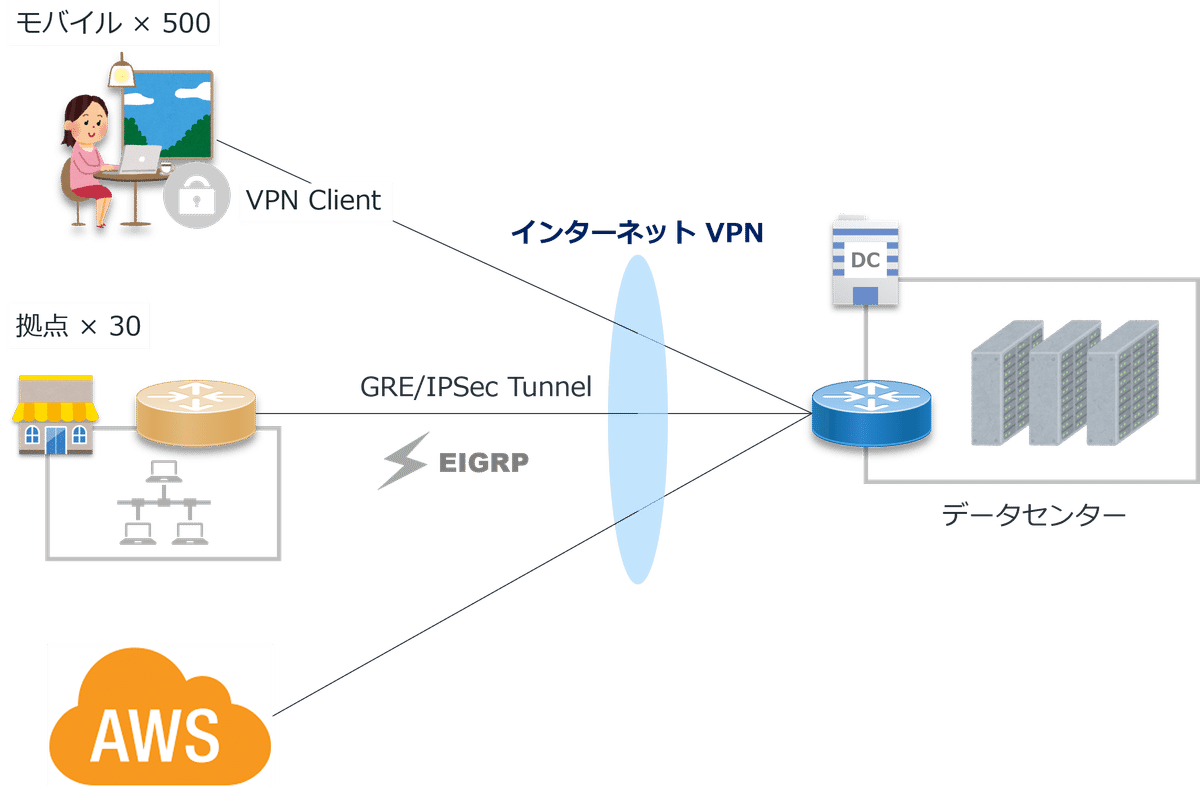

既存のネットワークとして、「仮に」で描いてみました。

Point-to-Site,Site-to-Site の VPN で構成されています。

SASE を導入する主な理由は「VPN 機器の脆弱性を悪用する攻撃への対策」です。よって、ゼロトラストへの移行こそが本プロジェクトの目的です。

いまこそ!レガシーネットワークから SASE へ

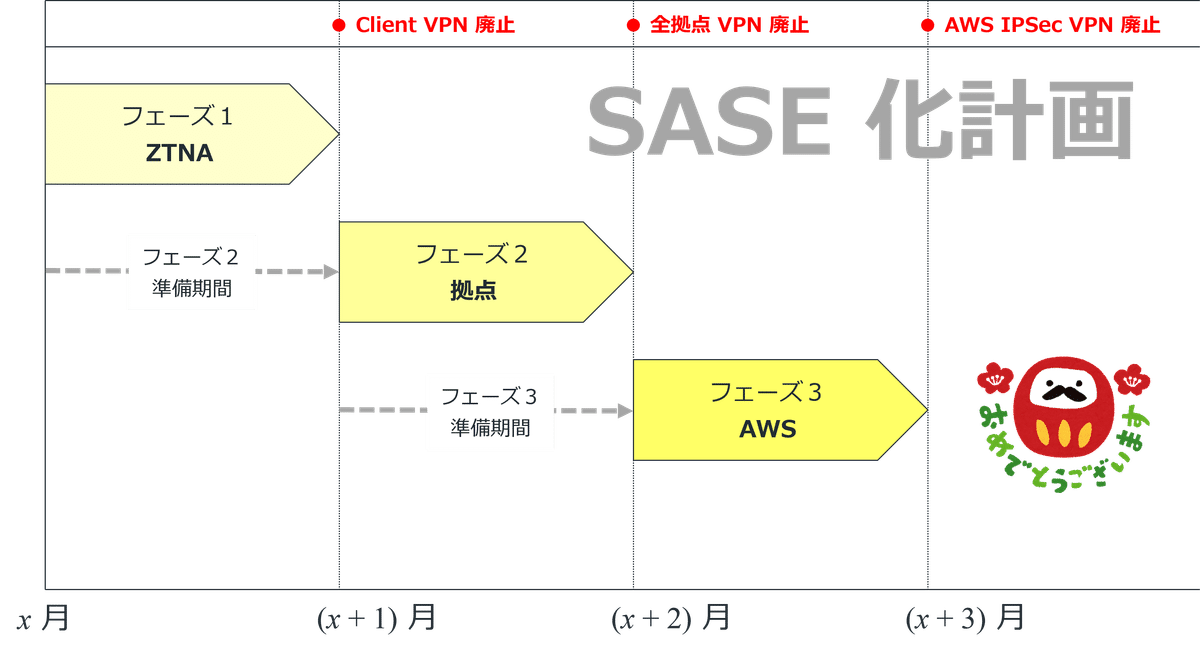

フェーズ分割

ZTNA からスタートして、最終的にすべてが SASE となる計画にします。

「拠点の回線手配に時間がかかる」なんて事もありますし、フェーズ1と並行して次フェーズ以降の準備を進めておくのが良策です。

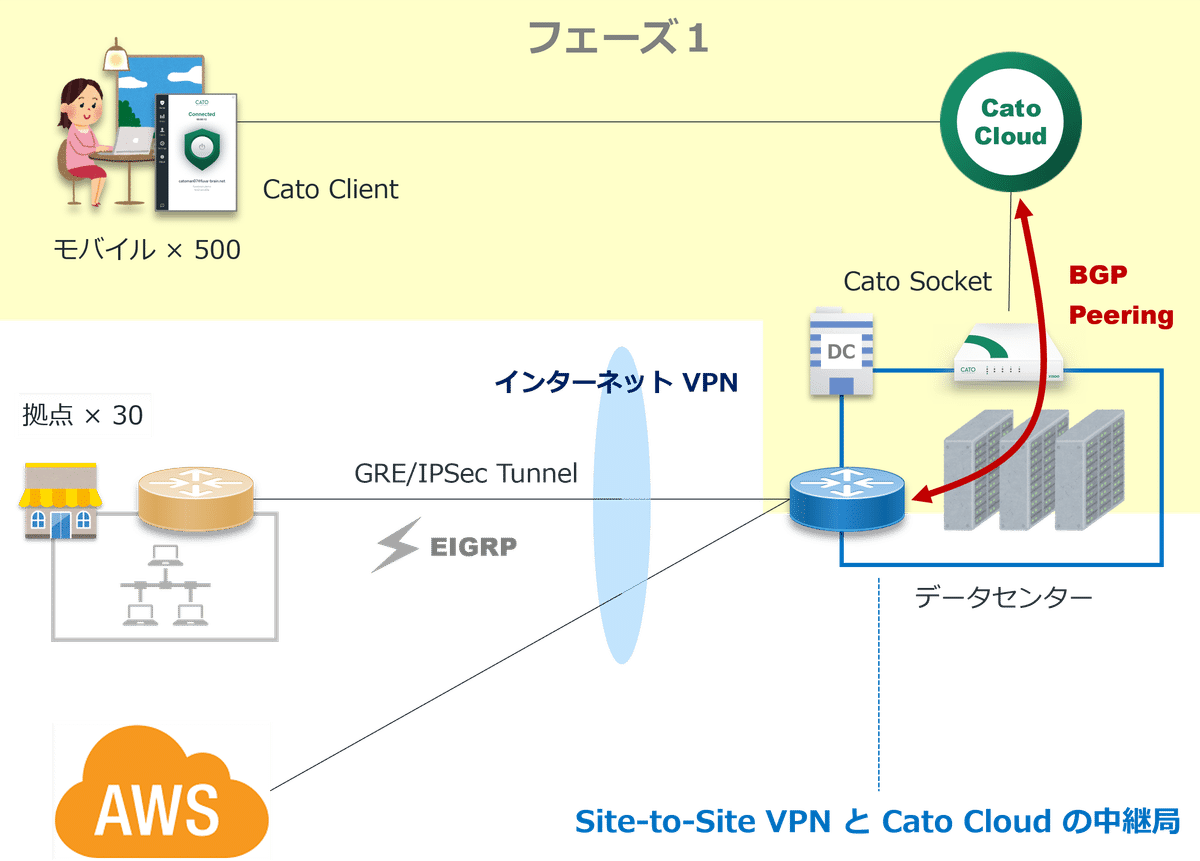

フェーズ1. ZTNA

まず、Point-to-Site VPN を ZTNA(Cato Clinet)にリプレースします。

既存のクライアント VPN はデータセンターを中心としたハブ&スポーク。この「ハブ」が Cato Cloud に替わります。

中継局としてのデータセンターには Socket を導入し、Cato Cloud の拠点にしておきます(他の拠点は次フェーズ)

ルーティング

ZTNA への移行後も、きちんと拠点にアクセスできないといけません。Site-to-Site VPN の先には 30拠点が存在しています。

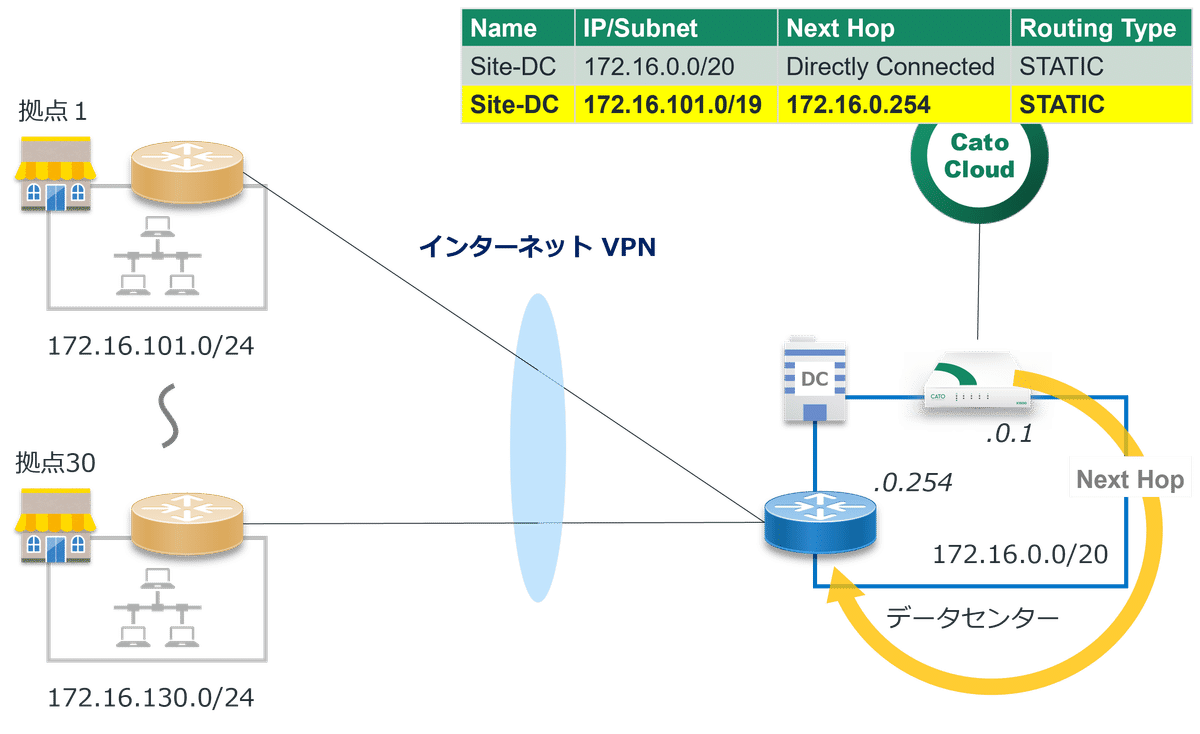

データセンターのルーターは、全拠点への経路を知っています。これをネクストホップにして全部手動で登録するのは少し手間です。

大きなアドレス範囲をルーティングテーブルに登録し、ネクストホップ側でロンゲストマッチしてくれるなら楽ですね!

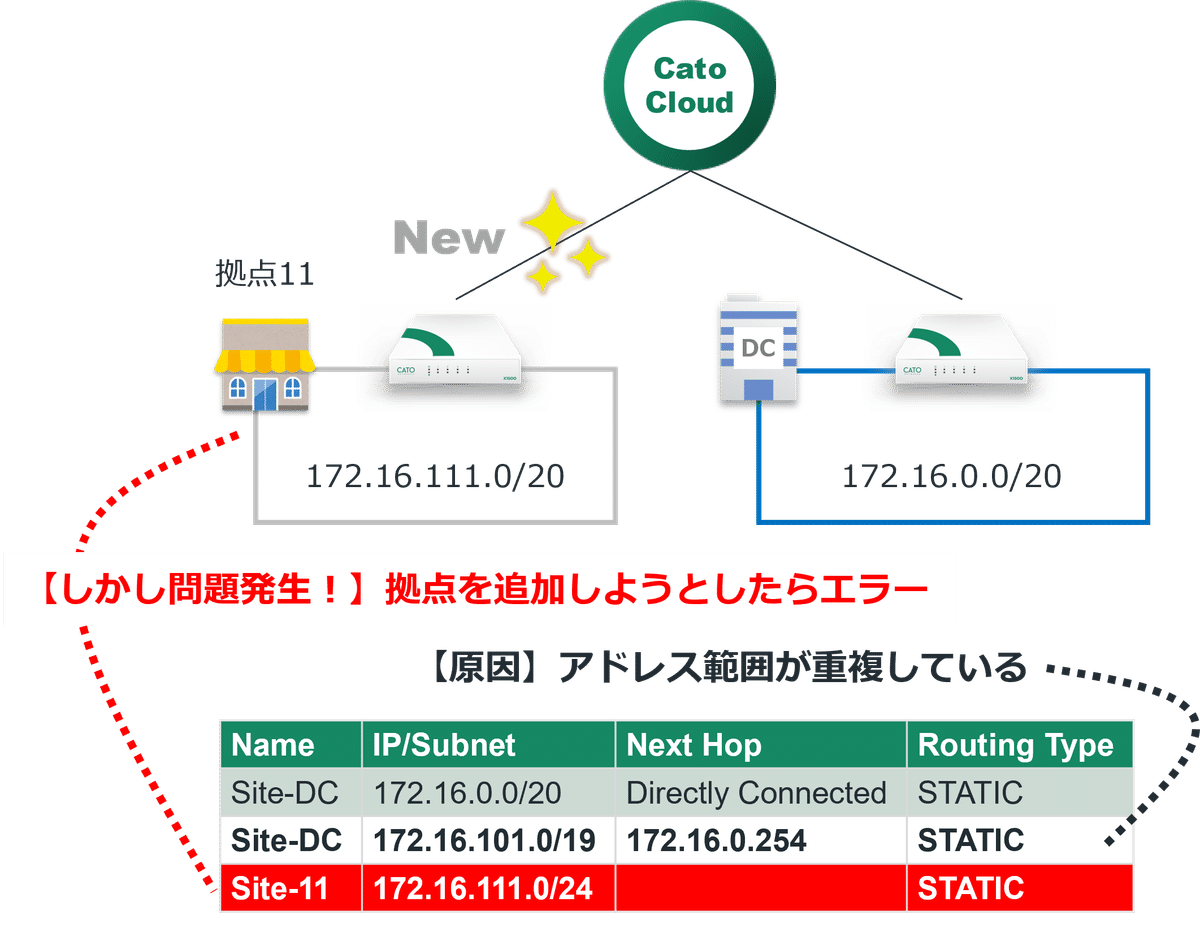

しかし、この方法には問題があります。次フェーズで「徐々に拠点を Cato Cloud へ移行」をする際に、エラーに遭遇(※)します。

※ 静的登録したアドレス範囲が他拠点(Cato Site)と重複するとエラー

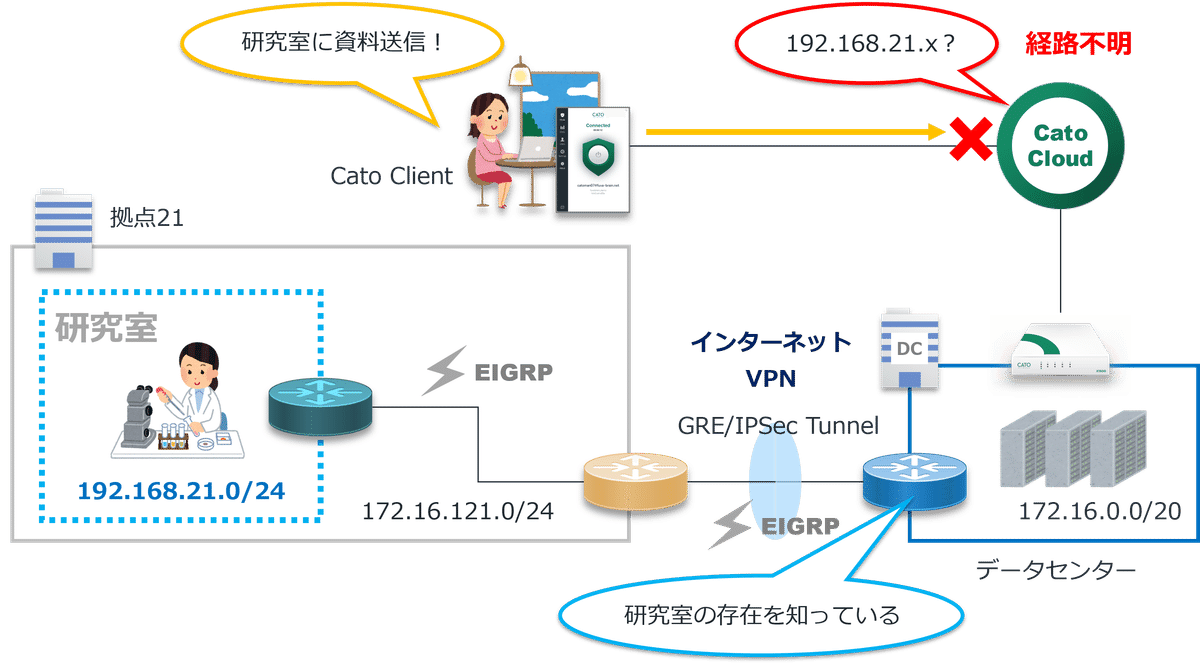

また、拠点には別のネットワークがあるかも知れません。

データセンターや他拠点のルーターは EIGRP により経路を知っていますが、Cato Cloud に手動登録されていないので、経路不明となるケースです。

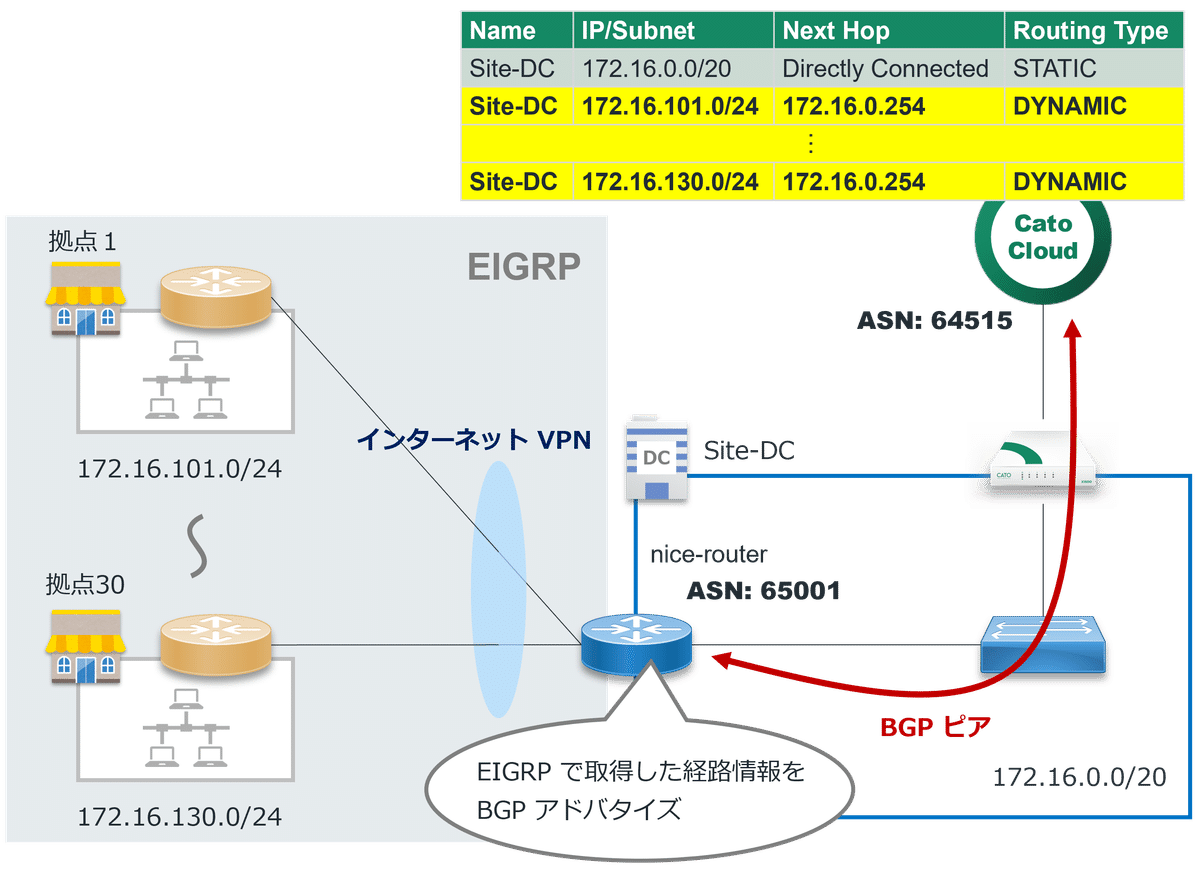

Cato Cloud も EIGRP に対応していれば良いのに…と、そうだ!このルーターは EIGRP に加え BGP も喋ります。

バイリンガル! ナイス! nice-router と呼ぼう。

nice-router に「EIGRPとBGP間の相互再配布の設定」をして、Cato Cloud との間に BGP ピアを張ります。経路問題は解決です!

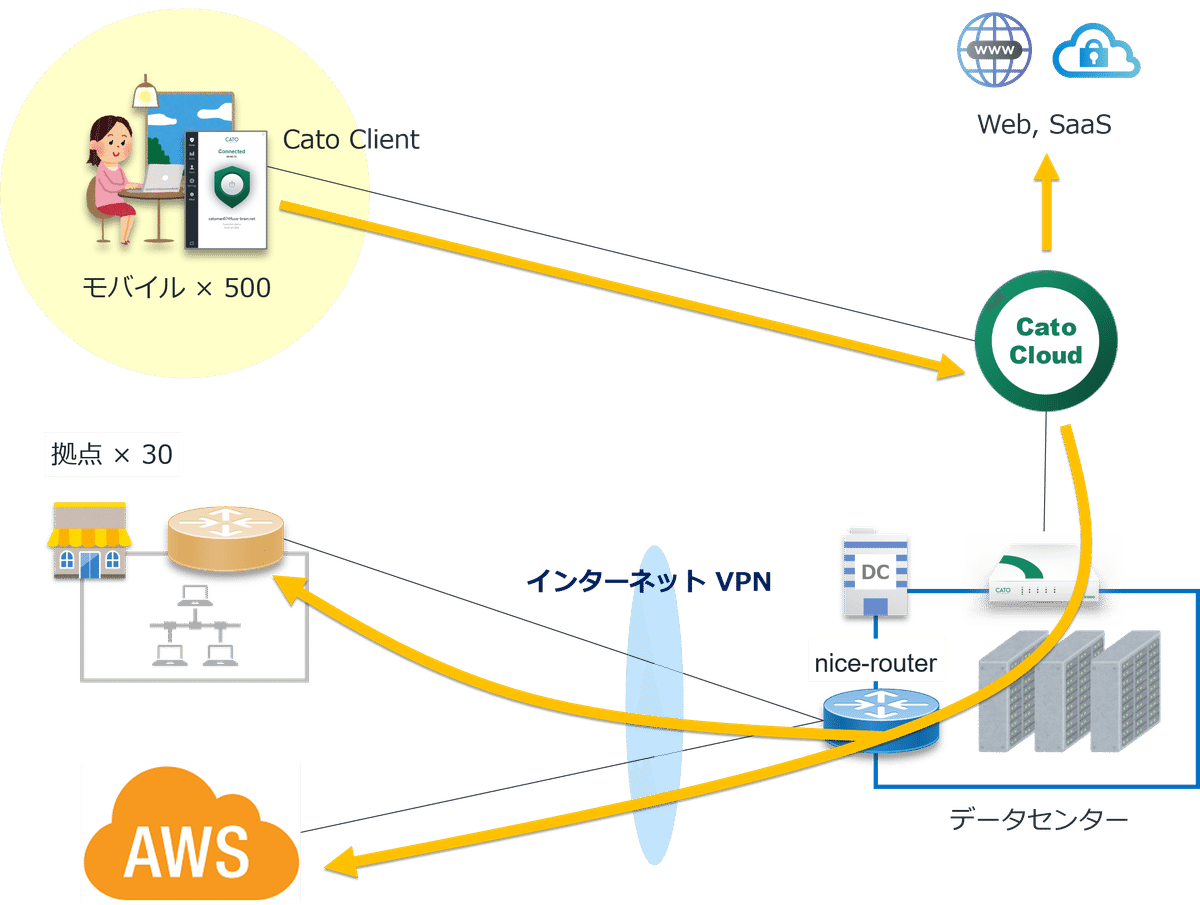

モバイルの SASE 化完了

あとは AWS VPC への経路情報(nice-router がネクストホップ)を Cato Cloud に手動登録して完了です。

ついに ZTNA!

リモートワーク、出張時など Cato Cloud の豊富なセキュリティ機能を利用できます。

まとめ

SASE 化プロジェクトは幾つかのフェーズに分割できる。

フェーズ分割する場合、ZTNA から行い、他フェーズの準備を並行するのが良い。

データセンター等を中継局として、既存のネットワークとの相互乗り入れができる。

経路情報の共有には BGP を使うと手間を減らせる。

次回は拠点(AWS 含む)です。今後ともよろしくお願いいたします。