第3回:アクセスリスト(ACL)の設定【実機検証】

この記事で学べる事

標準ACL、拡張ACLの作成方法

インターフェースへの適応方法

検証の流れ

検証環境構築

標準ACLの設定

検証

拡張ACLの設定

検証

検証の内容

検証①標準アクセスリストにて、PCAからPCBへの通信が制御されることを確認する

目的の通信のみが制御されることを、確認しましょう。

検証②拡張アクセスリストにて、異なるネットワークのRTへのTelnet接続が制御されることを確認する

特定のプロトコル通信のみが制御されることを、確認しましょう。

標準ACLと拡張ACLの違いは、以下を参考にしてみてください。

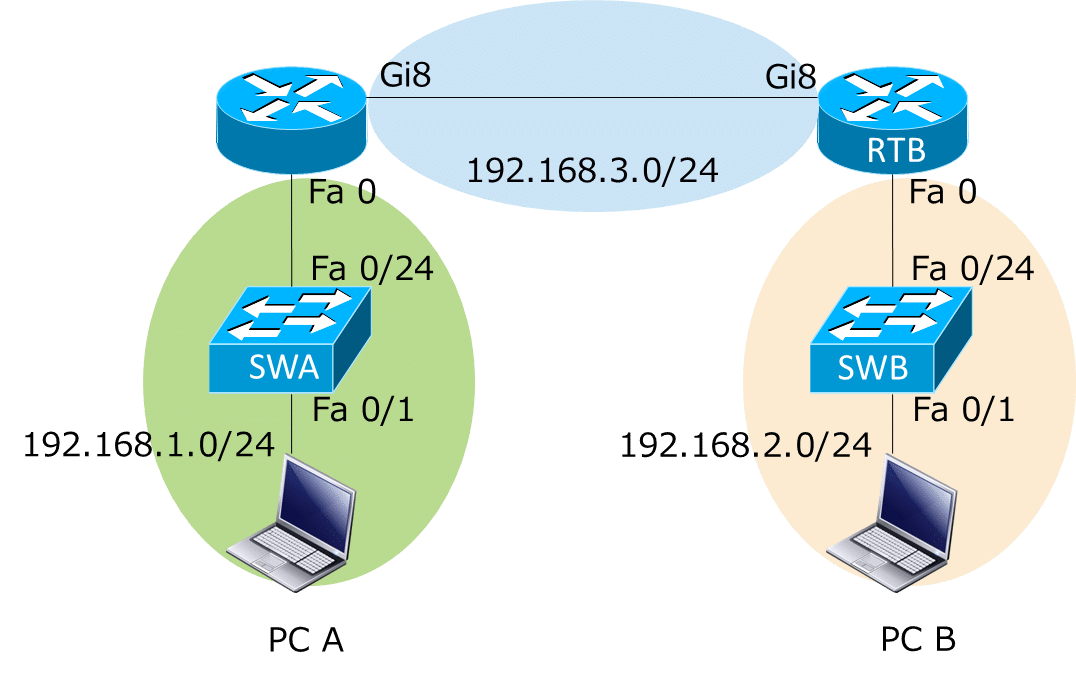

構成図・各機器の基本Config

準備するもの

ルータ:Cisco 891FJ ×2台

L2スイッチ:Catalyst2960 ×2台

検証用PC:Windows ×2台

LANケーブル ×5本

コンソールケーブル ×1本

構成図

構成図通りにケーブルを接続します。

パラメータ

以下のパラメータ値を、各機器へ設定します。各設定方法は、以下を参考にしてみてください。

難しいと感じる方は、以下のConfigを各機器へ流し込んでください。

・RTAのConfig

hostname RTA

!

enable password Cisco

!

line vty 0 4

password Cisco

login

!

interface Fastethernet 0

ip addoress 192.168.1.254 255.255.255.0

no shutdown

!

interface Gigabitethernet 8

ip address 192.168.3.1 255.255.255.0

no shutdown

!

ip route 192.168.2.0 255.255.255.0 192.168.3.2

!

end・RTBのConfig

hostname RTB

!

enable password Cisco

!

line vty 0 4

password Cisco

login

!

interface Fastethernet 0

ip addoress 192.168.2.254 255.255.255.0

no shutdown

!

interface Gigabitethernet 8

ip address 192.168.3.2 255.255.255.0

no shutdown

!

ip route 192.168.1.0 255.255.255.0 192.168.3.1

!

end・SWAのConfig

hostname SWA

!

enable password Cisco

!

end・SWBのConfig

hostname SWB

!

enable password Cisco

!

end以下の確認ポイントに問題なければ、検証環境構築は完了です。

■確認ポイント

PCAからPCBへPing疎通が可能なことを確認します。

検証①標準アクセスリストにて、PCAからPCBへの通信が制御されることを確認する

標準ACLは、宛先に近いインターフェースへ設定しますので、RTBへ設定をします。

標準ACLの作成

■コマンド

access-list□[ACL番号]□[permit/deny]□[送信元IPアドレス]□[ワイルドカードマスク]…許可/拒否する送信元アドレスのACLを作成

access-list□[ACL番号]□permit□any…暗黙のdenyに備えて全通信を許可する

■入力例

RTB(config)#access-list 1 deny 192.168.1.1 0.0.0.0

RTB(config)#access-list 1 permit any作成したACLの確認

以下のコマンドで設定内容を確認しましょう。

■コマンド

show access-lists

■確認ポイント

①1行目

Standard IP access-lists 1 の1行目が 192.168.1.1 を deny していること

②2行目

Standard IP access-lists 1 の2行目が any を permit していること

■出力例

RTB#show access-lists

Standard IP access-list 1

10 deny 192.168.1.1

20 permit any標準ACLのインターフェースへの適応

■コマンド

ip□access-group□[ACL番号]□[in/out] …インターフェースに適用(ACL番号で紐づける)

■入力例

RTB(config)#interface fastethernet 0

RTB(config-if)#ip access-group 1 out設定した内容の確認

以下のコマンドで設定内容を確認しましょう。

■コマンド

show ip interface fastethernet 0

■確認ポイント

①ACLの番号と適応方向

outgoing access list に list is 1 が設定されていること

■出力例

RTB#show ip interface fastethernet 0

FastEthernet 0 is up, line protocol is up

internet address is 192.168.2.254/24

~省略~

Outgoing access list is 1

Inbound access list is no set

~省略~確認ポイントに問題なければ、以下疎通確認をします。

PCA→PCB

今回は、PCAからの通信は全て拒否しているので、疎通不可となります。

次に以下疎通確認をします。

PCA→RTB(192.168.3.2)

ACLを適応しているインターフェースを通過しないため、疎通は可能となります。

検証②拡張アクセスリストにて、異なるネットワークのRTへのTelnet接続が制御されることを確認する

拡張ACLは、送信元に近いインターフェースへ設定しますので、RTAへ設定をします。

また、検証の妨げとなるため、先ほどRTBのインターフェースに適応した標準ACLは削除しましょう。

■コマンド

interface fastethernet 0

no access-group 1 put

拡張ACLの作成

■コマンド

access-list□[ACL番号]□[permit/deny]□[プロトコル]□[送信元IPアドレス]□[ワイルドカードマスク]□[宛先IPアドレス]□[ワイルドカードマスク]□[ポート] …許可/拒否する通信のACLをプロトコル単位で作成

access-list□[ACL番号]□permit□[プロトコル]□any□any………暗黙のdenyに備えて全通信を許可する

■入力例

RTA(config)#access-list 100 deny tcp 192.168.1.1 0.0.0.0 192.168.2.254 0.0.0.0 eq 23

RTA(config)#access-list 100 permit ip any any主に使用するプロトコルは、ip、icmp、tcp、udpがあります。tcpやudpの場合は、ポート番号を指定します。

ポート番号を指定する場合には、キーワード+ポート番号での指定となるため、eq(等しい)、neq(等しくない)、gt(より大きい)、lt(より小さい)などを使用します。

作成したACLの確認

以下のコマンドで設定内容を確認しましょう。

■コマンド

show access-lists

■確認ポイント

①1行目

Extended IP access-lists 100 の1行目が 192.168.1.1 から 192.168.2.254 の telnet を deny していること

②2行目

Extended IP access-lists 100 の2行目が any から any の ip通信を permit していること

■出力例

RTA#show access-lists

Extended IP access-list 100

10 deny host 192.168.1.1 host 192.168.2.254 eq telnet

20 permit ip any any拡張ACLのインターフェースへの適応

コマンドは標準ACLと同様です。適応するインターフェースコンフィギュレーションモードへ移行し、適応方向を指定します。

■コマンド

ip□access-group□[ACL番号]□[in/out] …インターフェースに適用(ACL番号で紐づける)

■入力例

RTA(config)#interface fastethernet 0

RTA(config-if)#ip access-group 100 in設定した内容の確認

以下のコマンドで設定内容を確認しましょう。

■コマンド

show ip interface fastethernet 0

■確認ポイント

①ACLの番号と適応方向

Inbound access list に list is 100 が設定されていること

■出力例

RTA#show ip interface fastethernet 0

FastEthernet 0 is up, line protocol is up

internet address is 192.168.2.254/24

~省略~

Outgoing access list is no set

Inbound access list is 100

~省略~確認ポイントに問題なければ、以下疎通確認をします。

PCA→RTB(192.168.2.254)

今回は、PCAからRTB(192.168.2.254)のtelnetのみを拒否なので、Pingは成功します。

次に、PCAからRTB(192.168.3.2)へtelnet接続をしましょう。接続方法は以下を参考にしましょう。

「無効なホスト」等のメッセージが表示され、接続できなければ意図した制御ができています。

まとめ

標準ACLは、送信も元IPアドレスのみで制御をする

拡張ACLは、送信元IPアドレス、宛先IPアドレス、プロトコル、ポート番号で制御をする

ACLは作成した順に、シーケンス番号が付与される

インターフェースへ適応する際は、inかoutかを指定する

今回の検証がネットワークを学ぶ上での助けになれば幸いです。最後まで読んでいただきありがとうございました。

最後に宣伝 /インフラエンジニア募集中★

筆者が所属する株式会社CAIRN(ケルン)はインフラエンジニアに特化した高還元SES企業です。

・ 契約単価に連動した報酬体系なので評価基準が明確です。

・ITインフラに強い営業網で豊富な案件からプロジェクトを選べます。

・ 独自の研修制が多数あり、学びなおしが出来ます。

・厚生労働省認定のホワイト企業です。

インフラエンジニアにとって良い環境を整えています。ご応募お待ちしております。

▼CAIRNについてさらに詳しく知りたい方はこちら

【Instagram】

ケルンの日常を発信♪

https://www.instagram.com/cairn_recruit/

【代表川嵜のブログ】

インフラエンジニアのキャリアについて週1で発信♪

https://note.com/joyous_cairn1015/

【技術ブログ】

月1で発信♪

https://t.co/iInlgn3cfw

【代表川嵜のX】

代表の日常、SES業界について発信♪DM歓迎です!

https://twitter.com/cairndk

【人事花田のX】

人事花田の日常、労務関連について発信♪DM歓迎です!

https://twitter.com/HanadaCAIRN_SES

公式LINE始めました!

ネットワーク設計構築の実務が分かる

シミュレーション課題無料プレゼント!

ケルンの公式LINEでは登録者限定で以下の3つを無料でプレゼントしております!

※LINE登録後すぐにお送りいたします。

------

◯ネットワークシミュレーション課題

※ネットワーク設計構築の実務が知れる

◯駆け出しインフラエンジニアにおける資格の重要性

※どの資格を取ればキャリアアップしやすいかが分かる

◯新インフラエンジニアのキャリア戦略

※生成AI時代のインフラエンジニア生存戦略が分かる

------

特にこんな方におすすめ

✅ネットワーク設計構築の実務を知りたい

✅ネットワーク・サーバの上流工程にキャリアアップしたい

✅年収アップしたい

✅現在転職活動中だがどんな会社に入れば良いか悩んでいる

また、公式LINE上ではインフラエンジニア勉強会イベント情報なども発信しております。

ご興味ございましたらお気軽にご登録ください。

こちらをタップ(クリック)して友達登録できます!