20240613-A(DHLの発送状況です: アクションが必要:フィッシングメール)

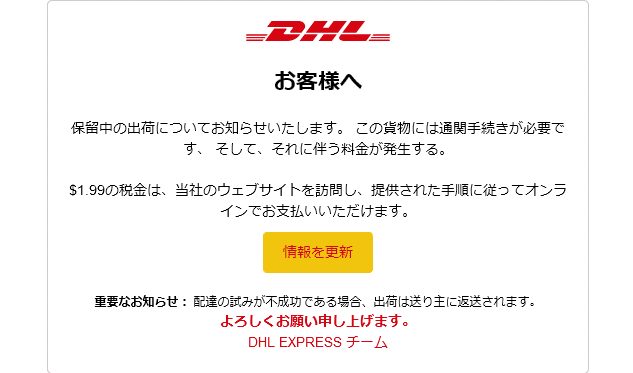

◆メールイメージ

◆メールヘッダー解析

提供されたメールヘッダーの詳細な分析を行います。

ヘッダー情報の解析

1. Return-Path

Return-Path: `delivery-message-system-express@shipping.com`

このアドレスは返信先を示します。通常、信頼性のあるドメインからのメールでは、Return-Pathが一致していることが期待されます。

2. Received 行の解析

Received 行はメールが通過したサーバーの経路を示します。以下は各行の詳細解析です。

Received: from ifmta0011.nifty.com by ibmta0011.nifty.com

日時: Fri, 31 May 2024 00:52:33 +0900

送信元サーバー: ifmta0011.nifty.com

受信サーバー: ibmta0011.nifty.com

解釈: nifty.comの内部サーバー間でメールが転送されたことを示しています。

Received: from shipping.com ([93.90.206.75]) by ifmta0011.nifty.com

日時: Fri, 31 May 2024 00:52:33 +0900

送信元IP: 93.90.206.75

送信元サーバー: shipping.com

受信サーバー: ifmta0011.nifty.com

解釈: shipping.comからメールが送信され、nifty.comのサーバーで受信されたことを示しています。

3. Authentication-Results

spf=permerror smtp.mailfrom=delivery-message-system-express@shipping.com

SPF結果: permerror(恒久的エラー)

SPF(Sender Policy Framework)は、送信元IPアドレスがドメインの送信許可リストに含まれているかを確認します。permerrorは設定に問題があることを示します。

sender-id=permerror header.From=delivery-message-system-express@shipping.com

Sender ID結果: permerror(恒久的エラー)

Sender IDも同様にドメインの送信許可リストを確認します。

dkim=none

DKIM結果: none(DKIM署名なし)

DKIM(DomainKeys Identified Mail)は、送信者が本物であることを確認するための電子署名です。

dkim-adsp=none header.from=delivery-message-system-express@shipping.com

DKIM ADSP結果: none(ADSPポリシーなし)

IPアドレスの追跡

IPアドレス: 93.90.206.75

IP詳細:

ISP: Zayo Bandwidth

国: ドイツ

解釈: このIPアドレスはドイツのインターネットサービスプロバイダからのものです。DHLの公式IPアドレスと一致しない可能性が高いため、フィッシングメールの可能性があります。

送信元ドメインの信頼性評価

ドメイン: shipping.com

ドメインの評判: shipping.comは一般的にDHLの公式ドメインではありません。DHLの公式ドメインはdhl.comであるため、shipping.comからのメールは疑わしいと判断できます。

総合評価

Received行の解析により、メールがnifty.comのサーバー経由で受信されたことが確認されましたが、送信元IPアドレスがDHLの公式IPアドレスと一致しません。

SPFとSender IDの恒久的エラーが示されており、送信元の認証に失敗しています。

DKIM署名が存在しないため、送信者の真正性が確認できません。

送信元ドメインの信頼性が低いため、フィッシングメールの可能性が高いと判断できます。

結論として、このメールはフィッシングメールの可能性が高いです。適切な対策として、メールを無視し、削除することを推奨します。また、総務省にフィッシングメールとして報告することも有効です。

◆HTML構造解析

提供されたHTMLメールの内容を解析し、セキュリティ上の懸念点を特定します。

HTML記述の解析

全体的な構造

DOCTYPE宣言: HTML5のドキュメントであることを示しています。

言語属性: `lang="ja"` が設定されており、日本語でのメールであることを示しています。

メタタグ:

`charset="UTF-8"`: 文字エンコーディングがUTF-8であることを示しています。

`http-equiv="X-UA-Compatible"`: IE互換モードの設定。

`viewport`: ビューポートの設定で、レスポンシブデザインをサポートしています。

スタイルとデザイン

スタイル:

メールの見た目を整えるためのスタイルが定義されています。特に、メールの中央配置、ボックスのデザイン、行間の調整など。

ボディ:

`font-family: Arial, sans-serif; background-color: #ffffff;`と設定されており、シンプルで読みやすいフォントと背景色が使用されています。

メールコンテンツ

ロゴ画像:

DHLのロゴ画像が使用されていますが、これはWikipediaからのものです。公式サイトからの画像であるか確認が必要です。

メール本文:

日本語で書かれており、受取人に発送状況と追加費用についての通知を行っています。

リンク:

「情報を更新」というリンクがあり、以下のURLにリダイレクトされます: `https://ecbcd7c2-269c-44d0-b144-4142d87bcbb7-00-2fca58mnn46xc.worf.replit.dev/japanese.html`

このリンクは不審であり、フィッシングサイトに誘導される可能性があります。

セキュリティ上の懸念点

ドメイン名とリンク先:

メール内のリンク先がDHLの公式サイトではなく、疑わしいドメインを使用しています。このドメインは、一般的に信頼性の低いものと見なされます。

画像のソース:

ロゴ画像がWikipediaからのものであり、公式のDHLサイトからではない点が不審です。

追加費用の請求:

DHLは通常、直接的に顧客に追加費用の支払いをメールで要求することはありません。これはフィッシングメールの典型的な手法です。

認証情報の欠如:

提供されたメールヘッダーの解析結果からもわかるように、SPFやDKIMの認証が失敗しているため、メールの送信者が偽装されている可能性が高いです。

総合評価

このHTMLメールは、フィッシングメールである可能性が極めて高いです。不審なリンクや要求に注意し、個人情報や支払い情報を入力しないようにしてください。また、このメールを総務省に報告することで、他のユーザーに対するフィッシング被害を防ぐことができます。

◆対処

総務省に転送して、お終いにする。