ランサムウェア対策ソリューション「Easy Auditor」技術レポート

ブロードバンドタワーのサービスマネージメントグループの八幡と申します。

主にIsilon/Powerscaleの構築・提案・コンサルティングなどを業務としています。

以前Ransomware Defenderの紹介をさせていただきましたが、今回は同じSuperna社のEasyAuditorについて紹介したいと思います。

昨今は、有名どころの企業に限らず、中小の企業でもランサムウェアのアタックなどが発生しております。

社内ファイルサーバは各企業の情報資産の塊であり、ランサムウェア感染時の影響が特に大きいため、これを守るためのセキュリティの強化の優先度は高いと言えます。

いざ感染したときに「いつ」「誰が」「どこから」「どのように」に侵入したのかというのを突き止めるのは容易ではありません。

これを行うにはファイヤウォールやスイッチなどのログだけでは難しく、クライアント側やストレージ側でも監査ログというものを有効にして蓄積しておく必要があります。

NISTのサイバーセキュリティフレームワーク(CSF)においては検知や対応に該当し、監査ログの収集、保存、分析はサイバー攻撃の検知や理解、復旧という点で非常に優先度が高い対策の1つです。

「Isilon / PowerScale」には、監査ログの機能が実装されていますので、有効化すれば監査ログを収集、保存することは可能ですが、

監査ログの表示はコマンドラインのみとなっており、膨大な量のログを分析するのは人力では限界があります。

Eyeglass Easy Auditorとは

ブロードバンドタワーが扱っているカナダSuperna社が開発した『Eyeglass Easy Auditor』は、以前紹介させていただいたSuperna社の 『Eyeglass Ransomware Defender』と同じランサムウェア対策製品です。

ログの分析を助け、またリアルタイムで監視することも可能なソリューションです。

Interop 2023で事例をご覧になった方もいらっしゃるかもしれませんが、以下ブロードバンドタワーの白組様の事例でも紹介されています。

まだご覧になっていらっしゃらない方はご一読いただければ幸いです。

「Eyeglass Easy Auditor」はIsilon / PowerScaleのSMB、NFS、HDFSに対応した監査ログに対応しており、以下の機能を実装しています。

〇スケジュールおよびオンデマンドのファイル監査レポート

○組み込みクエリとして下記が用意

・古いデータアクセスレポート (一定期間アクセスされていない領域)

・データアクセスレポート

・退社ユーザレポート

○その他、任意の条件に応じたレポートも作成可能

〇データ損失防止機能

-一括コピー操作を検知し、自動でのSnapshot作成や、実行ユーザに対するロックアウトアクションを選択

〇大量削除の保護

-予め削除可能なファイル数のしきい値を設定することによりリアルタイムでスナップショットを取得

〇ユーザ別またはパス別にファイルシステムのアクティビティを監視(Wiretap)

〇削除されたファイル/ディレクトリの検索や、誤って移動したフォルダの特定

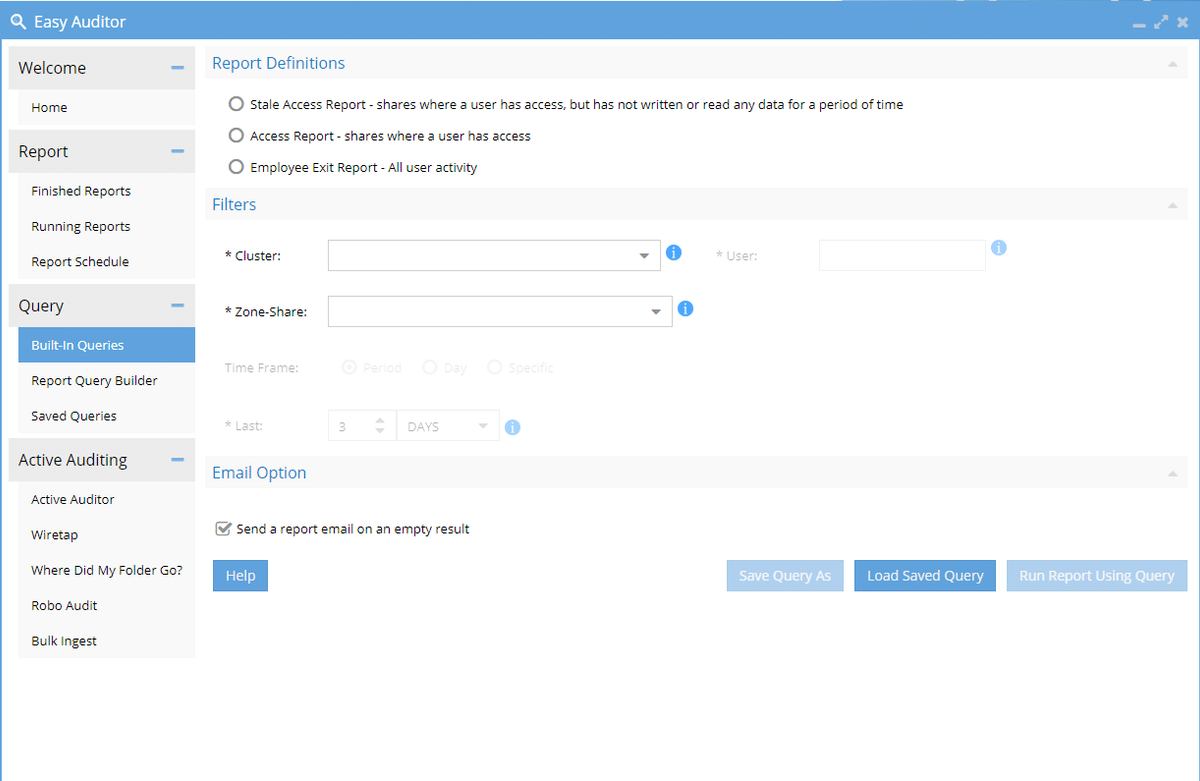

【組み込みクエリ】Built-In Queries

現在のバージョンでは組み込みクエリは以下の3つになっています。

・古いデータアクセスレポート (一定期間アクセスされていない領域)

・データアクセスレポート

・退社ユーザレポート

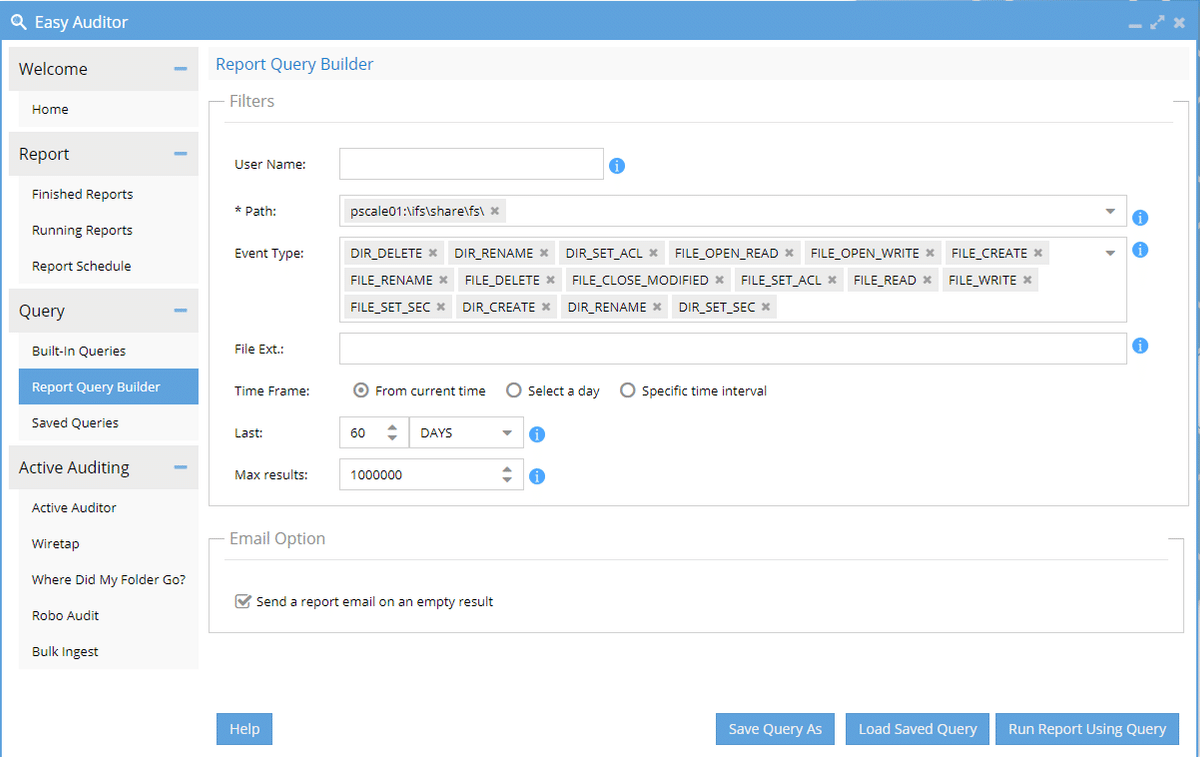

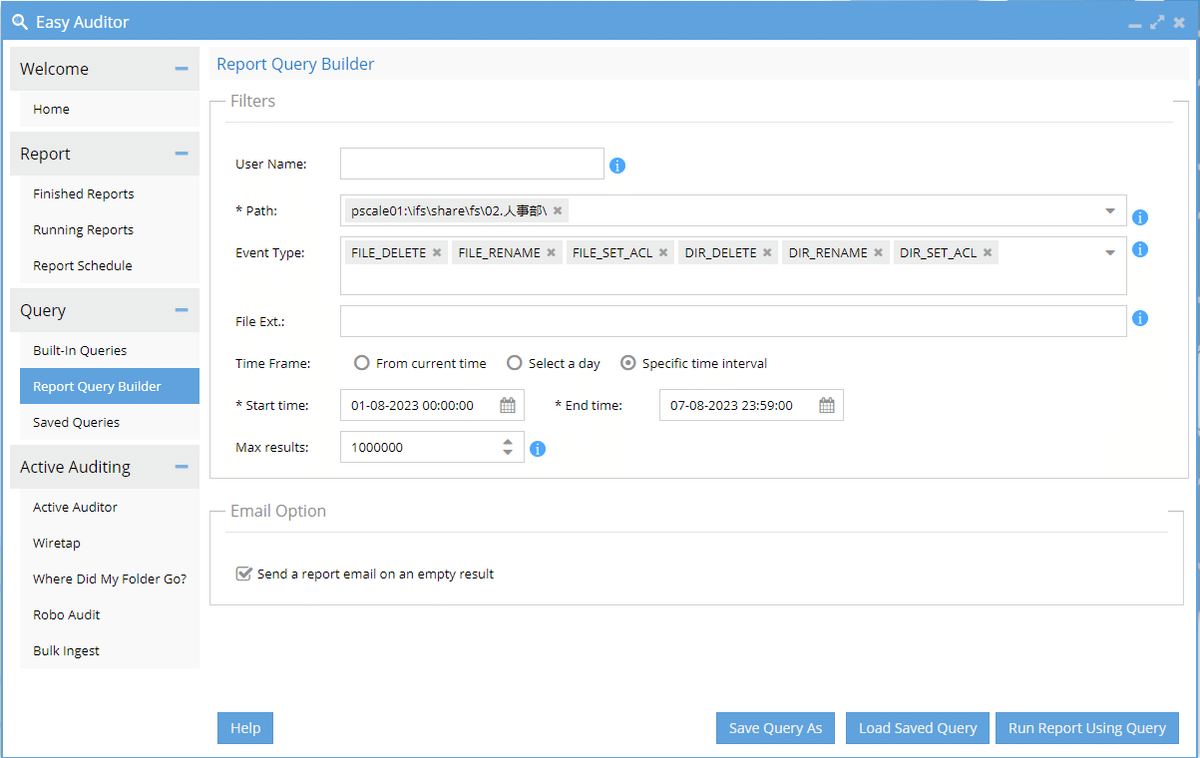

【カスタムクエリの組み方】Report Query Builder】

Report Query Builderでは、ユーザ名、パス、イベントタイプ、拡張子、日付の範囲指定、最大イベント件数などの条件を入力してカスタムのクエリを作成することができます。

またEmail Optionにチェックを入れておくことでメールで結果を受信することも可能です。

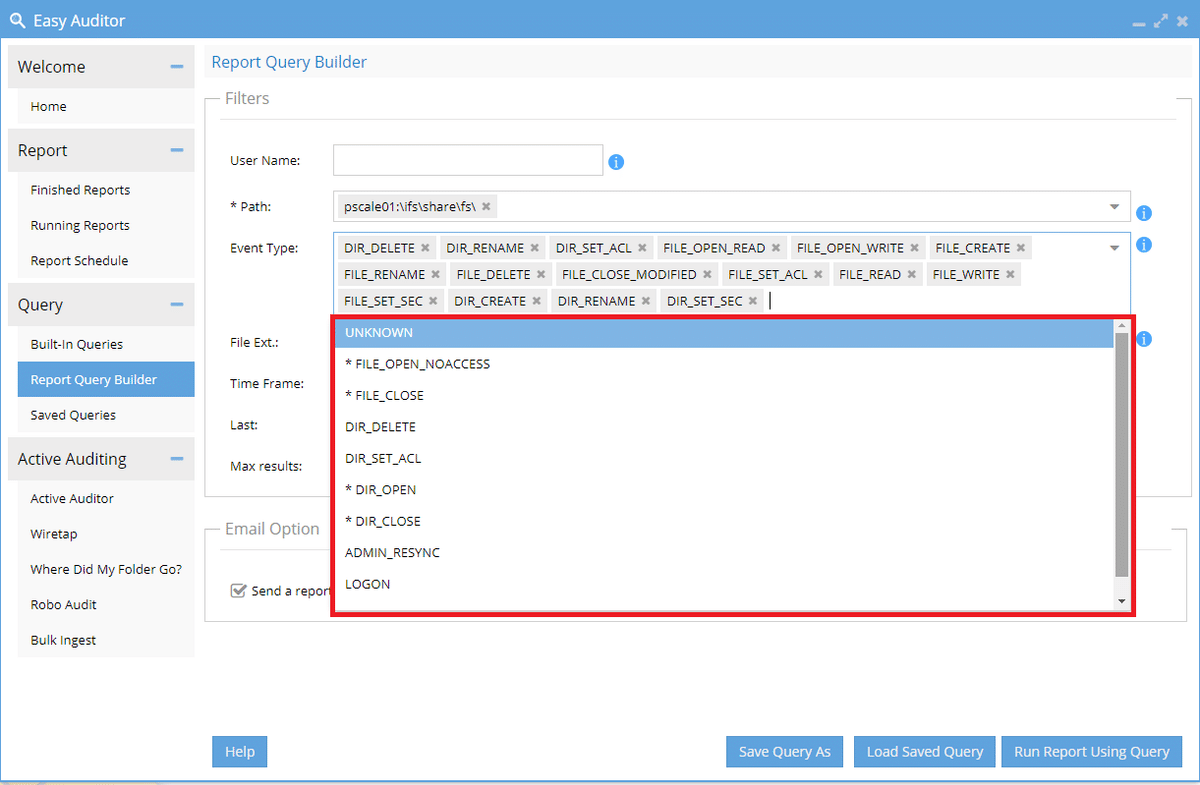

イベントタイプもドロップダウンから選択するだけで設定したいものを選択するだけで可能です。

実行する際にはクエリに名前を付けるように要求されますが、名前を付けることでSaved Queriesに保存され、あとで呼び出して再利用できます。

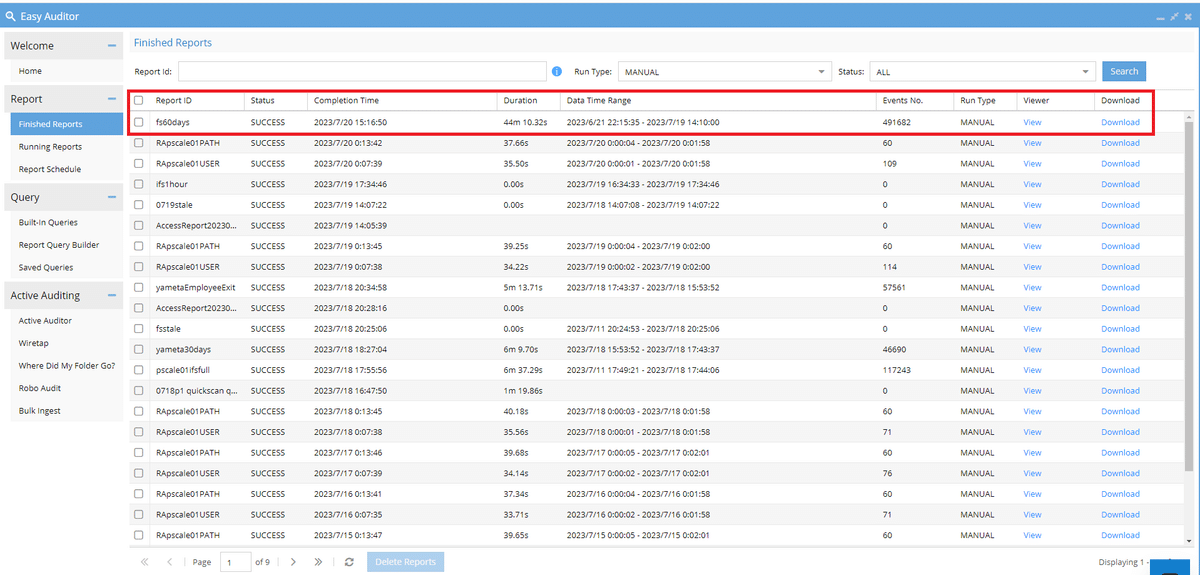

クエリを実行し、完了するとFinished Reportsで実行結果を確認でき、csv形式で実行結果をダウンロードすることも可能です。

抽出対象項目、件数や期間を多くすると、量に応じてレポートを作るのには時間がかかります。

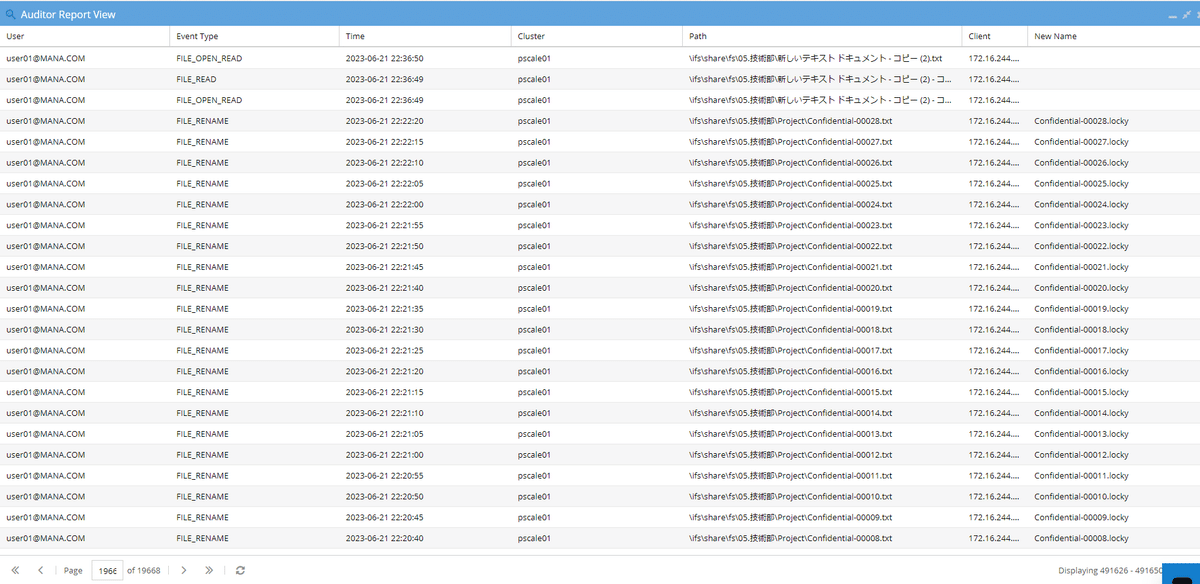

上の例では、過去60日のイベントの中から条件に該当する49万件強のイベントを抽出するのに44分程度かかっています。

Viewをクリックした際に表示される画面は以下のような感じです。

user: ユーザ名

Event Type:処理の内容

Time:イベントが記録された時間

Cluster:どのクラスタでのイベントか

Path:Powerscale上でのパス

Client:どのIPからの接続か

New Name: リネーム処理により名前が変更されている場合の新しいファイル/フォルダ名

ダウンロードしたcsvを元に以下のようなユーザ別のアクセスパスと処理内容の抽出も簡単に可能です。

上の例では、すべてのEvent Typeを指定しましたが、

以下のような調査をしたいときにもフィルタとしてユーザ名やEvent Type、Time Frameの時間を調整するだけで即時にレポートを柔軟に作れる機能が

EasyAuditorの強みだと感じました。

【Filterの作り方】

1)ランサムウェアを検知したユーザーの指定した日の挙動の調査

UserName: RansomwareDefenderで検知したユーザーを指定

Path:RansomwareDefenderで検知したファイル領域の上位パスを指定

TimeFrame: 調査したい日付を指定

Max results: 1000000

2)Confidentialな領域に対して直近1か月でどのユーザーがアクセスしているかの調査

Path:Confidentialなパスを指定

TimeFrame: From current time Last 30 DAYS

Max results: 1000000

3)特定領域での指定した一週間のファイル・ディレクトリ削除及びアクセス権変更の作業者とその件数の抽出

Path:調査したいパスを指定

Event Type: DIR_DELETE,FILE_DELETE,DIR_SET_ACL,FILE_SET_ACL

TimeFrame: Specific time intervalで指定した時間

Max results: 1000000

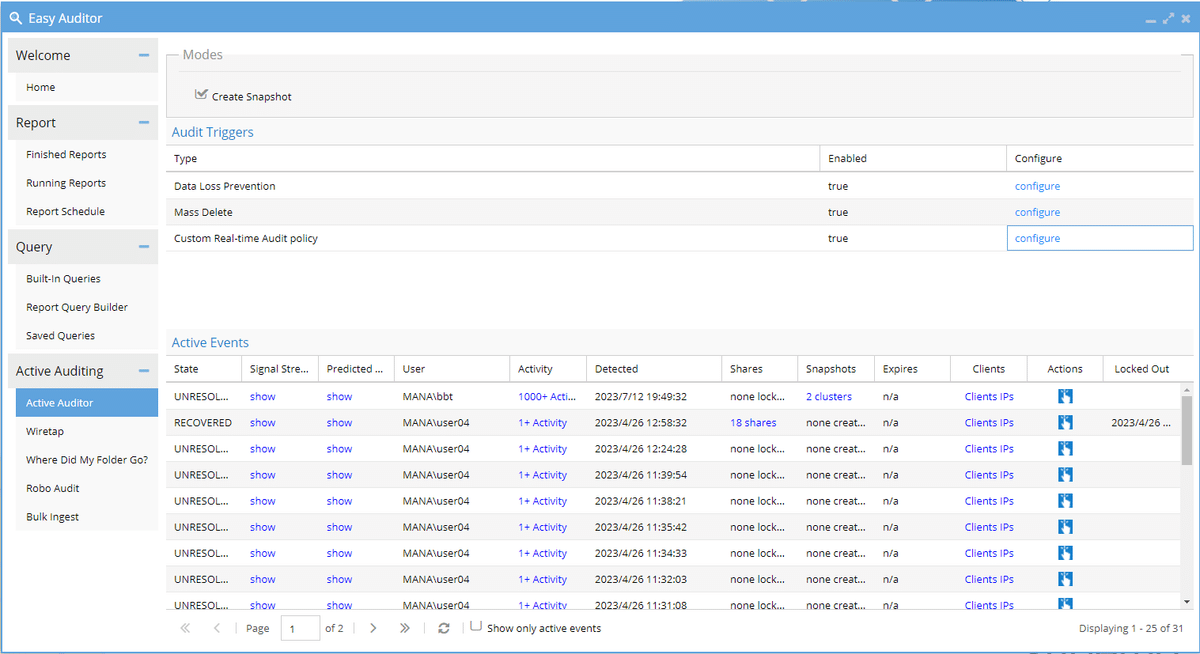

【データ損失防止機能、大量削除の保護及びカスタムリアルタイム監査(Active Auditor)】

データ損失防止機能、大量削除の保護及びカスタムリアルタイム監査という機能で実装されています。

RansomwareDefenderを利用していれば、ランサムウェアによる被害は防ぐことが可能ですが、

Active Auditorの機能では必ずしもランサムウェアによらないオペレーションでも定義した条件に合致した場合は

リアルタイムで検知し、スナップショットでの保護が可能です。

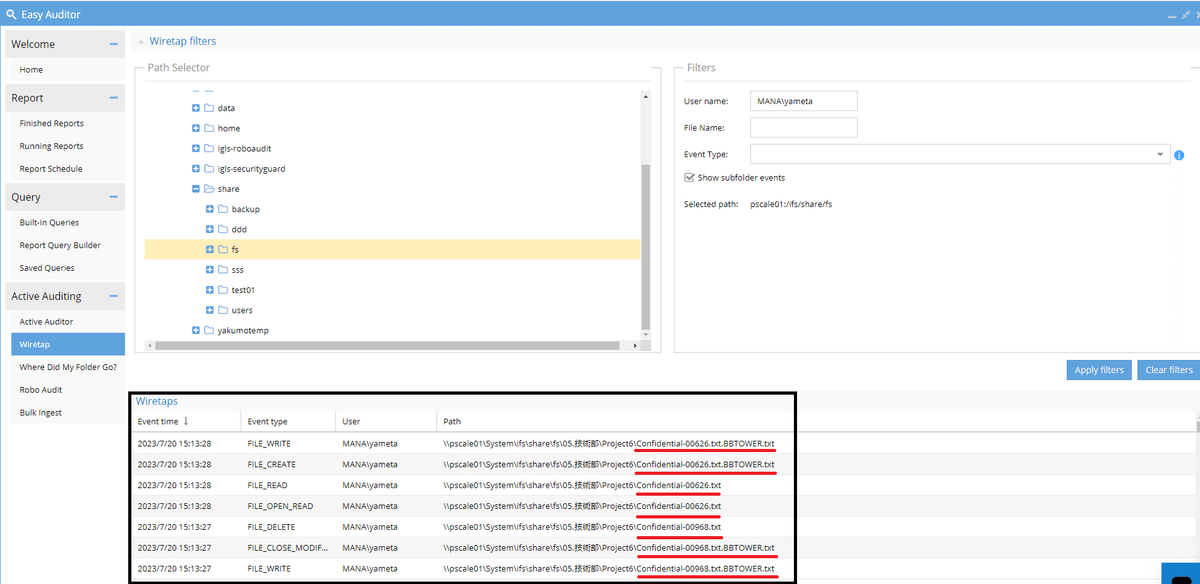

【ユーザ別またはパス別にファイルシステムのアクティビティを監視(Wiretap)】

疑わしいユーザやアプリケーションの挙動をリアルタイムでチェックしたい場合には、Wiretapという機能が便利です。

ランサムウェア対策としてだけではなく、アプリケーションが実際に実行時にどのようにファイルサーバにアクセスするかをチェックするためにも利用可能です。

以下はMANA\yametaというユーザでの/ifs/share/fsフォルダ配下での挙動のチェック時の表示です。

MANA¥yametaというユーザがConfidentialとついているファイルを短時間の間に連続で操作しているのが記録されています。

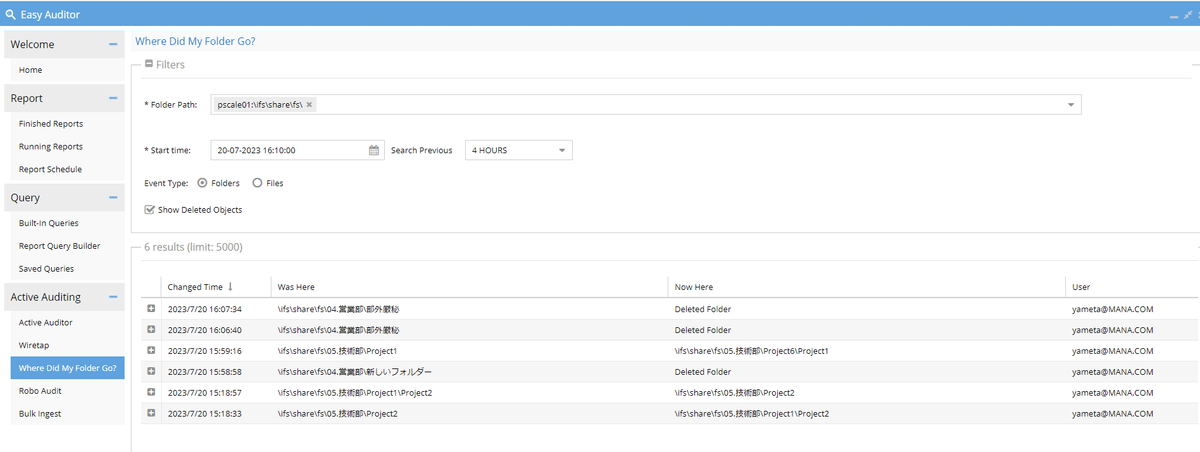

【削除されたファイル/ディレクトリの検索や、誤って移動したフォルダの特定(Where Did My Folder Go?)】

白組様の事例でも触れられていますが、削除されたファイル/ディレクトリや誤って移動したフォルダがどこにいったかを確認するにはWhere Did My Folder Go?という機能が便利です。

検索対象のパスおよび時間、対象がディレクトリかファイルかを指定することによって、いつ、どのユーザがフォルダやファイルを移動させたか(あるいは削除したか)を確認することができます。

下記の例は、現時点から/ifs/share/fsという領域で4時間遡って検索した結果ですが、合計6個のフォルダのうち3個のフォルダが別のフォルダに移動されて、3個のフォルダが削除されていることが確認できます。

このようにEasyAuditorの機能はランサムウェア対策の一環としてだけではなく、日々のファイルサーバの運用でも活用いただける機能が搭載されております。

ブロードバンドタワーでは個別デモ、イベント、検証機の貸出等も実施しておりますので

興味がわいた方はぜひブロードバンドタワー 営業までお問い合わせください。

直近では以下のイベントに出展予定となっています。

Dell Technologies Forum 2023

2023年10月13日

ANAインターコンチネンタルホテル東京/オンライン同時開催