情報処理安全確保支援士2024年(令和6年)春午後問2(1,952 文字)

問題冊子、解答例、採点講評はこれ

本文(設問1)

問題文(設問1)

解説(設問1)

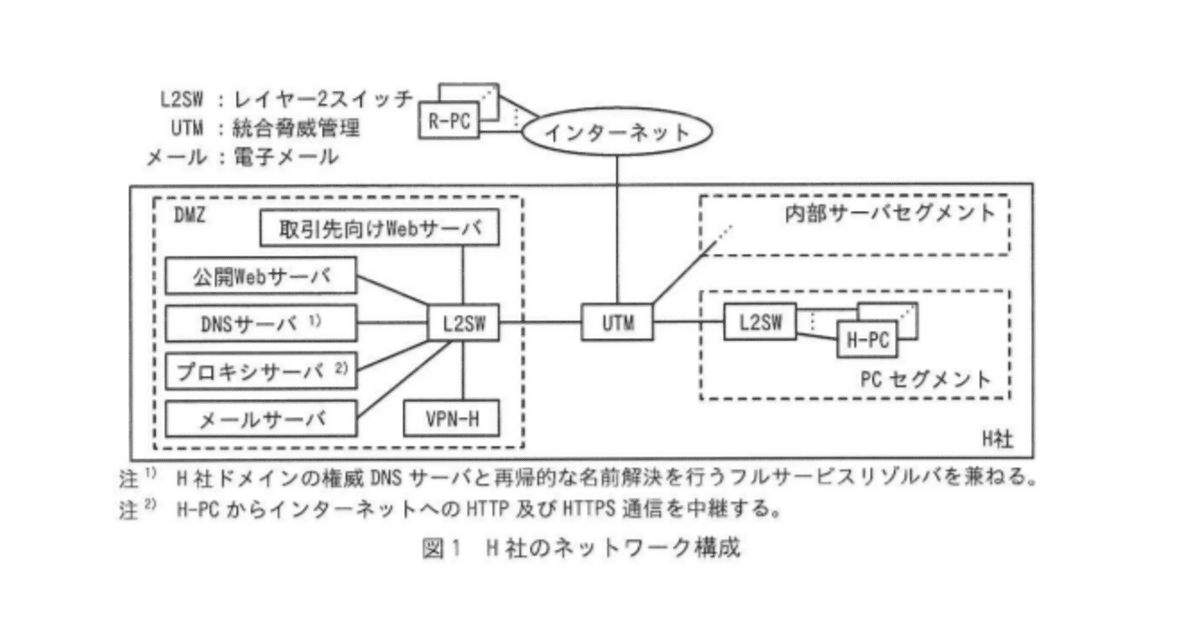

(1)はHTTP GET Flood攻撃としてH社にできることは何かというもの。

HTTP GET FloodというのはHTTPリクエストを大量に送り付けるものなので、(Floodは洪水の意味)H社にとって重要らしい公開Webサーバや取引先向けWebサーバにHTTP GETを大量に送ればよいでしょう。

答え 公開Webサーバ、取引先向けWebサーバを攻撃対象に、HTTP GETリクエストを繰返し送る。

(2)はDDoS対処として大量の通信が飛んで来たら遮断するようにしたいけど、その「大量」ってなんだというもので、「大量」の値を低くするとどうなるかってそりゃ正常時の通信も「大量」とみなされて検知してしまうということです

答え 正常な通信を異常として検知してしまう。

(3)はDNSリフレクション攻撃の踏み台対策について。

権威DNSサーバは特定範囲の情報を持っているので他に問い合わせをしなくても名前解決ができる強いサーバです。

フルサービスリゾルバは逆で、他に問い合わせをして名前解決をするものです。DNSリフレクションは名前解決してほしいというリクエストを大量に送れば、そこから問い合わせが大量に出て相手がダウンするというものなので、インターネットから社内に入ってくるものは攻撃可能性があるということで問い合わせをせずに回答できる権威DNSがほしいということで、DNS-Kです

逆に社内からインターネットに出ていくものはそんなことはしなくても攻撃じゃないだろうということでフルサービスリゾルバのDNS-Fです

答え b : DNS-K, c : DNS-F

本文(設問2)

問題文(設問2)

解説(設問2)

(1)は要は怪しいメールに記載のURLにログインしようとした時にどうなるかについて。

まずは罠サイトにアクセスさせてIDパスワードが入力してもらいます。

攻撃者がその情報を正規サイトに入力します。

すると表2にあるとおり多要素認証でスマートフォンにセキュリティコードが飛んでいきます。

で、そのコードを罠サイトに入力するとそれを攻撃者が正規サイト入力するとログイン完了です。

答え

d : 攻撃者が、正規のVPNダイアログに利用者IDとパスワードを入力すると、正規利用者のスマートフォンにセキュリティコードが送信される。

e : 正規利用者が受信したセキュリティコードを、罠のWebサイトに入力すると、攻撃者がそれを読み取り、正規のセキュリティコード入力画面に入力することで認証される。

(2)は(1)を防ぐにはどうしたらよいか

URLを踏むのは仕方ないし、怪しいURLかどうかの判別がつかないというのなら最初からURL先に入力せずにお気に入りやらに入れて置いた安全なリンクからアクセスして入力してもらうしかないですね。

答え 認証情報の入力は、受信したメール内のURLリンクをクリックして起動した画面には行わず、VPNダイアログにだけ行う。

本文(設問3)

問題文(設問3)

解説(設問3)

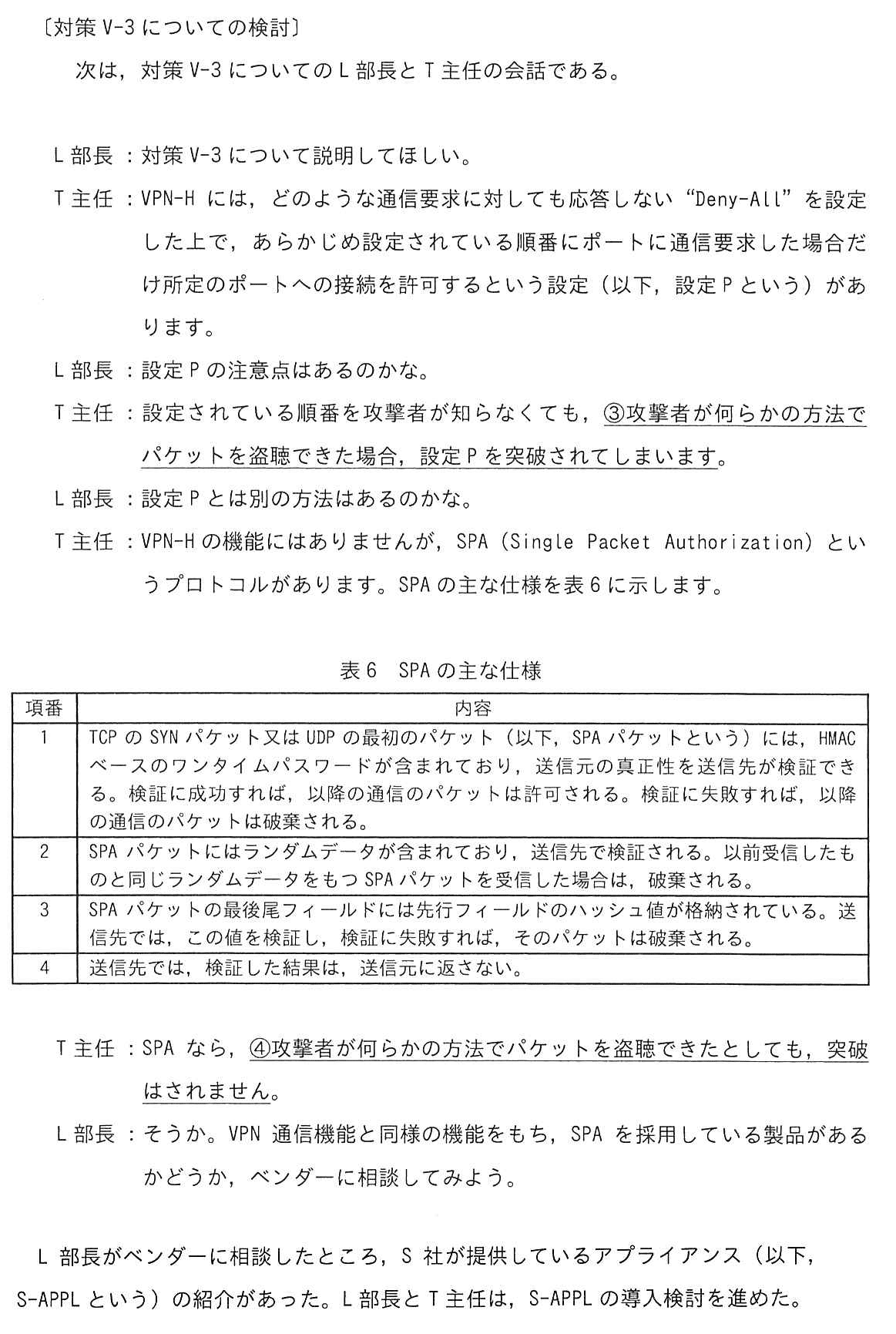

(1)は予め設定されている順番にポートに通信要求をした場合だけ所定のポートへの接続を許可する設定Pを突破する方法について。

そのまま盗聴したパケットと同じ順番に通信要求を送信するだけです。

答え 盗聴したパケットと同じ順番に通信要求を送信する。

(2)は(1)がだめなのでその対応としてSPAというものが出てきます。仕様は表6の通りですが、このSPAは2にある通り以前受信したものと同じランダムデータががあると破棄されます。となれば盗聴したとしてもそのデータを使ってこれを突破することはできません。

盗聴での利用はその仕様上必ず正規の通信より後、再利用ですからね。

答え SPAパケットはユニークであり、同じパケットを再利用すると破棄されるから。

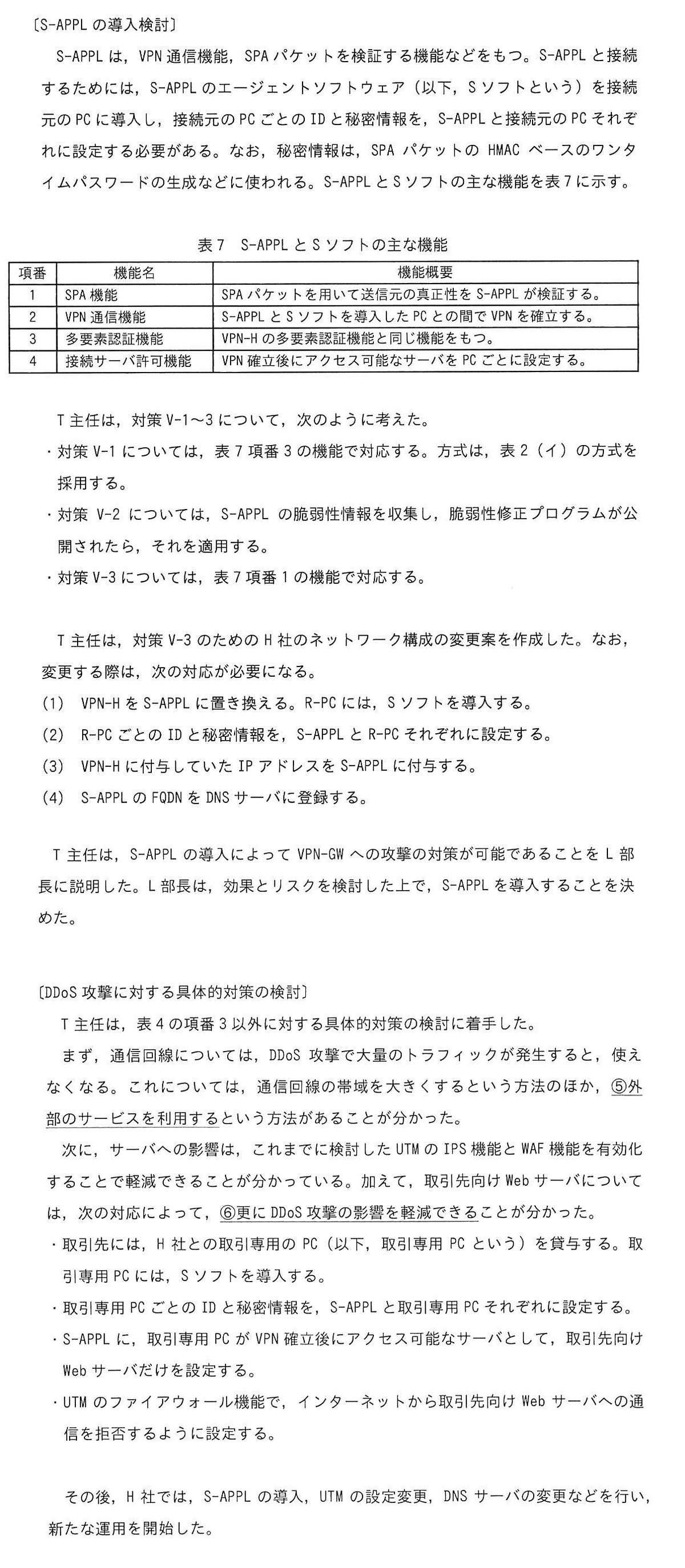

本文(設問4)

問題文(設問4)

解説(設問4)

(1)はDDoS対策の外部サービスとは何か。答えを見ると何でもいいっぽい

答え

DDoS対策機能を有するCDNサービス

クラウド型ファイアウォールサービス

ISPが提供するDDos防御サービス

(2)はWebサーバに追加の設定をすると影響軽減ができるというもので、設定というのは要は取引先専用PCからしかアクセスできないようにしようというもの。まあそれなら当然それ以外からの攻撃は来ないので安全というだけです。

答え

取引専用PC以外からの通信は取引先向けWebサーバに到達しないから

UTMの設定変更によって、ボットネットからの通信が遮断されるから

UTMの設定変更に伴って、外部からの接続対象サーバではなくなったから

終わりに

これは流石に簡単じゃない??

まともに知識が必要なの権威サーバのところだけでは